Zusammenfassung

Im Juli 2021 gab es einen ausgeklügelten Cyberangriff, bei dem ein Link zum Feed Proxy-Dienst von Google genutzt wurde, um eine schädliche Microsoft Word-Datei auf das Gerät der Opfer herunterzuladen. Sobald die Makros von den Nutzern unschuldig aktiviert wurden, wurde eine Hancitor-Nutzlast als Dynamic-Link-Library (DLL) ausgeführt und rief das allgegenwärtige Cobalt Strike-Tool auf, das mehrere Nutzlasten abwarf, nachdem es ein Profil des angegriffenen Netzwerks erstellt hatte. Innerhalb einer Stunde kann der Angreifer Domänen-Administratorrechte und die volle Kontrolle über die Domäne erlangen. In diesem Blog beschreiben wir, wie OPSWAT Multiscanning Lösung - Metascan und Deep CDR (Content Disarm and Reconstruction) die potenzielle Bedrohung gefunden und diesen fortgeschrittenen Angriff verhindert hat.

Die Attacke

Wie viele Cyberangriffe heutzutage begann das Eindringen mit einer Spear-Phishing-E-Mail an einen oder mehrere Benutzer im Zielnetzwerk. Wir sind mit Angriffstaktiken vertraut, die versteckte Makros in Dateien verwenden, um bösartige Nutzdaten herunterzuladen. Dieser Angriff ist sogar noch ausweichender und raffinierter, da das eingebettete Makro die Nutzdaten nicht direkt herunterlädt, sondern einen Shellcode (OLE-Objekt) innerhalb des Dokuments extrahiert und ausführt, um die schädlichen Nutzdaten herunterzuladen.

Ein Microsoft Word-Dokument mit bösartigen Makros, die eingebettete Kopien des Hancitor-Trojaner-Downloaders[1] installieren können, wurde an die Benutzer verschickt. Wenn die Benutzer die versteckten Makros in der Datei öffneten und aktivierten, wurde eine DLL-Datei aus dem appdata-Ordner der Opfer geschrieben und ausgeführt. Anschließend lud die Hancitor-DLL verschiedene Nutzdaten herunter und lieferte sie aus, darunter Cobalt Strike[2] und Ficker Stealer[3] enthielt.

Wie OPSWAT Ihnen helfen kann, diesen fortgeschrittenen Angriff zu verhindern

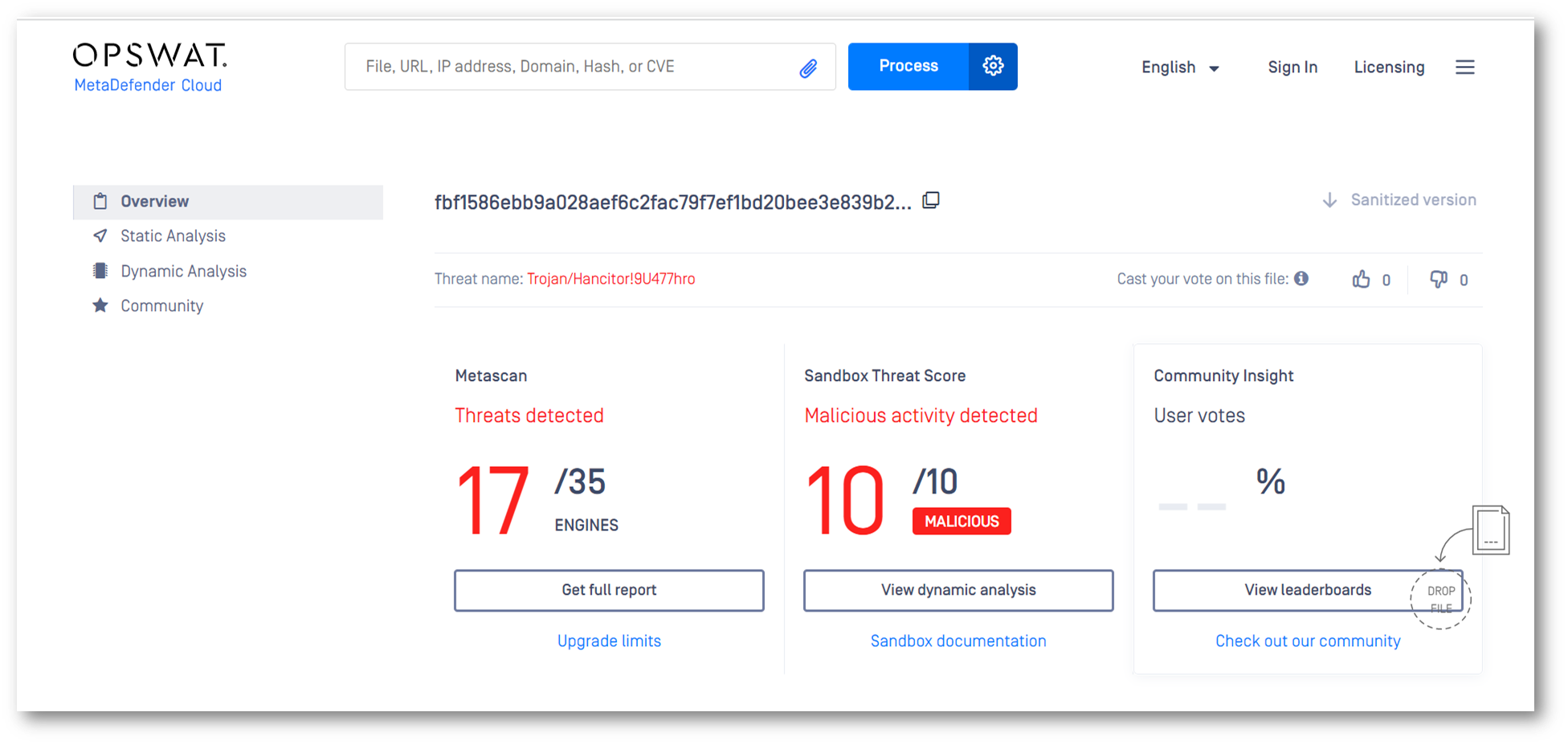

Beim Scannen der bösartigen MS Word-Datei mit OPSWAT MetaDefender fanden nur 17/35 Antiviren-Engines die Bedrohung. Dies ist ein eindeutiger Beweis dafür, dass das Scannen mit einer einzigen oder einigen wenigen AV-Engines nicht ausreicht, um Ihr Unternehmen und Ihre Benutzer zu schützen. Fortgeschrittene Malware mit Ausweichtaktiken kann herkömmliche Abwehrmechanismen umgehen. Eine einzelne Antiviren-Engine kann 40-80 % der Malware erkennen. OPSWAT Metascan ermöglicht es Ihnen, Dateien mit über 30 Anti-Malware-Engines vor Ort und in der Cloud schnell zu scannen, um Erkennungsraten von über 99% zu erreichen.

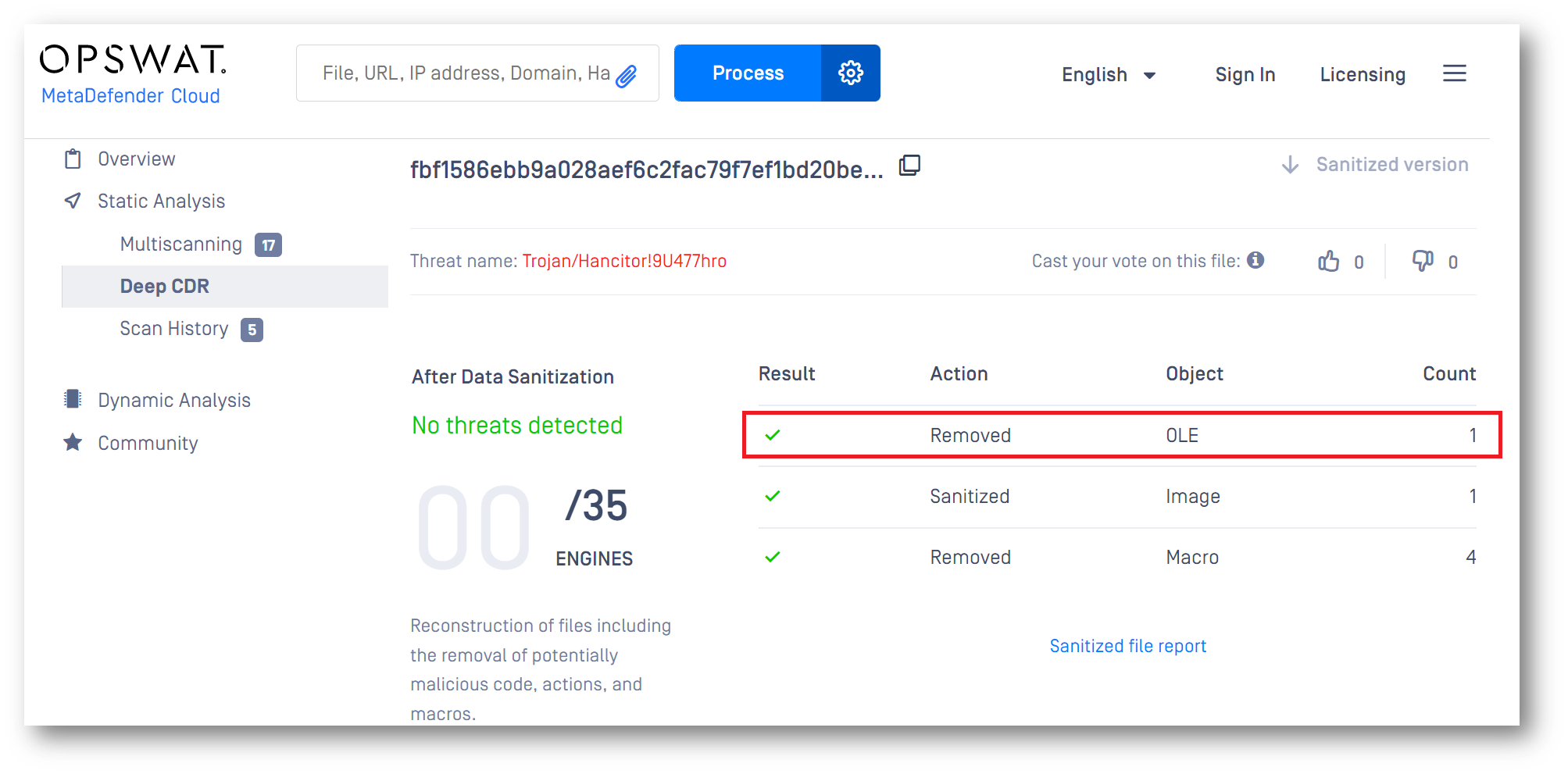

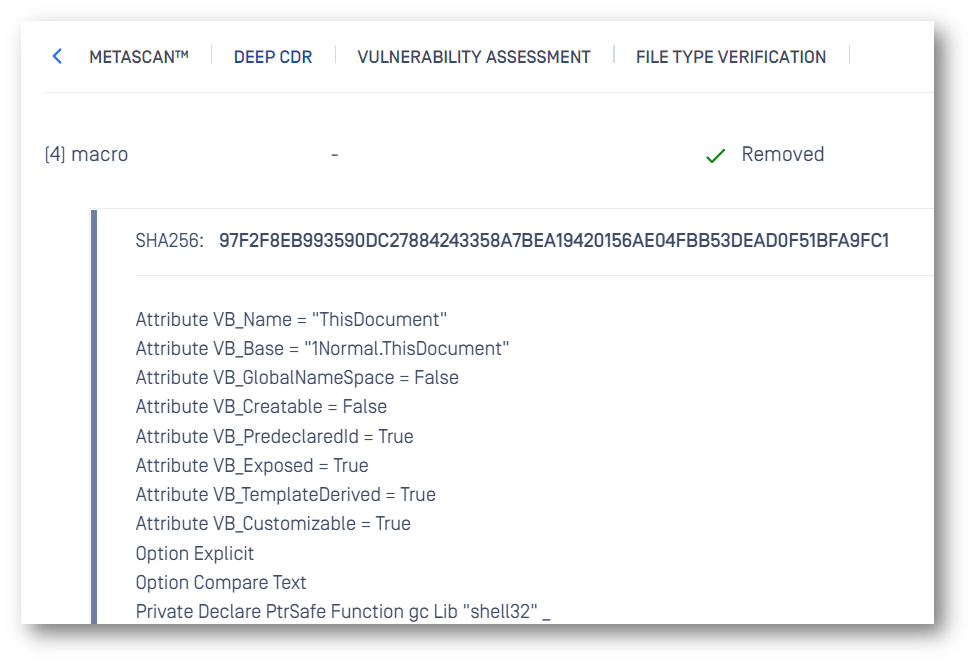

Der beste Ansatz, um sicherzustellen, dass Ihr Unternehmen und Ihre Benutzer vor ausgefeilten und Zero-Day-Angriffen geschützt sind, ist jedoch die Bereinigung aller Dateien mit Deep CDR. Dateien werden bewertet und überprüft, sobald sie in das Bereinigungssystem gelangen, um den Dateityp und die Konsistenz sicherzustellen. Anschließend werden alle Dateielemente in einzelne Komponenten getrennt und potenziell schädliche Elemente entfernt oder bereinigt. Durch die Bereitstellung eines detaillierten Bereinigungsberichts ermöglicht Deep CDR den Administratoren auch die Analyse des Malware-Verhaltens ohne ein zusätzliches Analysetool. Im Folgenden wird gezeigt, wie Deep CDR alle potenziellen Bedrohungen aus der Datei entfernt und den Benutzern eine sichere Datei zur Verfügung stellt.

Bei der Verarbeitung des bösartigen Word-Dokuments mit Deep CDR fanden wir mehrere aktive Komponenten, darunter ein OLE-Objekt und vier Makros. Wir haben den Code entschlüsselt und festgestellt, dass er versucht, ausgeführt zu werden (C:\Windows\System32\rundll32.exe C:\users\admin\appdata\roaming\microsoft\templates\ier.dll,HEEPUBQQNOG).

Wie aus dem Bereinigungsergebnis hervorgeht, wurden alle aktiven Inhalte des Dokuments aus der Datei entfernt. Eines der eingebetteten Objekte (das OLE-Objekt) würde den Hancitor-Trojaner (Datei ier.dll) auf dem Computer des Benutzers installieren (sobald dieser ihn unbeabsichtigt aktiviert), wenn er nicht neutralisiert wird, bevor er ihn erreicht.

Zum Schutz ihres Netzwerks ist es für jedes Unternehmen unerlässlich, sicherzustellen, dass alle an ihre internen Mitarbeiter gesendeten Dateien/E-Mails sicher sind, und gleichzeitig die Nutzbarkeit der Dateien zu gewährleisten. Wir liefern sichere Dateien mit maximaler Nutzbarkeit innerhalb von Millisekunden, damit Ihr Arbeitsablauf nicht unterbrochen wird.

Durch die Bereinigung jeder Datei und die Entfernung potenzieller eingebetteter Bedrohungen entschärft Deep CDR effektiv alle dateibasierten Bedrohungen, einschließlich bekannter und unbekannter Bedrohungen, komplexer und sandboxfähiger Bedrohungen sowie Bedrohungen, die mit Malware-Umgehungstechnologien wie vollständig nicht erkennbarer Malware, VMware-Erkennung, Obfuskation und vielen anderen ausgestattet sind.

Erfahren Sie mehr über Deep CDR oder sprechen Sie mit einem technischen Experten von OPSWAT , um die beste Sicherheitslösung zum Schutz vor Zero-Day- und Advanced Evasive Malware zu finden.

1. Hancitor ist ein Malware-Downloader, der "Hintertüren" für andere Viren öffnet, um sie einzuschleusen.

2. Cobalt Strike ist ein Fernzugriffs-Tool, das von Cyberkriminellen genutzt wird, um Folge-Malware zu verbreiten.

3. FickerStealer ist eine Malware, die Informationen stiehlt, um sensible Daten zu extrahieren.