Ein 12 Jahre alter Remote-Access-Trojaner (RAT), der erstmals 2008 aus den Tiefen des Internets auftauchte, ist jetzt aus seinem Versteck hervorgekrochen, um im Jahr 2020 einen neuen Virenstamm zu verbreiten.

Über die Malware

Im Laufe seiner Geschichte haben verschiedene Stämme dieses als "Taidoor" bekannten Virus vor allem Regierungsbehörden angegriffen, aber im Laufe der Jahre haben sie ihren Opferkreis auf Denkfabriken, den Finanzsektor, die Telekommunikation und Hersteller ausgeweitet.

Das FBI hat am 3. August eine Warnung und einen Malware Analysis Report (MAR) herausgegeben, um Organisationen zu warnen und hoffentlich die Anfälligkeit für Taidoor zu verringern, bei dem es sich um eine vom chinesischen Staat gesponserte Bedrohung handelt - was an sich schon Grund zur Sorge ist. Staatlich gesponserte Hacker werden von ihren Regierungen sanktioniert und/oder beschäftigt und haben es oft auf rivalisierende Länder abgesehen, um Insiderwissen über Verteidigungssysteme, sensible Informationen und geistiges Eigentum zu erlangen und den Regierungsbetrieb zu stören.

Staatlich gefördert = Eine Kraft, mit der man rechnen muss

Von staatlicher Seite gesponserte Angriffe stellen oft eine viel größere Bedrohung dar als ein durchschnittlicher Virus.

- Sie sind genau ausgerichtet: Diese Angriffe erfolgen häufig über Spear-Phishing, bei dem eine bestimmte Person sehr gründlich recherchiert wird und ein hochrangiges Unternehmen als Hauptziel im Auge hat. Spear-Phishing-E-Mails sind so raffiniert gestaltet, dass sie der Zielperson so echt erscheinen, dass selbst ein geschultes Auge den Angriff nicht erkennen kann. Das bedeutet, dass es viel wahrscheinlicher ist, dass die Person bösartige E-Mail-Anhänge aus einem Spear-Phishing-Angriff herunterlädt und damit den Weg für die nachfolgende Malware frei macht.

- Sie sind gut darin, ihre Identität zu verbergen: Staatlich gesponserte Hacker sind bestrebt, anonym zu bleiben - was oft dadurch erreicht wird, dass sie unter dem Deckmantel eines anderen bösen Akteurs agieren oder Informationen durch mehrere Länder leiten, um das Herkunftsland zu verschleiern -, so dass Ermittler es schwer haben, ihren Ursprung zurückzuverfolgen und ihr wahres Ziel zu bestimmen; nicht zu wissen, wer oder was angreift, macht es viel schwieriger, eine Verteidigung aufzubauen.

- Sie sind gut darin, sich der Entdeckung zu entziehen: Ein Merkmal staatlich gesponserter Cyberangriffe - und eines, das sie noch gefährlicher macht - besteht darin, dass sie nach dem Eindringen durch eine Hintertür lange im Zielnetz bleiben. Wenn sie erst einmal drin sind, können die Angreifer in aller Ruhe sensible Informationen sammeln und exfiltrieren und die Muster und Gewohnheiten der Organisation kennenlernen, und das alles, während sie unter dem Radar der vorhandenen Sicherheitssysteme fliegen - von denen viele einfach nicht in der Lage sind, solche raffinierten Angriffe zu erkennen oder zu verhindern.

Vor allem staatlich geförderte Angriffe übertrumpfen andere aufgrund der dahinter stehenden Ressourcen.

Nehmen Sie die folgenden zwei Szenarien:

Szenario Eins: Ein leicht erkennbarer Ransomware-Virus, der teilweise aus dem Dark Web heruntergeladen und über Phishing-E-Mails von einem einsamen Mitarbeiter in einem Lagerhaus in der Ukraine verschickt wird, der kein bestimmtes Ziel im Auge hat.

Szenario Zwei: Eine RAT, die über Jahre hinweg von einer gut ausgerüsteten Behörde mit Zugang zu Informationen und unbegrenzten Ressourcen entwickelt und verfeinert wurde, wurde speziell für eine gut recherchierte Person in einer Zielorganisation entwickelt.

Sich gegen das eine zu verteidigen, bedeutet noch lange nicht, sich auch gegen das andere zu verteidigen. Dies ist angesichts der derzeitigen Unsicherheit und Unruhe in der Welt, die durch die Covid-19-Pandemie und die bevorstehenden US-Wahlen hervorgerufen wird, von besonderer Bedeutung - es ist unwahrscheinlich, dass die von Regierungen sanktionierten Angriffe in naher Zukunft nachlassen werden.

Malware-Aufschlüsselung: Zerlegung des RAT

Es wird angenommen, dass Taidoor ein solcher staatlich gesponserter Virus ist. Wie funktioniert er also?

Als RAT versucht er, sich durch eine Hintertür Zugang zu einem Gerät zu verschaffen, wo er dann seinen Betreibern Fernzugriff gewährt, um Dateien zu kopieren, Befehle auszuführen und das Ziel unbemerkt zu überwachen. Wie bei anderen Schädlingen beginnt auch dieser Stamm von Taidoor damit, dass eine Person aufgefordert wird, den Anhang einer Spearphishing-E-Mail zu öffnen. Nach dem Öffnen gaukelt ein Täuschungsdokument der Person vor, dass alles in Ordnung sei; in der Zwischenzeit macht sich der bösartige Inhalt auf dem Endgerät zu schaffen.

Laut dem von der US Cybersecurity and Infrastructure Security Agency (CISA) veröffentlichten Malware Analysis Report wurden vier Dateien als Taidoor identifiziert: jeweils zwei für 32-Bit- und 64-Bit-Windows-Plattformen:

1. ml.dll - 32-Bit-Lader

2. rasautoex.dll - 64-Bit-Lader

3. und 4. svchost.dll - die Taidoor RAT-Dateien, eine für jede Windows-Version.

Bei beiden Windows-Betriebssystemen handelt es sich bei der ersten der beiden Dateien um eine Dynamic Link Library (DLL). Eine Dynamic Link Library umfasst mehrere kleine Programme, Prozeduren und Codes, die von mehreren größeren Programmen gleichzeitig verwendet werden können. DLL-Dateien tragen dazu bei, den Computerspeicher zu schonen, da die Informationen von den Programmen gemeinsam genutzt werden.

Laut dem CISA Malware Analysis Report werden der Windows 32-Bit Loader, ml.dll, und der 64-Bit Loader, rasautoex.dll, als Dienste auf ihren jeweiligen Plattformen gestartet. Von hier aus suchen sie nach der zweiten Datei im laufenden Verzeichnis: svchost.dll - dem Taidoor RAT.

Der RAT wird dann in den Computerspeicher eingelesen und von den Ladedateien entschlüsselt, wo seine "Start"-Funktion ausgeführt wird und der Trojaner seine Arbeit aufnimmt, um den Angreifern einen Fernzugriff zu ermöglichen.

Verteidigungslinie 1: OPSWAT MetaDefender Cloud

Wie kann man also eine solche Ratte ausrotten? Oder besser noch: wie verhindert man den Befall von vornherein? Unsere Antwort lautet: mit einem zweischichtigen Abwehrsystem!

Ein Virus erfordert natürlich ein Antivirusmittel. Aufgrund der ausgefeilten Natur von Taidoor - und der Wahrscheinlichkeit, dass eine gut ausgerüstete Agentur und eine Fülle von Ressourcen dahinter stehen - ist es jedoch ein großes Risiko, sich auf eine einzelne Antivirenlösung für Endpunkte zu verlassen, um einen solchen Angriff zu erkennen und zu verhindern.

Unsere Cybersecurity-Experten wissen das. Deshalb haben wir eine Lösung entwickelt, die das Risiko so weit wie möglich minimiert.

Diese Lösung ist MetaDefender Clouddie durch den Einsatz einer Reihe fortschrittlicher Techniken Bedrohungen erkennt und abwehrt.

Gleichzeitiges Scannen

Bei einer dieser Techniken,Multiscanning, werden über 30 Anti-Malware-Engines eingesetzt, um bekannte und unbekannte Bedrohungen mithilfe von Heuristik, Signaturabgleich und maschinellem Lernen zu erkennen. Die Verwendung so vieler Antiviren-Engines bringt zahlreiche Vorteile mit sich:

- Höhere Erkennungsrate: Alle Antivirenprogramme verwenden unterschiedliche Techniken und sind auf verschiedene Bereiche spezialisiert, wenn es um die Erkennung von Malware geht. Statistiken zeigen, dass die Erkennungsrate umso höher ist, je mehr Antiviren-Engines verwendet werden. Durch die Verwendung von mehr als 30 Antiviren-Engines kann MetaDefender Cloud eine Erkennungsrate von über 99 % vorweisen.

- Minimierte Expositionszeiten: Anti-Malware-Engines benötigen unterschiedlich viel Zeit, um neue Bedrohungen zu erkennen. Wenn Sie sich auf eine einzige Endpunktlösung verlassen, kann dies zu einer längeren Expositionszeit führen, wenn diese Lösung neue Bedrohungen nicht so schnell erkennt wie andere. Die Verwendung mehrerer Antiviren-Engines bedeutet, dass die Gefahr, bei Auftreten einer neuen Bedrohung im Regen stehen gelassen zu werden, auf ein absolutes Minimum reduziert wird.

- Die Beschränkungen eines einzelnen Anbieters werden beseitigt: Alle Anti-Malware-Lösungen haben Stärken und Schwächen. Der Einsatz von 30+ Anti-Malware-Engines bedeutet, dass alle Einschränkungen einer Lösung von einer anderen abgedeckt werden. Das gleiche Prinzip gilt, wenn eine Lösung aufgrund geografischer oder geschäftlicher Beschränkungen nicht eingesetzt werden kann; Sie können sicher sein, dass eine andere der 30+ Lösungen diese Basis abdeckt.

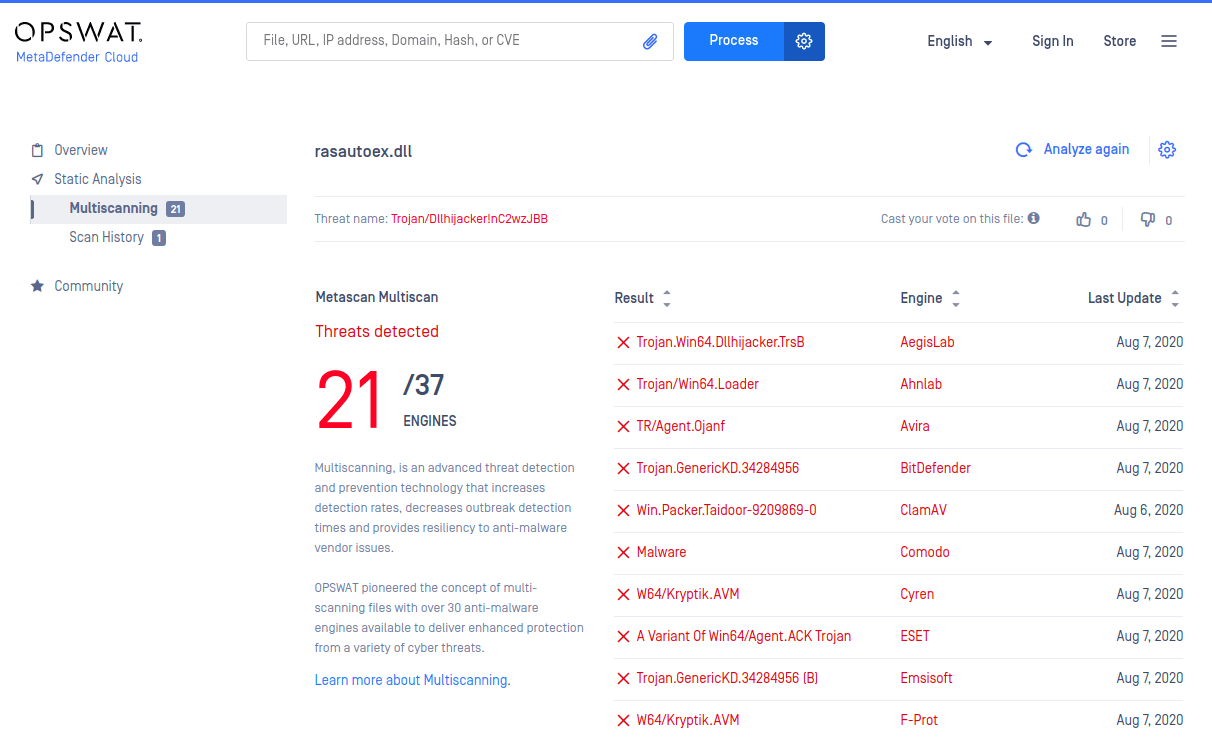

MetaDefender Cloud vs. Taidoor RAT

Wenn es um das fragliche RAT geht, erweist sich MetaDefender Cloud als äußerst effektiv.

Nehmen Sie die folgenden Beispiele von jeder Datei, die verwendet wird, um ein Computersystem mit Taidoor zu infizieren - und sehen Sie sich die Multiscanning-Erkennungsrate an, wenn jede Datei von MetaDefender Cloud analysiert wird:

1. ml.dll - 32-Bit-Lader: 4a0688baf9661d3737ee82f8992a0a665732c91704f28688f643115648c107d4

2. rasautoex.dll - 64-Bit-Lader: 6e6d3a831c03b09d9e4a54859329fbfd428083f8f5bc5f27abbfdd9c47ec0e57

3. svchost.dll - 32-bit Taidoor RAT: 363ea096a3f6d06d56dc97ff1618607d462f366139df70c88310bbf77b9f9f90

4. svchost.dll - 64-bit Taidoor RAT: 0d0ccfe7cd476e2e2498b854cef2e6f959df817e52924b3a8bcdae7a8faaa686

Von der CISA im Taidoor-Malware-Analysebericht bereitgestellte Malware-Beispiele.

MetaDefender Cloud Multiscan erkennt Malware in allen vier Samples, die in Taidoor-Angriffen verwendet wurden, wobei mehrere Engines die Samples jedes Mal als bösartig markieren.

Diese Erkennungen bieten ein reales Beispiel dafür, was passieren würde, wenn ein Benutzer versuchen würde, das Taidoor RAT über einen Spear-Phishing-Angriff herunterzuladen: Die Dateien würden von MetaDefender erkannt und markiert und vom Host-Gerät blockiert, wodurch eine Infektion verhindert würde.

Verteidigungslinie 2: Verwaltung auf Anfrage

Die zweite Verteidigungslinie ist die Software für das Privileged Access Management (PAM). PAM bezieht sich auf die Praxis der Beschränkung, Kontrolle und Überwachung des Zugriffs auf Computersysteme auf höherer Ebene unter Anwendung des Prinzips der geringsten Privilegien (POLP), d. h., es wird nur der für die Durchführung von Aktivitäten erforderliche Mindestzugriff gewährt, und der Just-in-Time-Erhöhung (JIT), d. h., es wird nur dann ein erweiterter Zugriff gewährt, wenn dies absolut notwendig ist.

Unser Partner Admin By Request bietet eine solche PAM-Lösung, die in einem einfach zu implementierenden, zu verwendenden, zu verwaltenden und zu wartenden Paket geliefert wird. Im Grunde genommen entzieht Admin By Request schnell und sauber Admin-Rechte.

Innerhalb des Benutzerportals können Gruppen erstellt und die Einstellungen so angepasst werden, dass sie alle Benutzerebenen abdecken, je nach den jeweiligen Zugangsanforderungen.

Auf der Seite Anfragen werden alle Anfragen von Benutzern angezeigt, Anwendungen mit Administratorrechten auszuführen oder eine zeitlich begrenzte Sitzung mit erweitertem Zugriff auf ihren Computer zu erhalten - mit der Möglichkeit, diese Anfragen im webbasierten Benutzerportal oder in der Anwendung mobile zu genehmigen oder abzulehnen.

Das Auditlog protokolliert Aktivitäten, die stattfinden, wenn Benutzer eine Anwendung als Administrator ausführen oder eine Administratorsitzung haben, so dass alle erweiterten Zugriffe überwacht werden können.

In der Inventarisierung werden alle erforderlichen Daten für das Gerät eines jeden Benutzers gesammelt und angezeigt, ebenso wie die von diesem Benutzer verwendeten Anwendungen und Administratorensitzungen.

All diese Funktionen ermöglichen es Admin By Request, den Endpunkt zu schützen, indem es verhindert, dass Benutzer Zugriff auf kritische Teile ihrer Rechner haben und Änderungen daran vornehmen können.

Admin By Request vs. der Taidoor RAT

Wie schneidet nun die PAM-Lösung von Admin By Request im Vergleich zum Taidoor RAT ab?

Wenn man bedenkt, wie der Virus arbeiten muss, um ein System zu infizieren, lautet die Antwort: sehr gut.

Aus unserer Malware-Aufschlüsselung wissen wir, dass die Loader-Dateien (ml.dll und rasautoex.dll) den Infektionsprozess beginnen, indem sie als Windows-Dienste auf ihren jeweiligen Plattformen starten.

- Admin By Request unterbricht diesen ersten Schritt, indem es lokale Administratorrechte entzieht: Da normale Benutzer nicht in der Lage sind, Windows-Dienste zu starten, zu stoppen oder neu zu starten, ist es für die Taidoor-Loader-Dateien unmöglich, auf einem Gerät, auf dem Admin By Request installiert ist, als Dienste zu laufen, ohne dass der Benutzer zuvor Administratorrechte erhält.

Ein weiterer früher Schritt im Infektionsprozess von Taidoor besteht darin, dass die Loader-Dateien die RAT-Datei (svchost.dll) in den Computerspeicher einlesen.

Auch hier verhindert Admin By Request dies, indem es den Zugriff von oben einschränkt:

- Benutzerkonten, die keine administrativen Rechte haben, können nicht auf den Speicher des Host-Geräts zugreifen, ohne zuvor erhöhten Zugriff zu erhalten. Das bedeutet, dass Taidoor-Loader-Dateien nicht in der Lage sind, den Speicher eines Endpunkts zu lesen/schreiben, auf dem Admin By Request installiert ist.

Wenn ein Benutzer versuchen würde, bösartigen Code aus einer Spear-Phishing-E-Mail auf ein Gerät herunterzuladen und auszuführen, auf dem Admin By Request installiert ist, hätte die Malware einfach keinen Zugang, um mit der Infektion zu beginnen.

Eine Allianz: MetaDefender Cloud und Admin By Request

Ein umfassender Virenschutz oder eine PAM-Lösung sind beide für sich genommen brauchbare Sicherheitsoptionen für ein sichereres IT System - aber eine einzige Lösung, die beide kombiniert, bietet das notwendige mehrschichtige Verteidigungssystem gegen fortgeschrittene, staatlich gesponserte Angriffe.

Die PAM-Software von Admin By Request integriert die MetaDefender Cloud API , um diese mehrschichtige Verteidigung zu bilden.

Den Benutzern werden nicht nur ihre lokalen Administratorrechte entzogen, sondern alle Dateien, die mit Administratorrechten ausgeführt werden, werden zunächst in Echtzeit von den über 30 Anti-Malware-Engines von MetaDefender Cloudgescannt.

Der Schutz ist zweigeteilt: Admin By Request hindert Malware daran, die dringend benötigten lokalen Administratorrechte zu erlangen, während MetaDefender den Benutzer daran hindert, die Datei als Administrator auszuführen, wenn es Malware erkennt - Taidoor und ähnliche Malware werden erfolgreich daran gehindert, Schaden anzurichten.

Zusammenfassung

Staatlich gesponserte Backdoor-Malware wie Taidoor RAT muss sehr ernst genommen werden, da gezielte Spear-Phishing-E-Mails oft sowohl normale Benutzer als auch Experten täuschen.

Es ist möglich, solche Angriffe zu erkennen und zu verhindern, wenn Sie angegriffen werden - aber nur mit einem umfassenden Abwehrsystem, das alle Lücken und Endpunkte abdeckt: Mehr als das 30-fache.

Decken Sie alle Bereiche mit dem mehrschichtigen Ansatz von OPSWAT MetaDefender Cloud und der PAM-Lösung von Admin By Request ab.

Wenn Sie mehr über Malware-Analysen erfahren möchten, abonnieren Sie unseren Newsletter.