Der Banken- und Finanzdienstleistungssektor bewegt sich in einem zunehmend feindlichen Cyberumfeld. Zwar haben die Institute jahrelang damit verbracht, ihren Schutz durch die Implementierung von Netzwerksicherheitsprotokollen zu verbessern, doch nutzen raffinierte Bedrohungsakteure weiterhin eine entscheidende Schwachstelle aus: dateibasierte Angriffsvektoren.

Finanzinstitute verarbeiten täglich Millionen von Dokumenten - von Kreditanträgen bis hin zu behördlichen Anmeldungen. Das Verständnis und die Eindämmung dateibasierter Bedrohungen sind für die Aufrechterhaltung der betrieblichen Integrität und die Einhaltung gesetzlicher Vorschriften unerlässlich.

Die 10 Cybersecurity-Herausforderungen, die CISOs nachts wachhalten

1. Datei-basierte Malware

Cyberkriminelle betten bösartigen Code in scheinbar legitime Dokumente - PDFs, Tabellenkalkulationen und Präsentationen - ein, die herkömmliche signaturbasierte Erkennungssysteme umgehen.

2. Datenschutz und Compliance-Anforderungen

Compliance-Rahmenwerke wie GDPR, PCI-DSS, SOX, FFIEC, KYC und AML verlangen strenge Datenschutzstandards bei gleichzeitiger Aufrechterhaltung der betrieblichen Effizienz.

3. Fortgeschrittene anhaltende Bedrohung

APTs (Advanced Persistent Threats) nutzen dateibasierte Einstiegspunkte, um eine langfristige Netzwerkpräsenz aufzubauen und sich seitlich durch die Systeme zu bewegen, um auf hochwertige Finanzdaten zuzugreifen.

4. Phishing- und Social-Engineering-Angriffe

Böswillige Akteure betten Bedrohungen in legitime Dokumente ein, um Benutzer zum Öffnen kompromittierter Dateien zu verleiten, was zum Diebstahl von Zugangsdaten und zur Infiltration des Netzwerks führt.

5. Insider-Bedrohungen

Privilegierte Benutzer, die mit sensiblen Finanzdokumenten arbeiten, können versehentlich kompromittierte Dateien einschleusen oder Opfer von gezielten Social-Engineering-Kampagnen werden.

6. Großes Volumen und Vielfalt von Dateien

Finanzinstitute verarbeiten verschiedene Dateitypen über mehrere Kanäle, von Kundenportalen bis hin zu internen Handelssystemen. Dies schafft zahlreiche Einstiegspunkte für bösartige Inhalte.

7. Risiken in der Supply Chain und gegenüber Dritten

Drittanbieter und Partner bringen Dateien ein, die eingebettete Bedrohungen enthalten können, und erweitern so Ihre Angriffsfläche über die Unternehmensgrenzen hinaus.

8. Komplexe Sicherheitsinfrastruktur

Unterschiedliche Sicherheitstools und veraltete Infrastrukturen führen zu Lücken bei der Dateiüberprüfung, insbesondere an den Punkten der Systemintegration.

9. Verzögerungen bei der Erkennung von und Reaktion auf Bedrohungen

Veraltete Tools und begrenzte SOC-Ressourcen können eine rechtzeitige Erkennung behindern. Angreifer nutzen diese Lücke aus, um im Verborgenen zu bleiben, während sie sensible Daten exfiltrieren oder betrügerische Transaktionen durchführen.

10. Ziele für die Wiederherstellungszeit

Veraltete Systeme und unzureichende Disaster-Recovery-Pläne verlängern oft die Ausfallzeiten nach Cyber-Vorfällen, was zu finanziellen Verlusten und behördlichen Strafen führt.

Entlarvung gängiger Irrtümer zur Dateisicherheit

Bevor wir uns mit den Lösungen befassen, sollten wir einige weit verbreitete Missverständnisse ausräumen, die Ihr Institut gefährden könnten.

"Wir haben bereits eine einzige Antiviren-Engine mit 100%igem Schutz".

Auch die besten Antivirenlösungen haben ihre Grenzen. Ständig tauchen neue Bedrohungen auf, und wenn Sie sich nur auf eine Antiviren-Engine verlassen, sind Sie anfällig für Bedrohungen, die noch nicht erkannt wurden. Umgekehrt verbessert das Layering mehrerer AV-Engines die Bedrohungsabdeckung und Widerstandsfähigkeit.

"Wir verwenden bereits Netzwerksicherheitslösungen wie WAF, IPS und Proxys, um unsere Systeme zu schützen.

Diese Tools sind zwar wichtig, um bösartigen Datenverkehr und Angriffe auf der Anwendungsebene wie DDoS oder CSRF zu blockieren, aber sie sind nicht dafür ausgelegt, den Inhalt von Dateien zu untersuchen. Bedrohungen, die in Dokumenten, Bildern oder Archiven versteckt sind, können leicht durchschlüpfen. Um dateibasierte Angriffe zu stoppen, benötigen Sie eine tiefgreifende Inhaltskontrolle, die über das hinausgeht, was herkömmliche Netzwerksicherheitsgeräte bieten.

"Die Sicherheit von Drittanbietern ist die Angelegenheit des Anbieters, nicht unsere".

Die Sicherheit von Drittanbietern ist eine Erweiterung des Sicherheitsbereichs Ihres Unternehmens. Eine Schwachstelle im System eines Partners kann als direkter Einstiegspunkt für Angreifer dienen, um sich einen Weg in Ihre Infrastruktur zu bahnen. Überwachen Sie kontinuierlich den Zugriff von Drittanbietern, setzen Sie strenge Zugriffskontrollen durch und wenden Sie Zero-Trust-Prinzipien an, um das Risiko zu minimieren.

"Herkömmliches Sandboxing ist ausreichend"

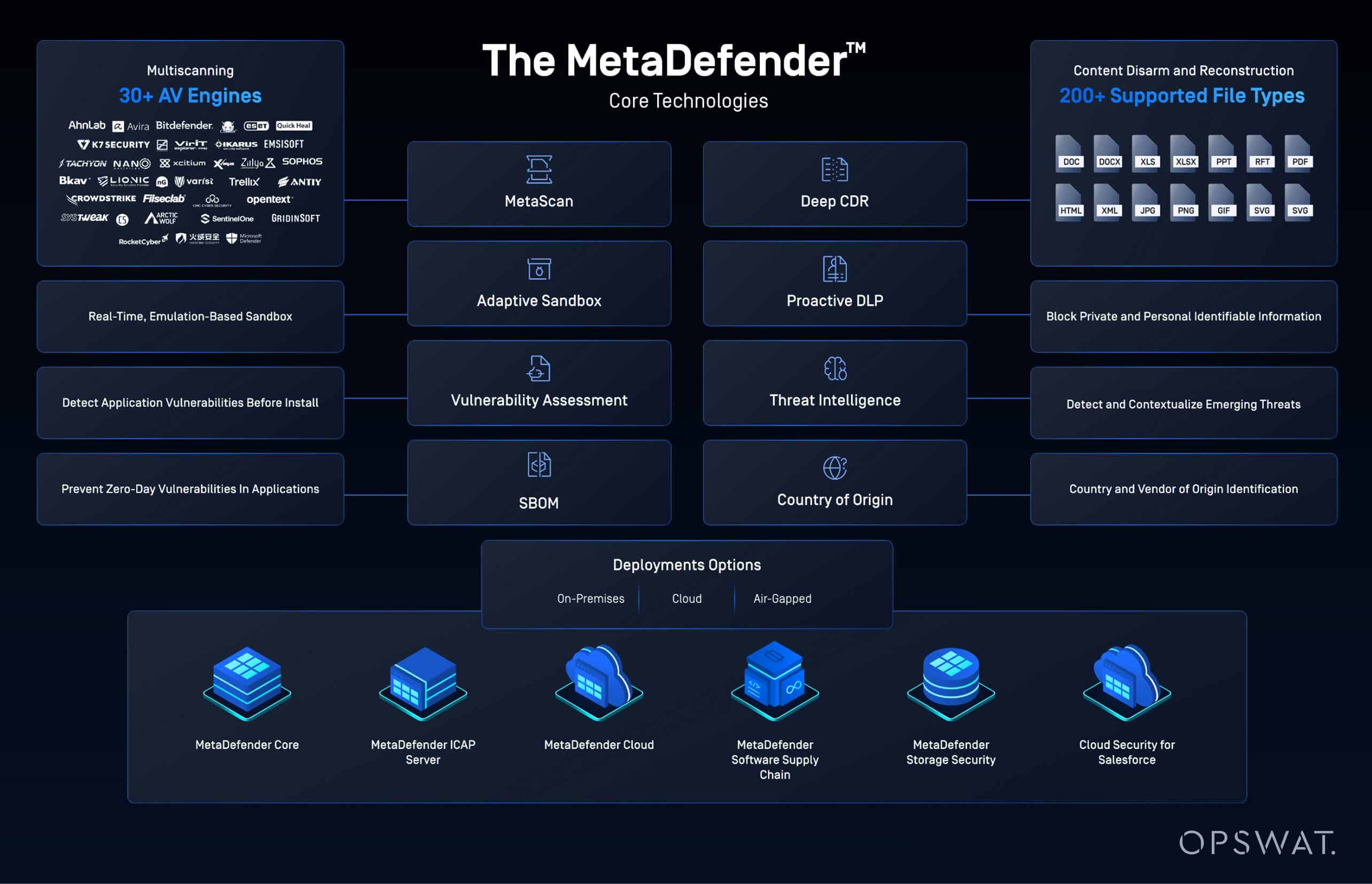

Herkömmliche Sandboxen sind zwar nützlich, aber langsam, teuer und können von hochentwickelten Bedrohungen leicht umgangen werden. Sich allein auf sie zu verlassen, hinterlässt Lücken. Ein mehrschichtiger Ansatz, der Adaptive Sandbox, DLP (Data Loss Prevention) und CDR (Content Disarm and Reconstruction) kombiniert, bietet stärkeren und zuverlässigeren Schutz vor bekannten und unbekannten Bedrohungen.

Aufbau einer effektiven Dateisicherheitsarchitektur

Was ist also die Antwort? Es geht nicht darum, ein perfektes Sicherheitstool zu finden, sondern ein umfassendes Verteidigungssystem aufzubauen.

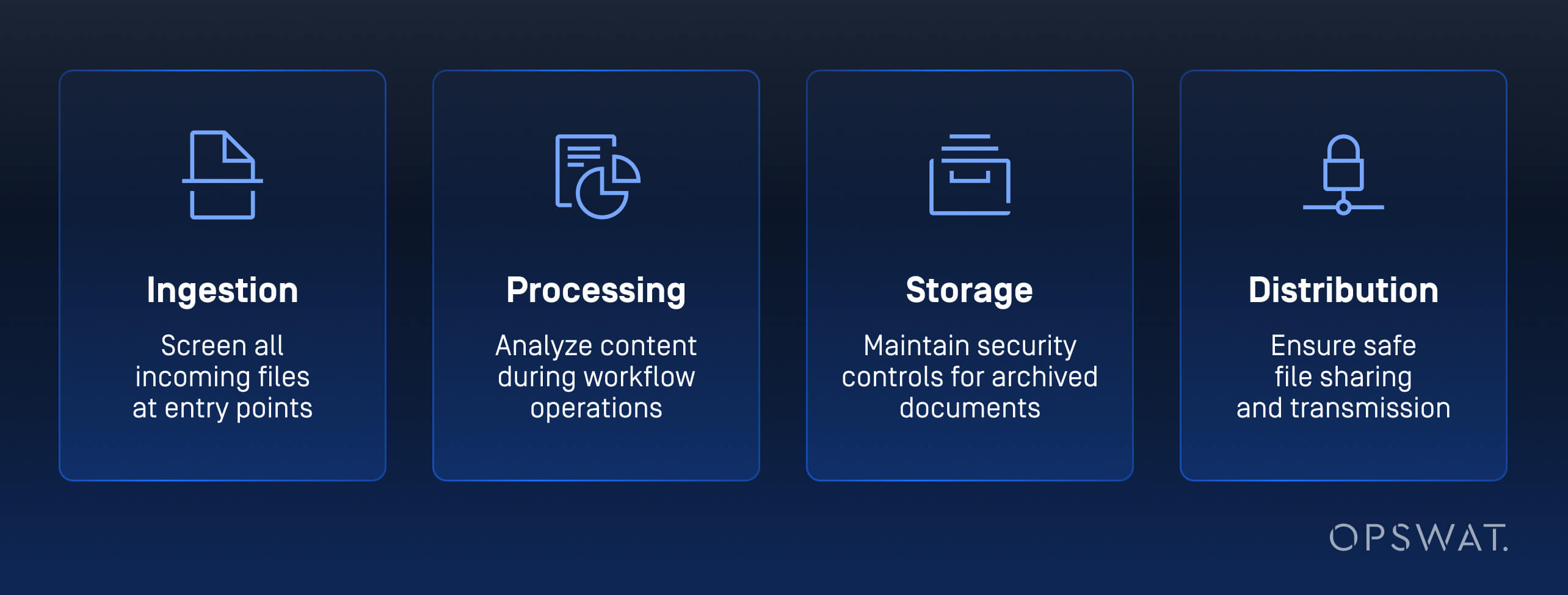

Wirksame Dateisicherheit im Finanzdienstleistungssektor erfordert einen umfassenden Ansatz, der eine Vielzahl von Angriffsflächen abdeckt. Ihre Sicherheitslösung muss außerdem sensible Daten während ihres gesamten Lebenszyklus schützen:

- Ingestion: Überprüfung aller eingehenden Dateien an den Eingangspunkten

- Verarbeitung: Analysieren von Inhalten während des Arbeitsablaufs

- Speicherung: Aufrechterhaltung der Sicherheitskontrollen für archivierte Dokumente

- Verteilung: Sichere Dateifreigabe und -übertragung gewährleisten

Die Unternehmen, die dies richtig machen, implementieren Null-Vertrauens-Modelle und eine umfassende Sicherheitsarchitektur, die fortschrittliche Bedrohungsabwehr, adaptive Bedrohungsanalyse, Schutz vor Datenverlust und vulnerability detection kombiniert. Auf diese Weise entstehen belastbare Dateisicherheitsrahmen, die mit Ihrem Unternehmen skalieren und gleichzeitig die Leistung und Zuverlässigkeit aufrechterhalten, die der Finanzbetrieb erfordert.

Wie führende Finanzunternehmen den Kampf um die Dateisicherheit gewinnen

Von großen Banken und Finanzdienstleistern in EMEA, APAC und Nordamerika wird den Lösungen OPSWAT weltweit vertraut, um die Herausforderungen der Dateisicherheit zu lösen.

Das E-Book File Security Proven Deployments in Banking and Financial Services zeigt:

- Die Diskrepanz zwischen Wahrnehmung und Realität bei der Dateisicherheit kann den Unterschied zwischen einer gründlichen Verteidigung und einem katastrophalen Verstoß ausmachen

- Strategie und maßgeschneiderte Produkte/Lösungen zum umfassenden Schutz Ihrer kritischen Daten

- Bewährte Einsatzberichte aus der Praxis, mit Herausforderungen, Lösungen und Ergebnissen aus Unternehmen unterschiedlicher Größe

Ihr nächster Schritt

Dateisicherheit ist nicht nur ein IT-Problem - sie ist eine geschäftliche Notwendigkeit. Die Finanzinstitute, die diese Realität erkennen und danach handeln, werden diejenigen sein, die noch stehen, wenn der nächste große Cyberangriff Schlagzeilen macht.

Die Frage ist nicht, ob Ihre Einrichtung von einem dateibasierten Angriff betroffen sein wird. Die Frage ist: Werden Sie bereit sein, wenn es passiert?

Sprechen Sie noch heute mit einem Experten und erfahren Sie, wie Sie mit OPSWAT an Ihrer Seite sicherstellen können, dass Ihre wichtigen Daten und Netzwerke sicher bleiben.