MetaDefender Jenkins-Plugin

Überprüfen Sie Ihre Jenkins-Builds auf Malware und Geheimnisse, bevor Sie Ihre Anwendung für die Öffentlichkeit freigeben.

Das MetaDefender Plugin für Jenkins wird von der MetaDefender Plattform unterstützt, die mehr als 30 führende Antiviren-Engines, Deep CDR und Proactive DLP umfasst, und scannt Ihren Quellcode und Ihre Artefakte gründlich auf Bedrohungen. Lassen Sie sich bei potenziellen Problemen warnen und bauen Sie automatische Ausfallsicherungen ein, um den Ausbruch von Malware und den Verlust sensibler Daten zu verhindern.

Anweisungen zur Integration von MetaDefender Jenkins Plugin

Das Plugin installieren

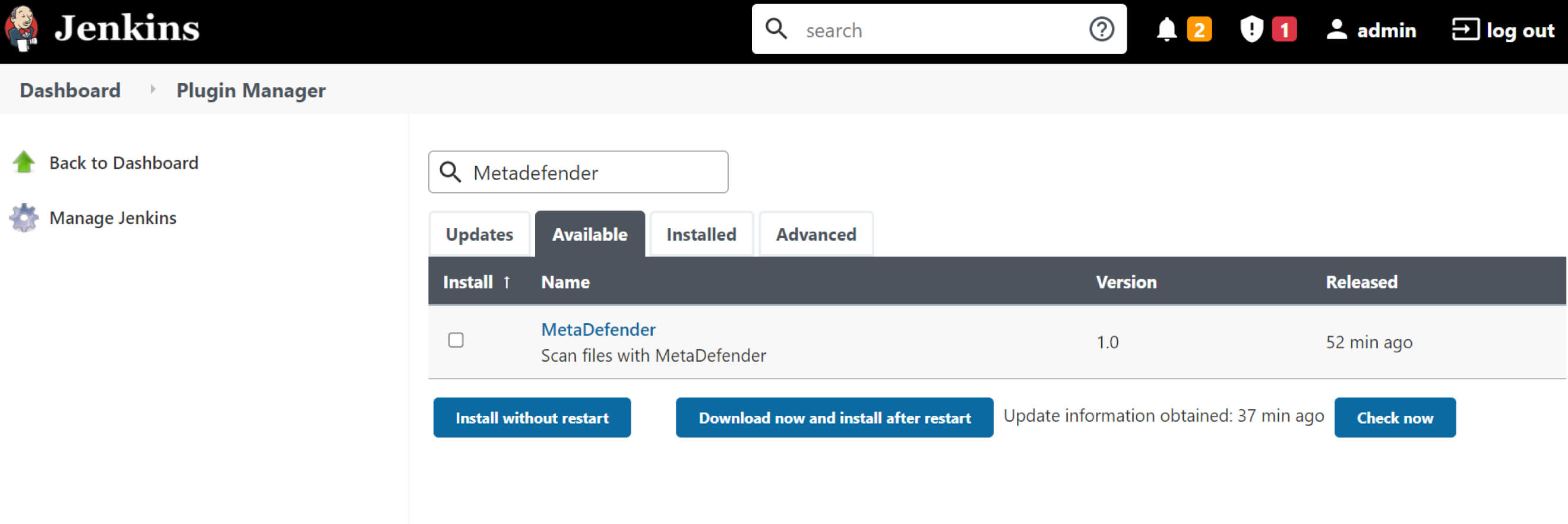

Über die Jenkins-Web-UI:

- Gehen Sie zu Jenkins verwalten > Plugins verwalten

- Klicken Sie auf die Registerkarte Verfügbar

- Suche nach MetaDefender > auswählen MetaDefender

- Klicken Sie auf Installieren ohne Neustart. Vergewissern Sie sich, dass Sie das Kontrollkästchen "Jenkins neu starten, wenn die Installation abgeschlossen ist und keine Aufträge ausgeführt werden" aktivieren.

Um zu bestätigen, dass das Plugin installiert ist:

- Bei Jenkins anmelden

- Gehen Sie zu Jenkins verwalten > Plugins verwalten

- Klicken Sie auf die Registerkarte " Installiert" > suchen Sie nach dem PluginMetaDefender .

MetaDefender Cloud API abrufen

Überspringen Sie diesen Schritt, wenn Sie bereits mit MetaDefender Core

Melden Sie sich unter https://portal.opswat.com für ein Konto an und erhalten Sie Ihren API Schlüssel kostenlos (siehe die Einschränkungen des kostenlosen Benutzerschlüssels unter https://metadefender.opswat.com/licensing). Sie können Ihre Lizenz upgraden oder ein On-Premises-Produkt erwerben, um die umfassenden Funktionen und Möglichkeiten der MetaDefender Suite zu nutzen.

Ein Testprojekt erstellen

Klicken Sie in der linken Menüleiste auf Neues Element und erstellen Sie Ihr Testprojekt. Erstellen Sie unter Build einen Build-Schritt (z. B. Windows-Batch-Befehl ausführen), um eine kleine Datei zu erzeugen.

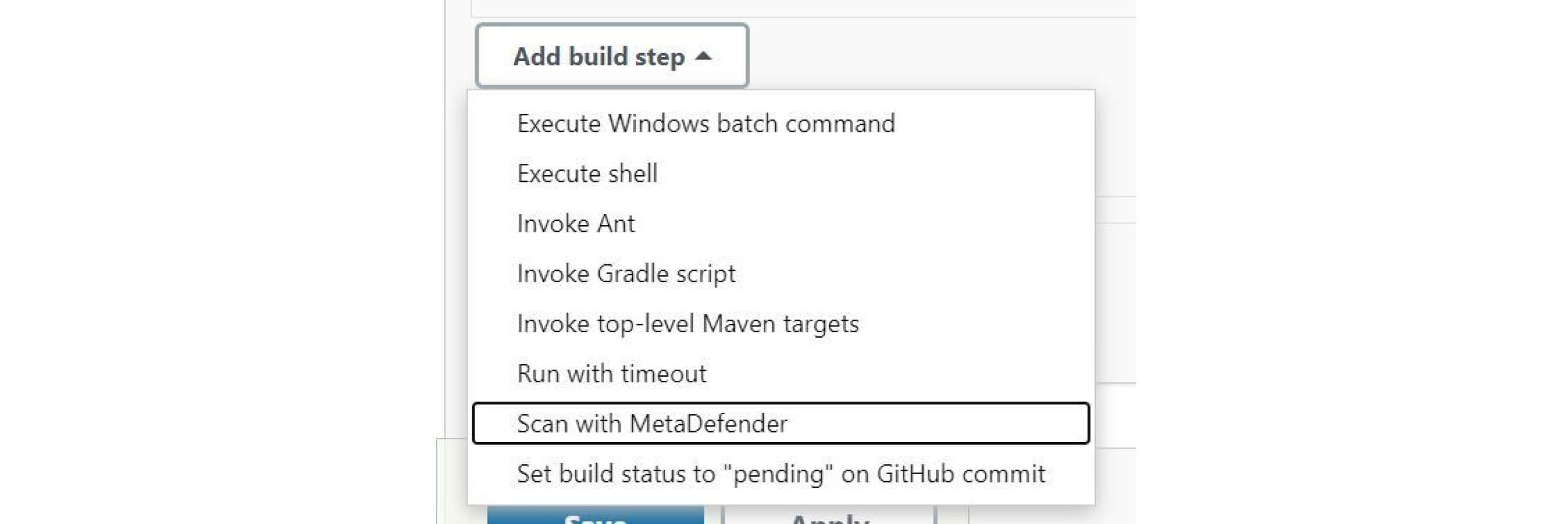

Fügen Sie "Scan with MetaDefender" als Build-Schritt oder als Post-Build-Aktion oder Pipeline zu Ihrer Build-Konfiguration hinzu. Klicken Sie auf Build-Schritt hinzufügen und wählen Sie Scannen mitMetaDefender.

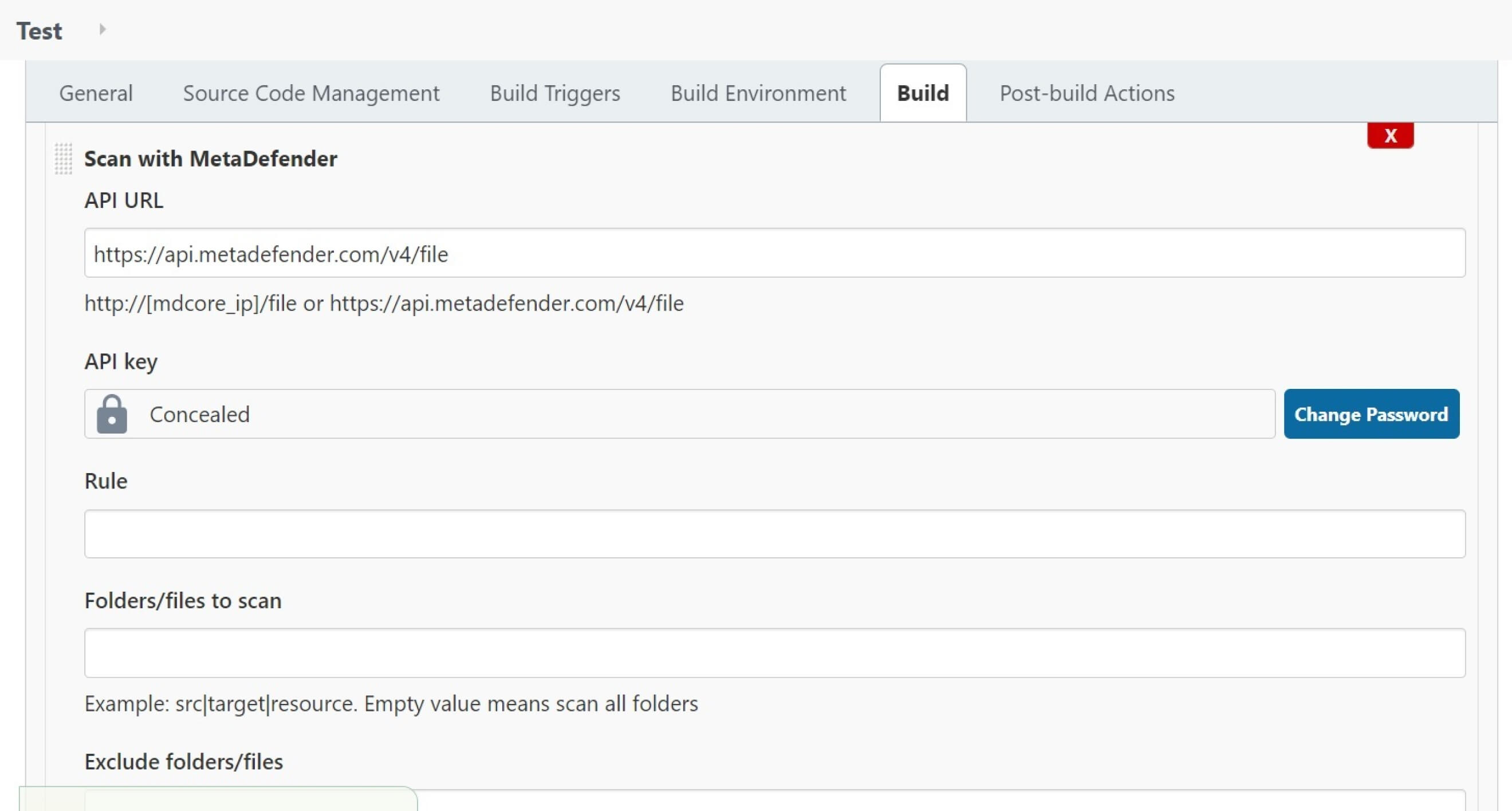

Füllen Sie die Konfigurationsdetails aus:

- API : MetaDefender Core oder MetaDefender Cloud Scan-URL

- ApiKey: MetaDefender API Schlüssel

- Regel: Legen Sie die Regeln fest, mit denen Sie scannen möchten MetaDefender

- Privater Scan: Anwendbar nur für bezahlte Benutzer von MetaDefender Cloud

- Zu überprüfende Ordner/Dateien: Um die zu überprüfenden Ordner oder Dateien anzugeben, können Sie mehrere Elemente definieren, getrennt durch die Pipe "|" (z. B. src|resources)

- Ordner/Dateien von der Suche ausschließen: Um Ordner oder Dateien anzugeben, die von der "Quelle" ausgeschlossen werden sollen, können Sie mehrere Elemente definieren, die durch die Pipe "|" getrennt sind (z. B. .git|.idea)

- Scan-Zeitlimit pro Datei(en): Legen Sie das gewünschte Zeitlimit für die einzelnen Dateien fest

- Markieren Sie den Build als "fehlgeschlagen", wenn eine Bedrohung gefunden wird: Der Build wird als "fehlgeschlagen" markiert, wenn ein Problem gefunden wird.

- Erstellen Sie eine Protokolldatei: Erstellen Sie metadefender-plugin.log, um Probleme zu beheben

Sie können mit dem Testen beginnen, indem Sie Jenkins so einrichten, dass es den Quellcode von einem GitHub-Repository mit einer EICAR-Testdatei abruft (z. B. https://github.com/fire1ce/eicar-standard-antivirus-test-files). Deaktivieren Sie zu Testzwecken das Kontrollkästchen "Nur blockierte Scanergebnisse anzeigen", damit Sie die vollständigen Ergebnisse sehen können.

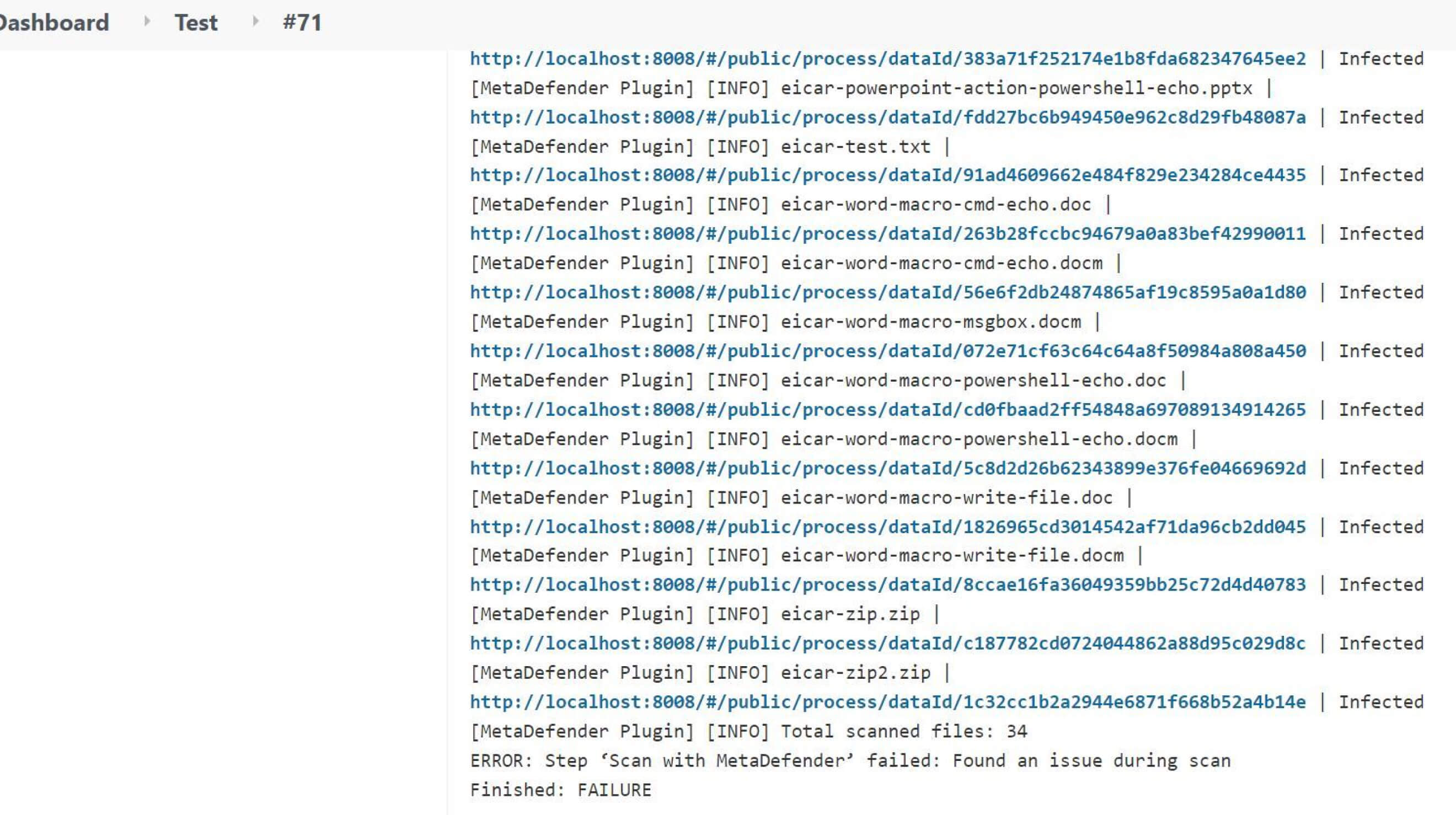

Auslösen des Builds und Anzeigen der Scanergebnisse

Nachdem Sie Ihr Projekt eingerichtet haben, führen Sie den Build aus und prüfen Sie die Konsolenausgabe, um die Scanergebnisse anzuzeigen.

Für Pipeline-Tests können Sie das unten stehende Beispiel verwenden, um eine EICAR-Datei zu erstellen und zu scannen. Der Build sollte in der "Scan"-Phase aufgrund einer gefundenen Bedrohung fehlschlagen.

Hinweis: Das Skript verwendet eine statische Funktion, hudson.util.Secret.fromString, um String in Secret zu konvertieren. Daher müssen Sie entweder die Funktion genehmigen oder die Option "Groovy verwenden Sandbox" deaktivieren.

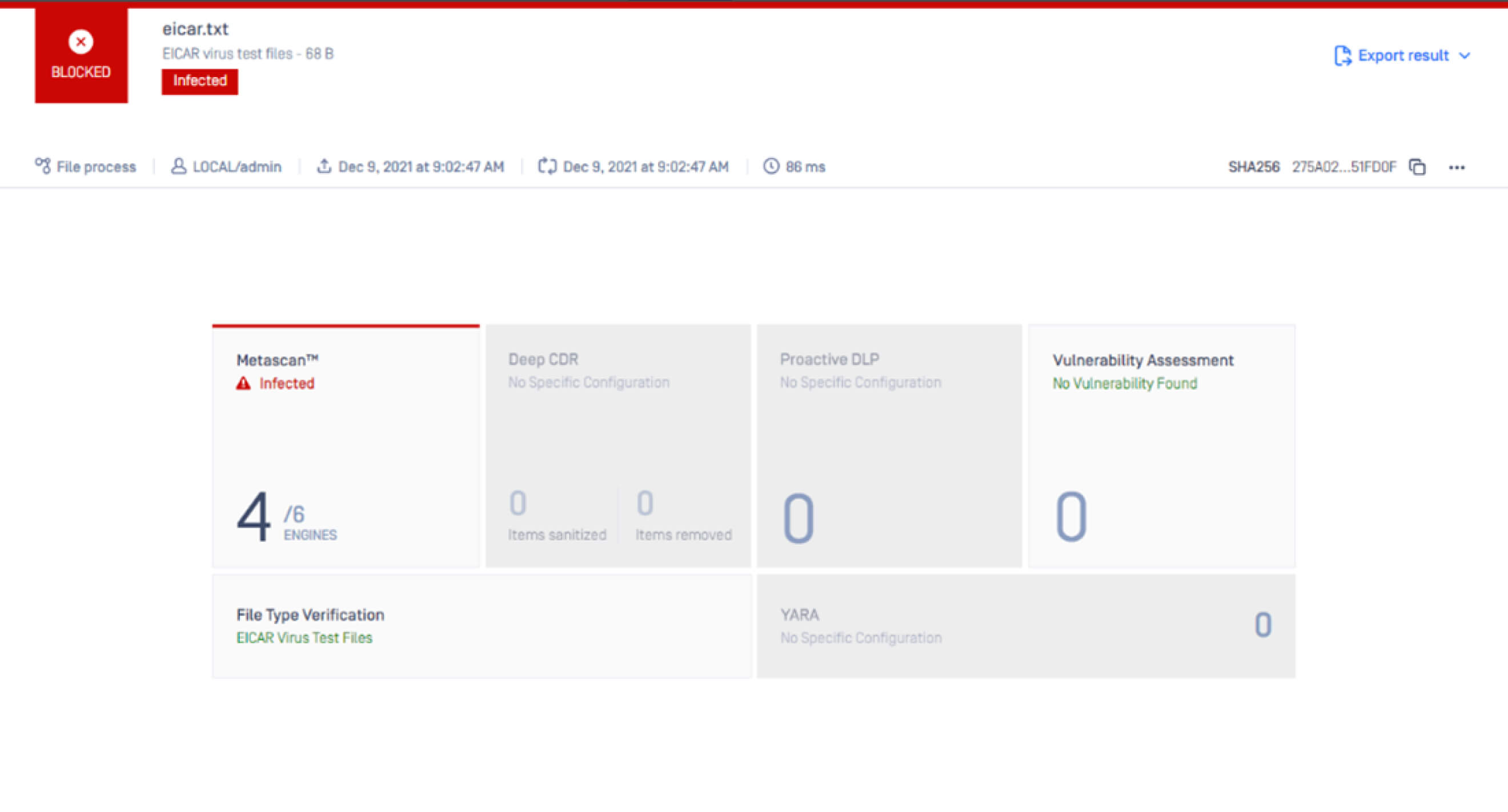

Sie können die Scanergebnisse auch unter MetaDefender Core einsehen: