Bei OPSWAT legen wir Wert auf Innovation, Kreativität und kontinuierliche Verbesserung bei der Entwicklung fortschrittlicher Lösungen zum Schutz kritischer Infrastrukturen und Organisationen vor Cyberbedrohungen. Diese Werte haben uns dazu inspiriert, die OPSWAT MetaDefender Threat Intelligence zu entwickeln, die es uns ermöglicht, sich entwickelnde Cyberbedrohungen besser zu verstehen und zu erkennen, um ähnliche Dateien zu erkennen und zu identifizieren.

Da Malware-Varianten immer raffinierter und ausweichender werden, sind herkömmliche signaturbasierte Antivirenlösungen unzureichend. Um dieser Herausforderung zu begegnen, haben die Cybersecurity-Experten von OPSWAT eine elegante Lösung entwickelt, die modernste statische Analysetechnologie und maschinelles Lernen nutzt, um Ähnlichkeiten zwischen Dateien zu erkennen. Dieser Ansatz bietet ein effizientes Mittel zur Minderung von Cybersicherheitsrisiken und zur Verhinderung potenzieller Angriffe.

Die Erstellung der Website MetaDefender Threat Intelligence gab uns die Möglichkeit, ein schwieriges, dringendes Problem anzugehen. Wir waren in der Lage, effektive Cybersicherheitslösungen zu entwickeln, die Unternehmen die Informationen liefern, die sie benötigen, um neue Bedrohungen zu erkennen und sich darauf vorzubereiten. Dies steht im Einklang mit unserer Innovationskultur und unserem Engagement, unseren Kunden den bestmöglichen Schutz zu bieten.

Die Daten

Um eine Ähnlichkeitssuche durchzuführen, werden die Dateien mit Hilfe der statischen und Datei-Emulations-Technologien von MetaDefender Sandbox einem strengen Scan-Prozess unterzogen. Diese fortschrittliche Technologie extrahiert die wichtigsten und nützlichsten Informationen aus einer bestimmten Datei.

Unsere erfahrenen Malware-Analysten haben die effektivsten Funktionen zur Berechnung der Ähnlichkeiten zwischen zwei Dateien ermittelt. Diese Funktionen werden sorgfältig auf der Grundlage ihrer Fähigkeit ausgewählt, genaue und relevante Ergebnisse zu liefern, und sie werden ständig aktualisiert, um mit den neuesten Malware-Trends und -Techniken Schritt zu halten.

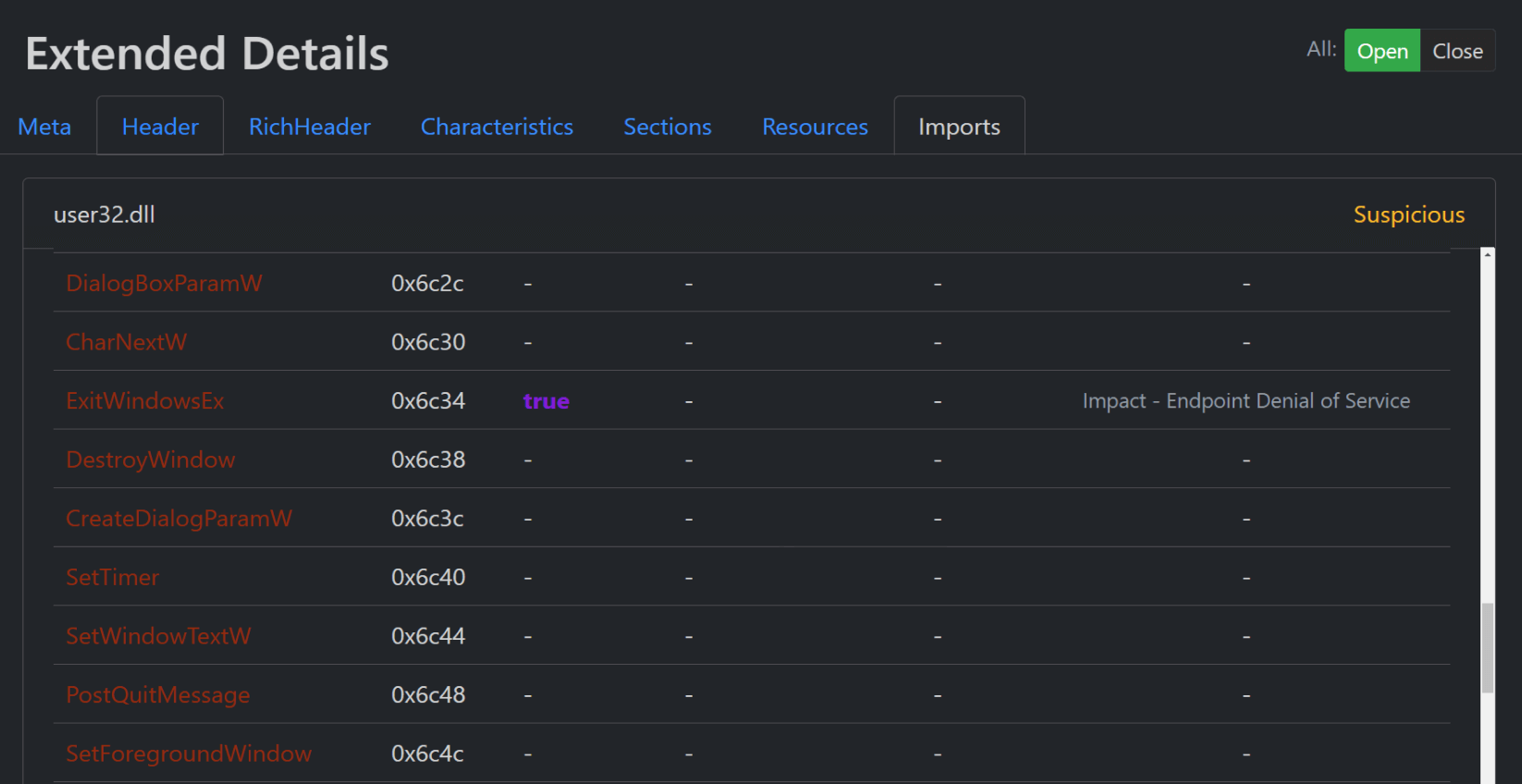

Einige Merkmale sind:

- Binäre Metadaten (Dateigröße, Entropie, Architektur, Dateieigenschaften und viele andere)

- Einfuhren

- Ressourcen

- Rubriken

- Signale

- Und mehr

Hinweis: Bei der Suche nach Ähnlichkeiten zwischen Dateien ist es wichtig, die von Filescan generierten Signale zu verwenden und sich nicht nur auf das endgültige Urteil (bösartig, informativ usw.) einer Datei zu verlassen. Dieser Ansatz hilft, mögliche Verzerrungen zu vermeiden, die während der Ähnlichkeitssuche auftreten können.

Prozess

Bei der Ähnlichkeitssuche werden diese Merkmale aus Portable Executable (PE)-Dateien extrahiert und in Vektoreinbettungen umgewandelt. Vektoreinbettungen stellen Daten als Punkte im n-dimensionalen Raum dar und ermöglichen es, ähnliche Datenpunkte zu gruppieren und so einen Dateifingerabdruck zu erstellen. Die Anzahl der Dimensionen wird von den einzelnen Abschnitten festgelegt, wobei die Dimensionalität reduziert wird.

Die Lösung verwendet dann mehrere, modifizierte Abstandsberechnungen zwischen diesen Vektoren, um die ähnlichsten Dateien zu finden, so dass die Frage "Wie ähnlich ist diese Datei einer anderen?" beantwortet werden kann. Die Architektur und der Algorithmus verwenden Indizierungsmethoden, die selbst bei der Suche in Millionen von Dateien eine schnelle Verarbeitung gewährleisten. Die algorithmische Analyse dieser Felder ermöglicht es der Lösung, ähnliche Dateien und Bedrohungen genau zu identifizieren und zu isolieren.

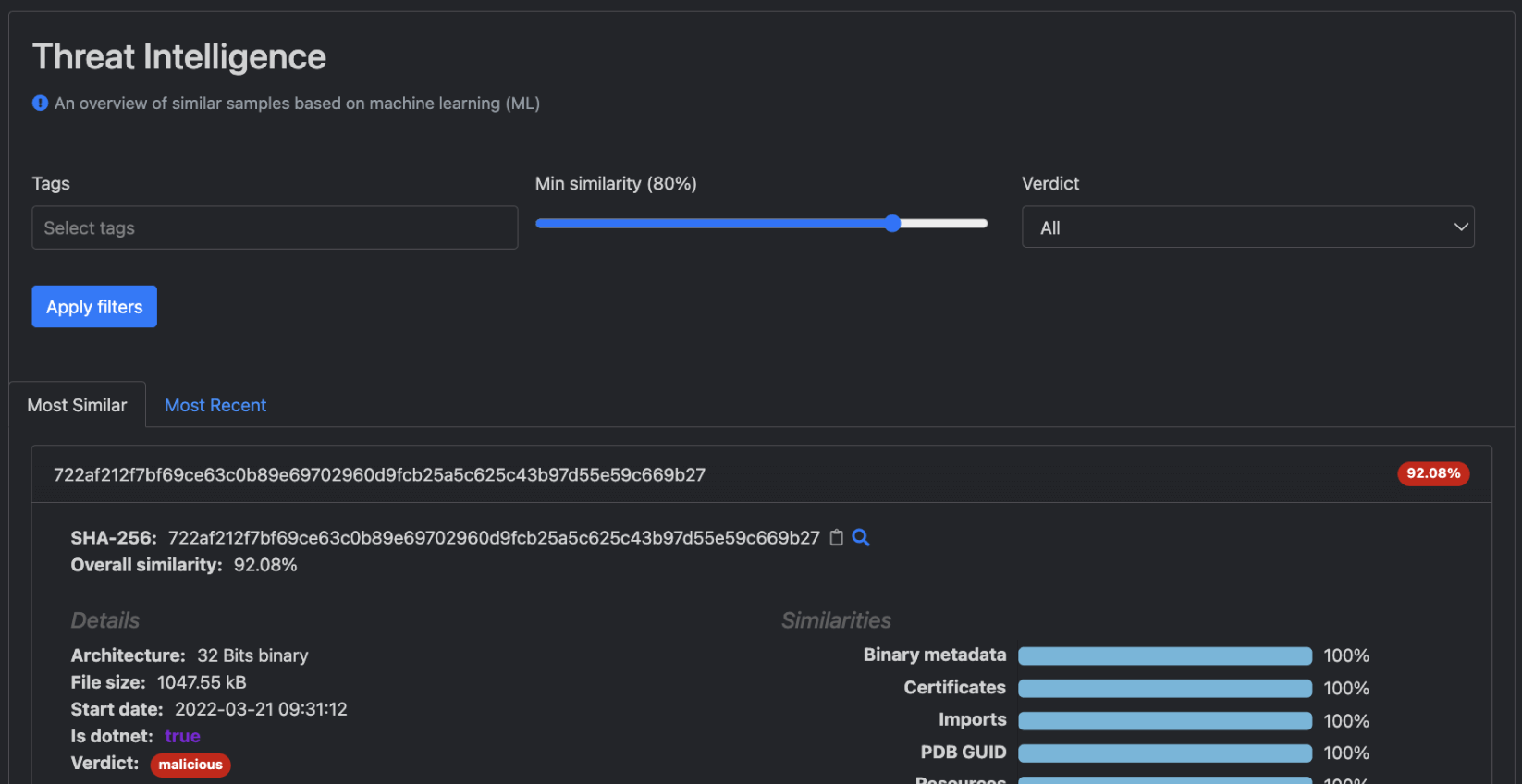

Zusätzlich zur fortschrittlichen Technologie bietet Similarity Search eine anpassbare Oberfläche, die es den Nutzern ermöglicht, ihre Suchparameter zu filtern. Diese Funktion bietet mehr Flexibilität und stellt sicher, dass die Nutzer die genauesten und relevantesten Ergebnisse für ihre spezifischen Anforderungen erhalten.

Filter:

- Tags

- Urteil

- Ähnlichkeitsschwelle

Die Pipeline

Bei dem Pipeline-Prozess wird eine neue PE-Eingabedatei, z. B. eine ausführbare Datei, maschinellen Lernmodellen unterworfen, die auf der Grundlage zuvor ausgewählter Merkmale Vektoreinbettungen erzeugen. Diese Vektoren werden dann in einen Vektorraum eingebettet, der eine beliebige Anzahl von Dimensionen haben kann.

Wir verwenden verschiedene Abstandsmetriken, um die Ähnlichkeit zwischen Vektoren und Merkmalen zu berechnen, was uns hilft, den nächstgelegenen Punkt zu einer bestimmten PE-Eingabedatei zu bestimmen.

Ähnlichkeitsbewertung

Es sei darauf hingewiesen, dass die Ähnlichkeitswerte nicht absolut sind und etwas subjektiv sein können. Es gibt keine allgemeingültige Formel oder Norm für die Bestimmung des Ähnlichkeitsgrades zwischen Dateien, da dieser je nach Kontext und spezifischem Anwendungsfall variieren kann. Daher ist es wichtig, Ähnlichkeitswerte mit Vorsicht zu interpretieren und die zur Berechnung verwendete Methode zu berücksichtigen. Bei der Ähnlichkeitssuche werden Gewichte verwendet, um einen genauen Ähnlichkeitswert zu berechnen.

MetaDefender Sandbox's Ergebnisse

Das Ergebnis von Filescan liefert umfassende Informationen über die für die Ähnlichkeitssuche verwendete Datei. Es ist jedoch wichtig, diese Informationen gründlich zu analysieren, um die Merkmale und Eigenschaften der Datei vollständig zu verstehen. Die Benutzeroberfläche zeigt verschiedene Eigenschaften eines Dateiscans an und erstellt einen detaillierten Bericht über die Merkmale der Datei.

Um auf die Ähnlichkeitssuche zuzugreifen, navigieren Sie auf der linken Seite der Benutzeroberfläche. Standardmäßig wird die Ähnlichkeitssuche automatisch mit voreingestellten Standardparametern gestartet. Darüber hinaus stehen den Nutzern mehrere Filteroptionen zur Verfügung, mit denen sie ihre Suche anpassen und optimale Ergebnisse auf der Grundlage ihrer spezifischen Anforderungen erzielen können.

Filter:

- Markierungen: Dies sind dynamische Bezeichnungen, die Dateien auf der Grundlage ihrer Attribute zugewiesen werden. Bei Verwendung der Ähnlichkeitssuche können Tags verwendet werden, um Dateien mit bestimmten Merkmalen zu kennzeichnen, z. B. peexe oder shell32.dll. Tags helfen bei der gezielten und effizienten Suche und ermöglichen es den Benutzern, schnell Dateien zu finden, die ihren speziellen Anforderungen entsprechen.

- Urteil: Das Urteil von Filescan zeigt das Ergebnis einer Überprüfung der Datei an und gibt an, ob die Datei sauber, bösartig oder in irgendeiner Weise potenziell schädlich ist. Durch die Verwendung des Filescan Urteils als Filter können Benutzer ihre Suchergebnisse verfeinern, um Dateien auszuschließen, die als bösartig oder verdächtig gekennzeichnet sind.

- Ähnlichkeitsschwellenwert: Dies ist ein konfigurierbarer Parameter, der den Mindestgrad der Ähnlichkeit festlegt, der erforderlich ist, damit Dateien in die Suchergebnisse aufgenommen werden. Durch die Anpassung dieses Schwellenwerts können die Benutzer ihre Suchergebnisse an ihre spezifischen Anforderungen anpassen. So können sie beispielsweise Dateien finden, die eng miteinander verwandt sind, oder solche, die nur eine schwache Verbindung aufweisen. Dieser Filter ist nützlich für Benutzer, die ein Gleichgewicht zwischen Präzision und einer breiten und umfassenden Suche benötigen.

Registerkarten

Bei der Ähnlichkeitssuche werden den Benutzern standardmäßige Filteroptionen in Form von Registerkarten angezeigt. Diese Registerkarten ermöglichen es den Benutzern, die Ergebnisse nach den ähnlichsten Dateien, den neuesten Dateien und den Dateien, die als bösartig eingestuft wurden, zu filtern. Diese Vorfilterungsoptionen sollen die Effizienz und Präzision der Suche für die Benutzer verbessern.

Threat Intelligence Unterseite

Die Unterseite Threat Intelligence bietet den Nutzern eine Vielzahl von Funktionen, wie z. B. die Möglichkeit, die am stärksten verwandten Dateien anzuzeigen und die filterbare Benutzeroberfläche zu nutzen. Durch die Auswahl einer bestimmten SHA256-Kennung können die Benutzer detaillierte Informationen über die Ähnlichkeit der zugehörigen Datei sowie deren Details auf hoher Ebene erhalten.

Wichtige Anwendungsfälle

Wie bei jeder Anwendung für maschinelles Lernen ist es wichtig, die Ergebnisse einer Ähnlichkeitssuche zu validieren. Diese Funktion bietet jedoch eine breite Palette von Möglichkeiten für Benutzer, um relevante Dateien effizient zu erkunden und zu identifizieren. Die Indizierungssuche bietet eine außergewöhnlich schnelle Hash-Suche für alle Arten von Dateien und bildet den Eckpfeiler des Produkts. Die folgenden Entitäten können von der Ähnlichkeitssuche profitieren.

- Cyber threat intelligence Analysten, die diese Fähigkeit nutzen können, um neue und sich entwickelnde Bedrohungen zu untersuchen und zu erkennen und so die Sicherheitslage ihres Unternehmens zu verbessern.

- Bedrohungsjäger, die proaktiv nach Kompromissindikatoren (IOCs) und potenziellen Schwachstellen suchen und so bösartigen Aktivitäten zuvorkommen können.

- Jeder, der daran interessiert ist, die Beziehungen zwischen Dateien zu untersuchen und Ähnlichkeiten zu erkennen, einschließlich Forscher, Ermittler und Analysten.

Zugang zur Ähnlichkeitssuche erhalten

Wie Sie die Ähnlichkeitssuche in Ihre Prozesse integrieren können, erfahren Sie in unserer Dokumentation unter https://www.opswat. com/docs. Bitte beachten Sie, dass die Ähnlichkeitssuche eine Zusatzfunktion ist, die ausschließlich für unsere kostenpflichtigen Filescan oder Threat Intel Pakete zur Verfügung steht. Wenn Sie diese Funktion ausprobieren möchten, melden Sie sich noch heute für ein Konto an!