Während viele ihren Sommerurlaub genossen, waren Cyberkriminelle fleißig, und wir von MetaDefender Sandbox waren es auch. Eine Reihe neuer Schwachstellen und Angriffe hielt uns auf Trab und wir fügten unserer immer länger werdenden Liste neue Entdeckungen hinzu.

Schauen wir uns ein paar Beispiele an.

Am 8. Juli berichtete das BlackBerry Threat Research and Intelligence Team, dass ein Bedrohungsakteur möglicherweise NATO-Mitgliedsgespräche über eine ähnliche Schwachstelle wie CVE-2017-0199 ins Visier genommen hat. Am 11. Juli gab Microsoft eine Zero-Day-Schwachstelle bekannt, die als CVE-2023-36884 verfolgt wird. Am 28. August bestätigte das Japan Computer Emergency Response Team Coordination Center (JPCERT/CC), dass Angreifer bereits im Juli eine neue Technik verwendet haben.

Maskierte Dateitypen

Was war an diesen speziellen Vorfällen so interessant? -Bei allen wurden versteckte Dateien in anderen Dokumenttypen verwendet, um bösartige Nutzdaten zu übermitteln - eine verschachtelte Fliegenpuppe, die nicht entdeckt werden soll.

Sie sind Beispiele für die MITRE-Technik T1036.008 (Masquerade File Type), bei der polyglotte Dateien verwendet werden, die mehrere verschiedene Dateitypen enthalten. Jeder Dateityp funktioniert anders, je nach der Anwendung, die ihn ausführt, und sie sind ein wirksames Mittel zur Verschleierung von Malware und bösartigen Funktionen. Sie sind auch ein Beispiel für die MITRE-Technik T1027.009, bei der Angreifer schädliche Nutzdaten in die maskierten Dateien einbetten.

Glücklicherweise bieten diese Techniken eine perfekte Gelegenheit zu zeigen, wie MetaDefender Sandbox bösartige, maskierte Dateien leicht erkennen kann!

Angriff im Juli

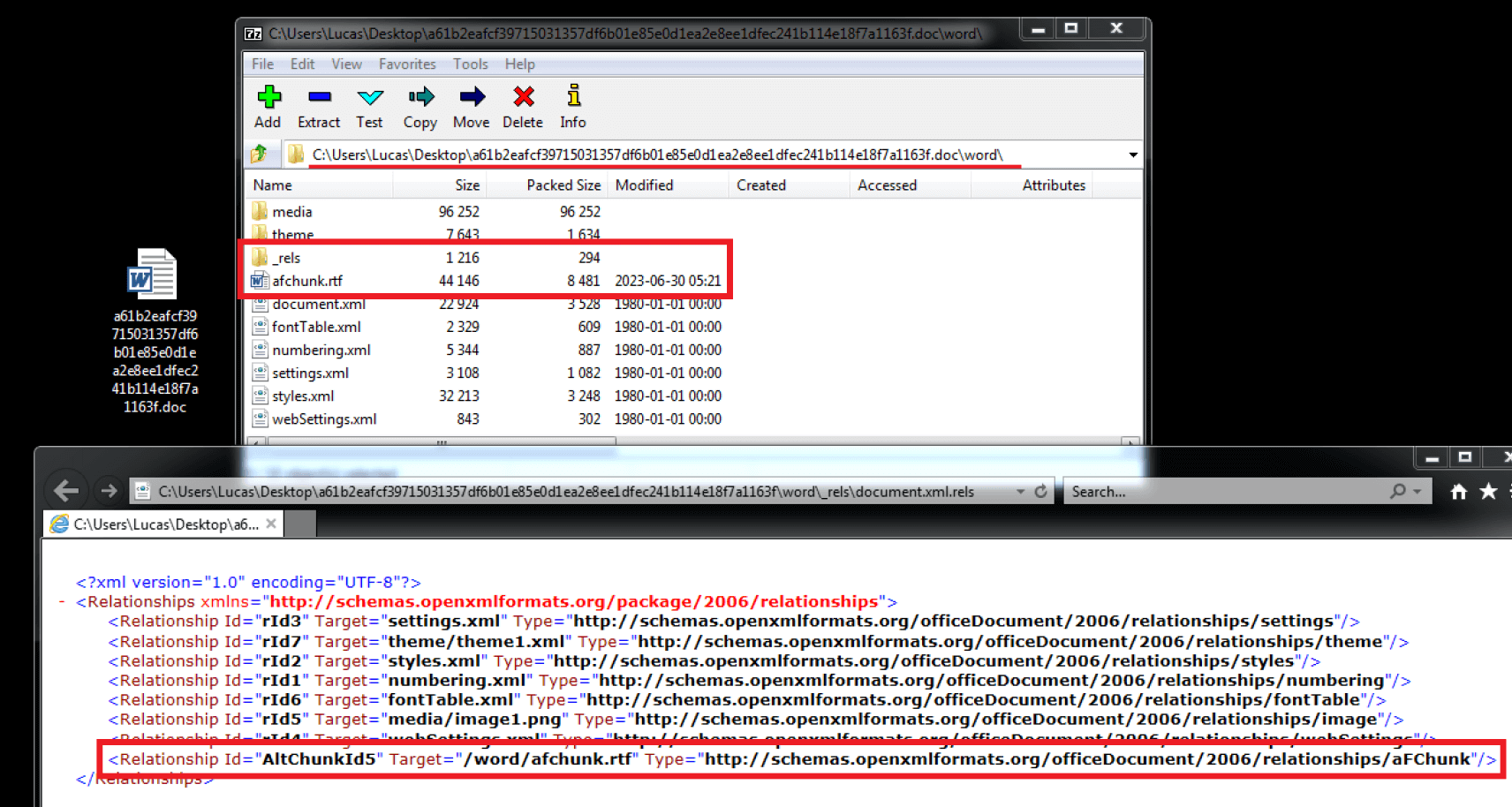

Bei dieser Kampagne nutzten die Angreifer die RTF-Methode. Sie erstellten ein Microsoft Word-Dokument, das ein eingebettetes RTF-Dokument enthielt, das von Microsoft Office als Dokumentbeziehung geladen wurde. Das RTF-Dokument verweist auf ein internes Office-Element, wie in Abbildung 1 dargestellt.

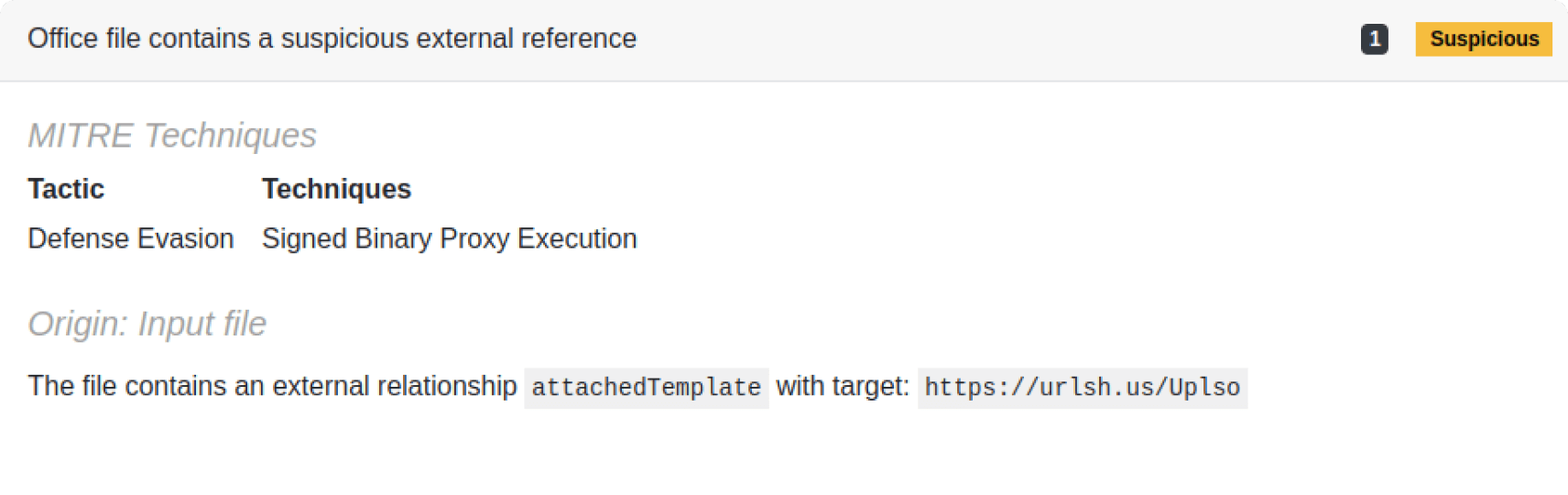

In Filescan Sandbox analysieren wir alle Dokumentbeziehungen, einschließlich der von Office-Dokumenten implementierten externen Beziehungen (Abbildung 3). Aber in diesem Artefakt gibt es noch etwas anderes über diese Kette zu entdecken.

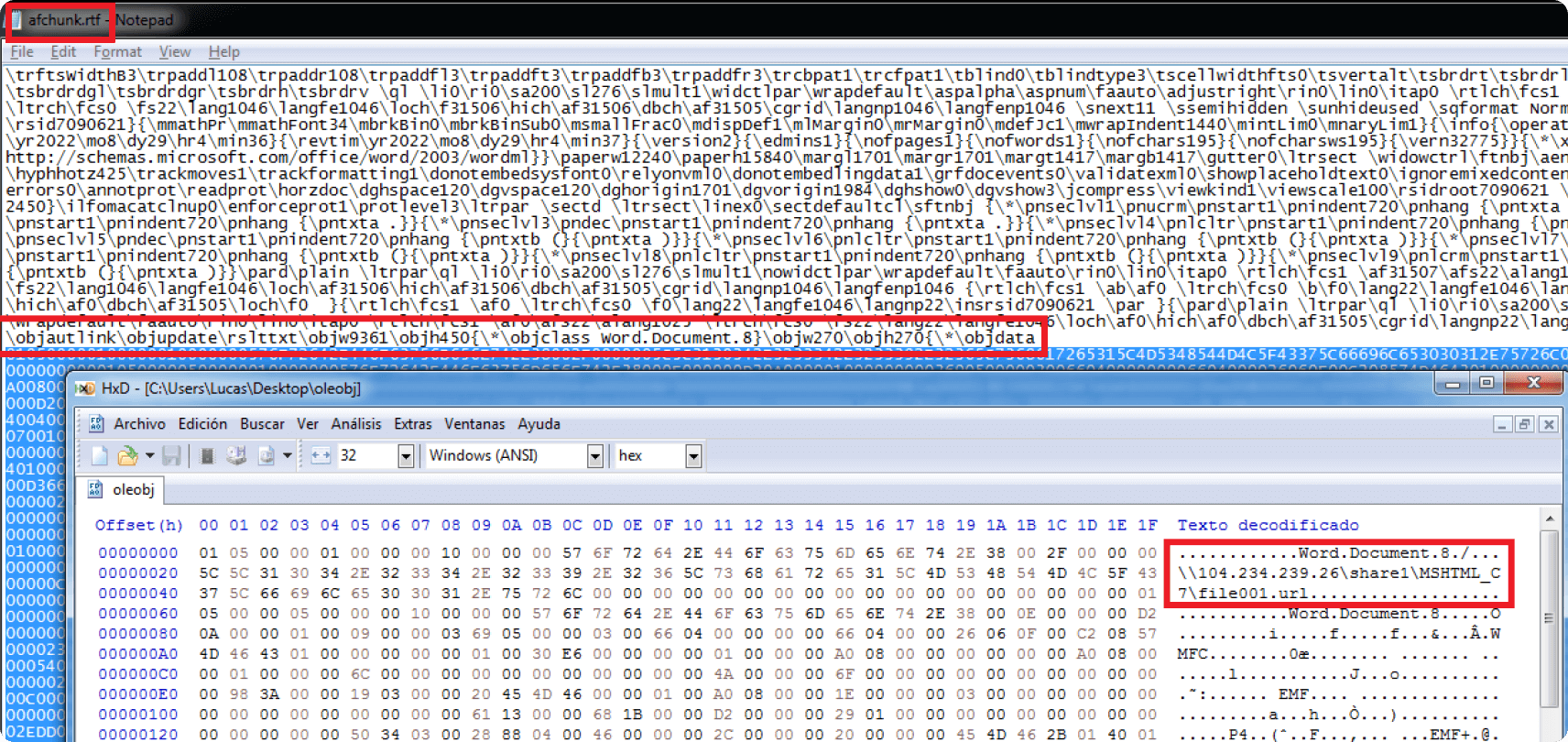

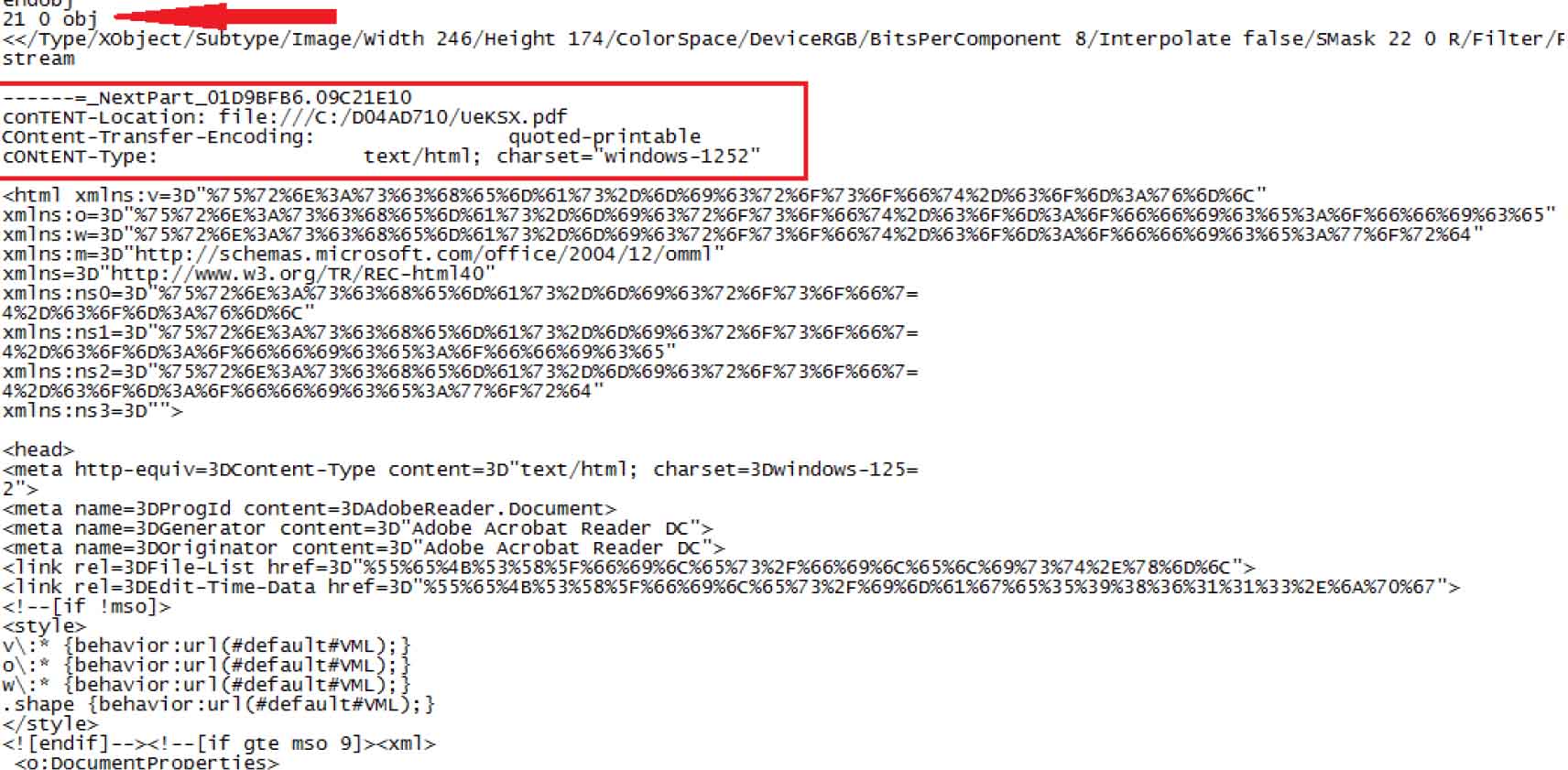

Das RTF-Dokument aus der Kampagne enthält ein OLE-Objekt, das in einer hexadezimalen Zeichenfolge definiert ist, die aufgrund der Beschaffenheit von RTF-Dateien im Klartext lesbar ist. In Abbildung 3 ist dieses Element in der extrahierten RTF-Datei hervorgehoben. Ebenfalls sichtbar sind die URLs, auf die das OLE-Objekt verweist und auf die Microsoft Office schließlich zugreift, um die nächste Stufe der Nutzlast zu holen und auszuführen.

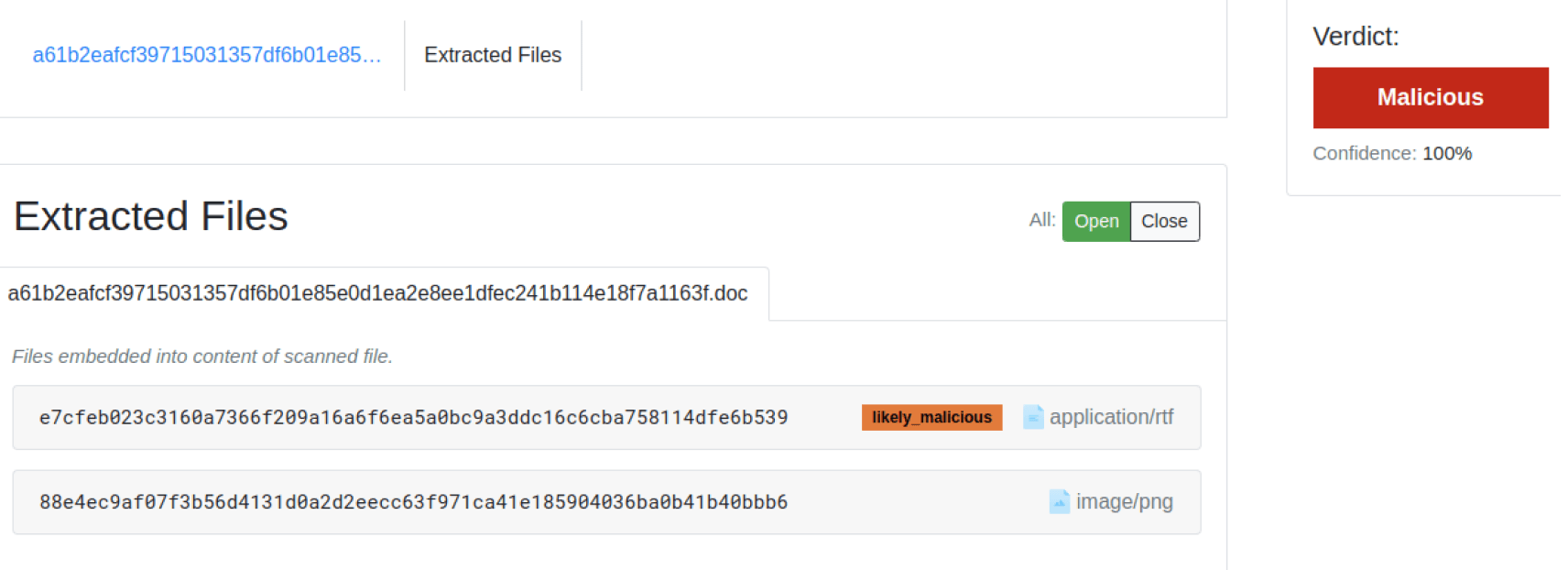

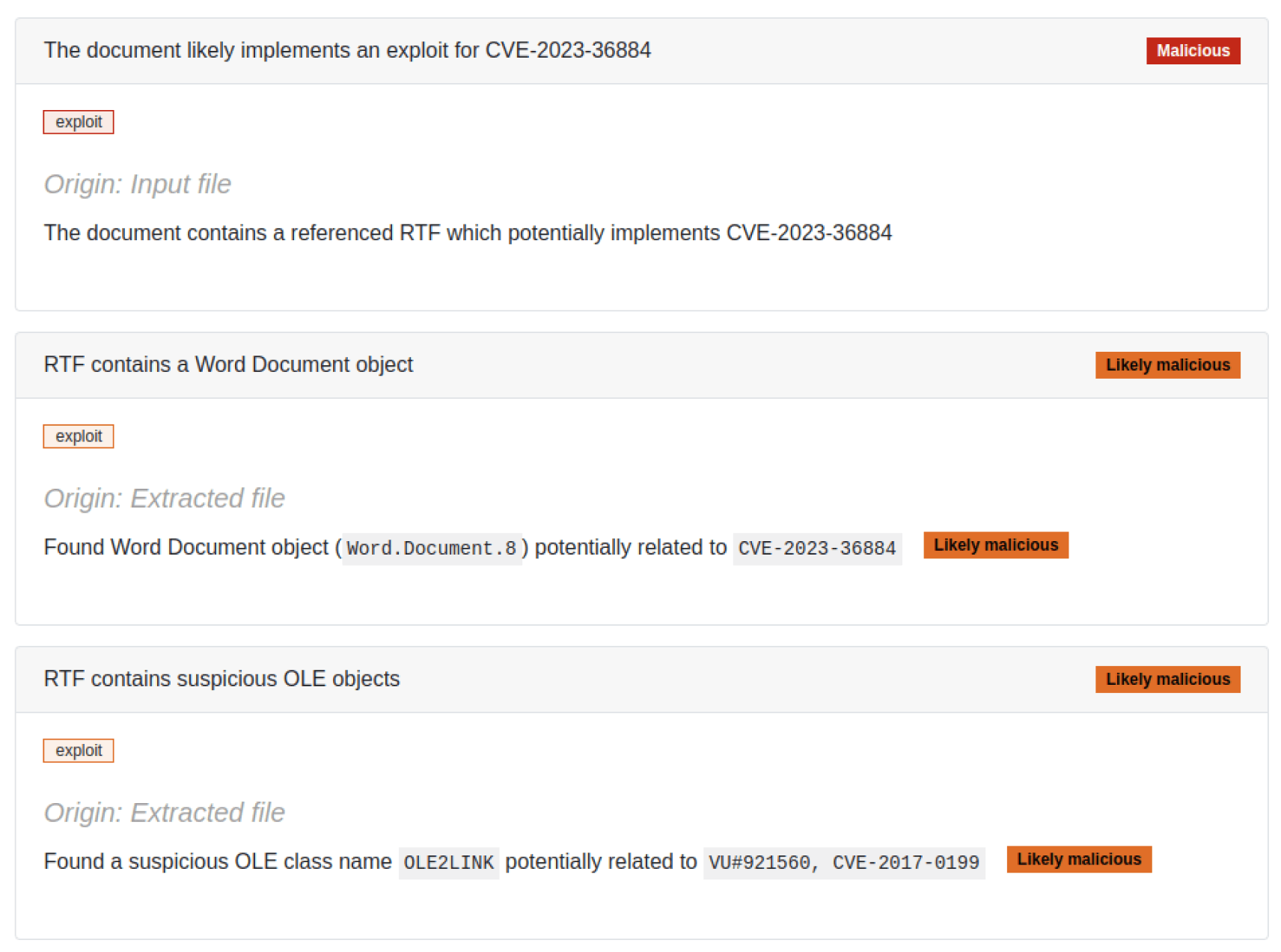

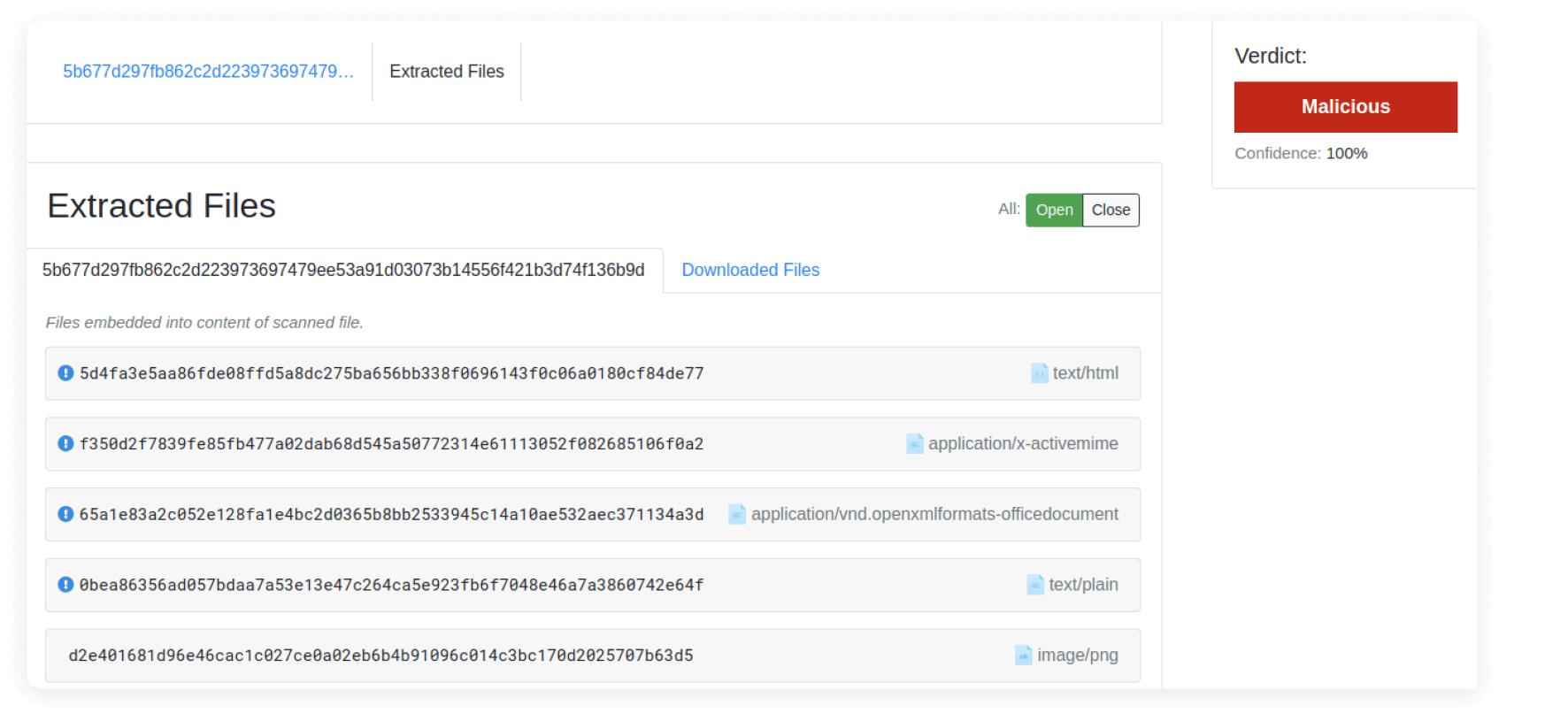

In der entsprechenden Filescan Sandbox Analyse dieser bösartigen Datei finden wir die extrahierte RTF-Datei zusammen mit den entsprechenden Indikatoren für eine Kompromittierung und den verschiedenen von der Engine markierten Erkennungen, wie in den Abbildungen 4 und 5 dargestellt.

Der Angriff im August

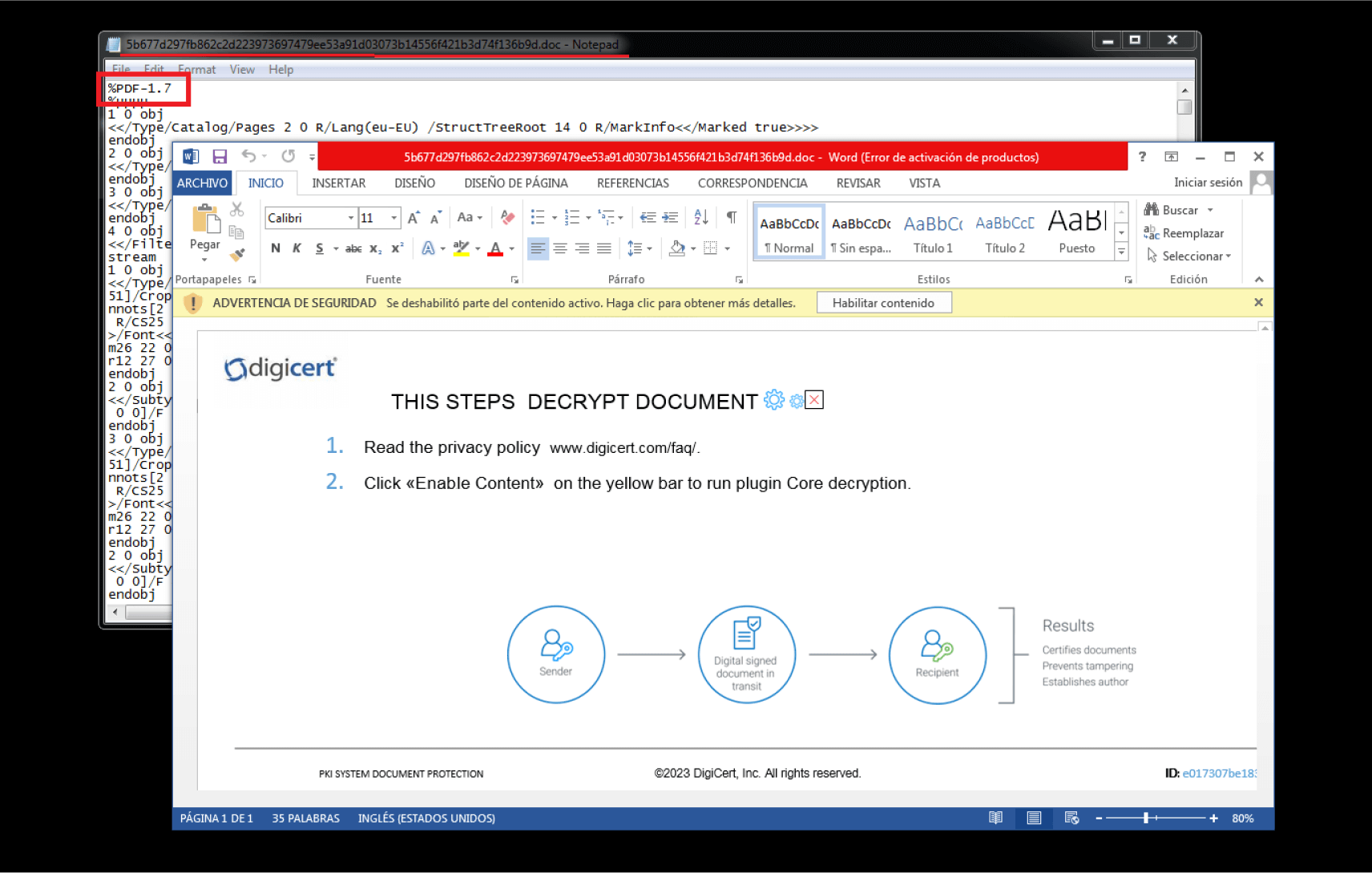

Bei diesem Angriff wird die bösartige Datei von anderen Scannern als PDF-Datei erkannt, da sie die PDF-Dateisignatur und die Objektstromstruktur enthält, wie in den Abbildungen 6 und 7 zu sehen ist. Die Datei ist jedoch nur funktionsfähig, wenn sie als Office- oder .mht-Datei geöffnet wird. Wenn sie als PDF geöffnet wird, gibt sie Fehler aus.

Dieser Angriff ist möglich, weil einer der PDF-Streams eine Reihe von MIME-Objekten definiert, darunter ein MHTML- oder MHT-Objekt, das ein in das MIME-Format eingebettetes ActiveMime-Objekt lädt. Solche Dateien ermöglichen die Ausführung des Makrocodes. Außerdem hat der MIME-Objekt-Header einen gefälschten ".jpg"-Content-Type-Wert mit leicht verschleiertem Inhalt, wahrscheinlich um eine Erkennung durch Tools wie Yara zu vermeiden.

Wie in Abbildung 7 zu sehen ist, lädt Microsoft Office dieses Objekt, obwohl es sich technisch gesehen um eine PDF-Datei handelt, und führt den zusätzlichen bösartigen Code aus.

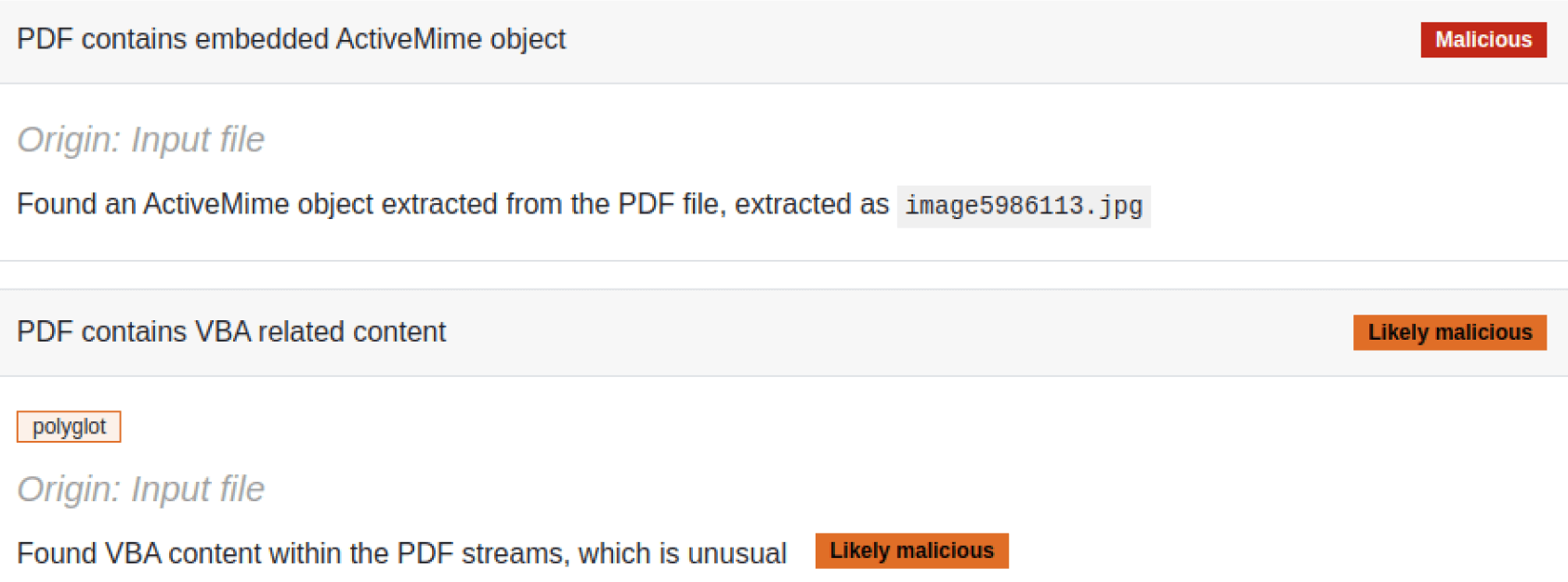

Interessanterweise erkennt das Tool olevba von Didier Steven Makrocode-Informationen aus der PDF-Datei, obwohl es in der Regel zum Parsen von Office-Dokumenten verwendet wird, während viele PDF-Tools diese Datei nicht analysieren können. Darüber hinaus erkennt und kennzeichnet die Analyse vonFilescan Sandbox sowohl das Vorhandensein eines eingebetteten ActiveMime-Objekts, die VBA-Informationen als auch die Extraktion aller MIME-Objekte.

Da haben Sie es. Das hat das Team von Filescan Labs in unserem Sommerurlaub gemacht. Wir haben maskierte Dateien entlarvt, um die darunter versteckten bösartigen Nutzlasten zu identifizieren, und unsere ständig wachsende Liste um weitere Entdeckungen ergänzt.

Setzen Sie sich mit uns in Verbindung, wenn Sie Dateien analysieren möchten, um festzustellen, ob Angreifer bösartige Nutzdaten als legitime Dateien tarnen oder eingebettete Nutzdaten in andere Dateien extrahieren. Besuchen Sie die Community-Site MetaDefender Sandbox oder nutzen Sie unseren Scan-Service für Unternehmen.