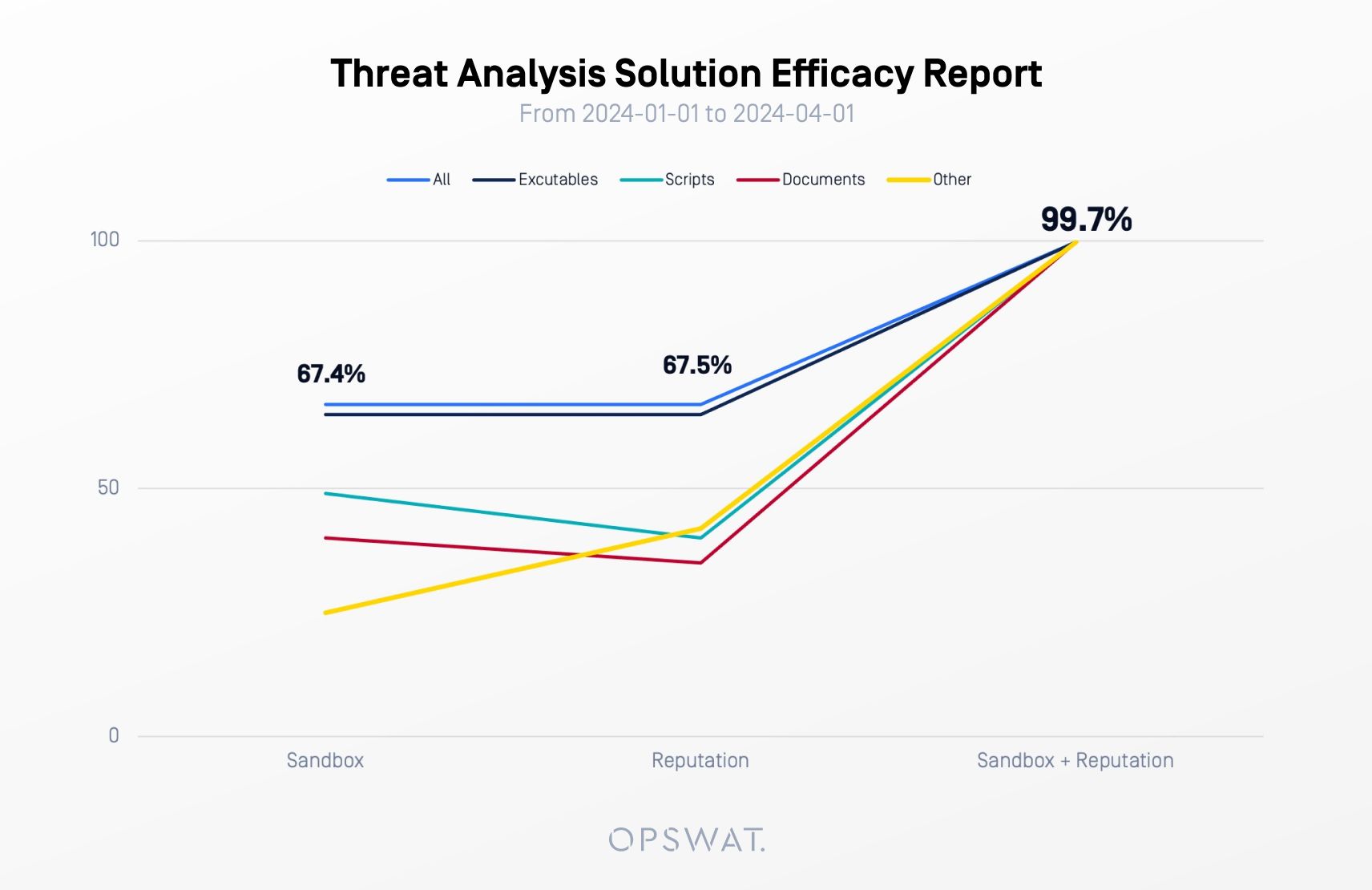

Wir freuen uns, den neuesten Meilenstein in Sachen Cybersicherheit vorstellen zu können: MetaDefender Sandbox v2.0.0. Diese Version bringt nicht nur eine aktualisierte Benutzeroberfläche mit sich, sondern auch leistungsstarke Funktionen, die die Wirksamkeit von MetaDefender Sandbox auf nahezu 100 % erhöhen - insgesamt eine Steigerung von über 30 %.

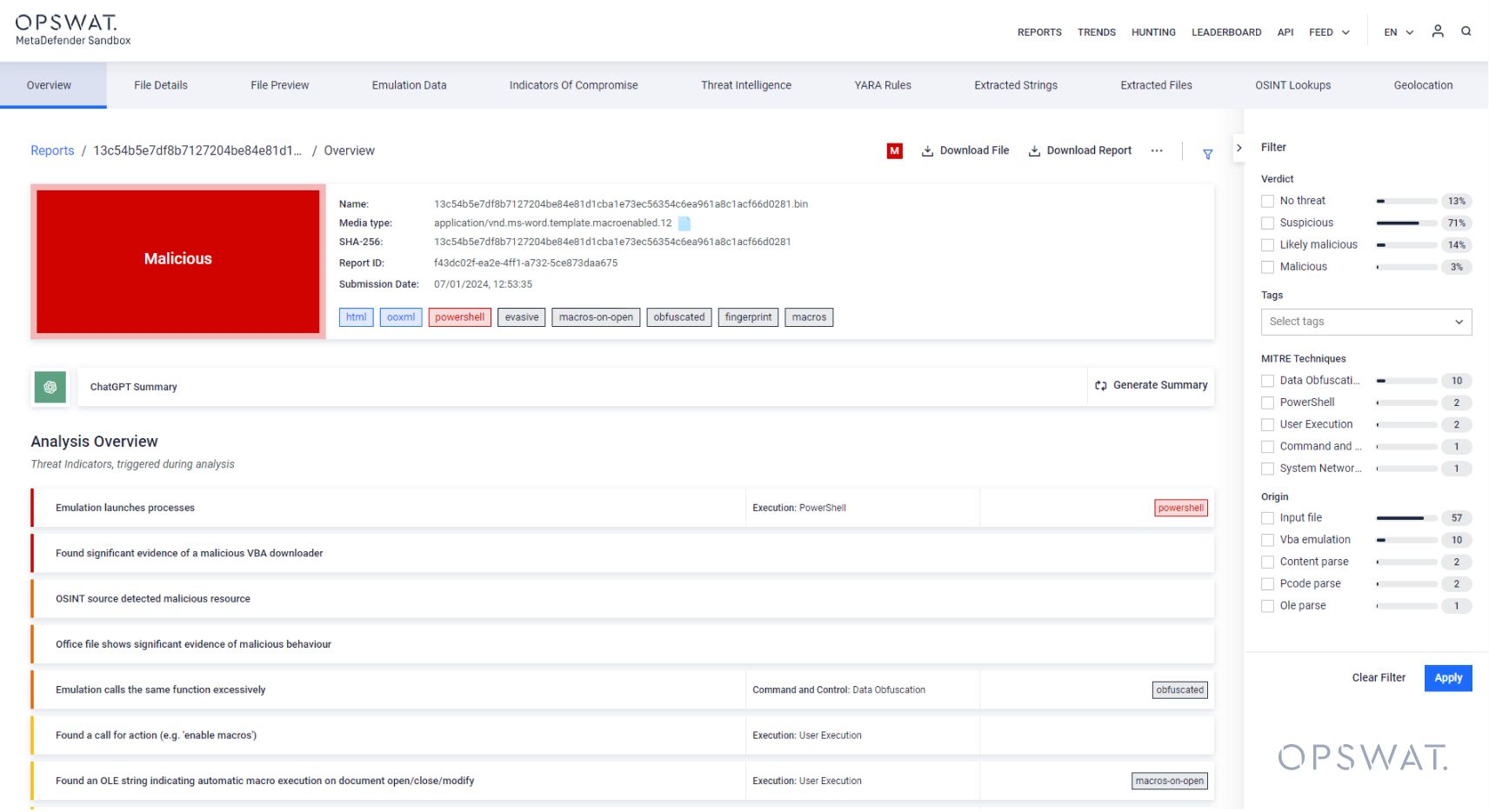

Das neue UX-Design von Filescan.io stellt einen bedeutenden Schritt nach vorne dar und verbindet Ästhetik mit verbesserter Funktionalität. Die neue, reaktionsschnellere Benutzeroberfläche konzentriert sich auf einen nutzerorientierten Ansatz und bietet eine zukunftssichere Grundlage für neue Funktionen.

Neue, optimierte Benutzeroberfläche

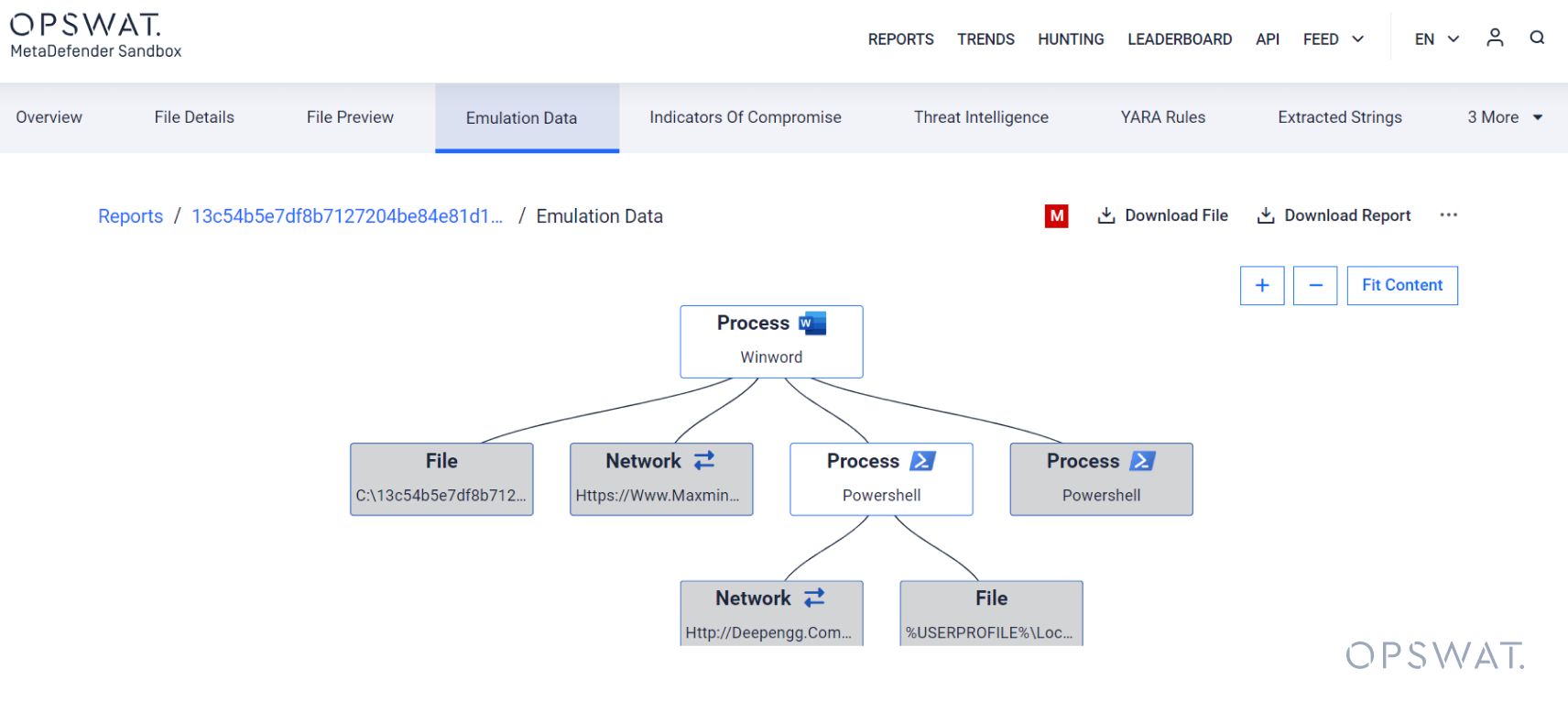

1. Saubere und frische Benutzeroberfläche mit einem einheitlichen Aussehen OPSWAT und einem aufgefrischten Berichtsdesign. Die interessantesten Indikatoren können gefiltert werden, damit sich die Nutzer auf die wichtigsten Informationen konzentrieren können.

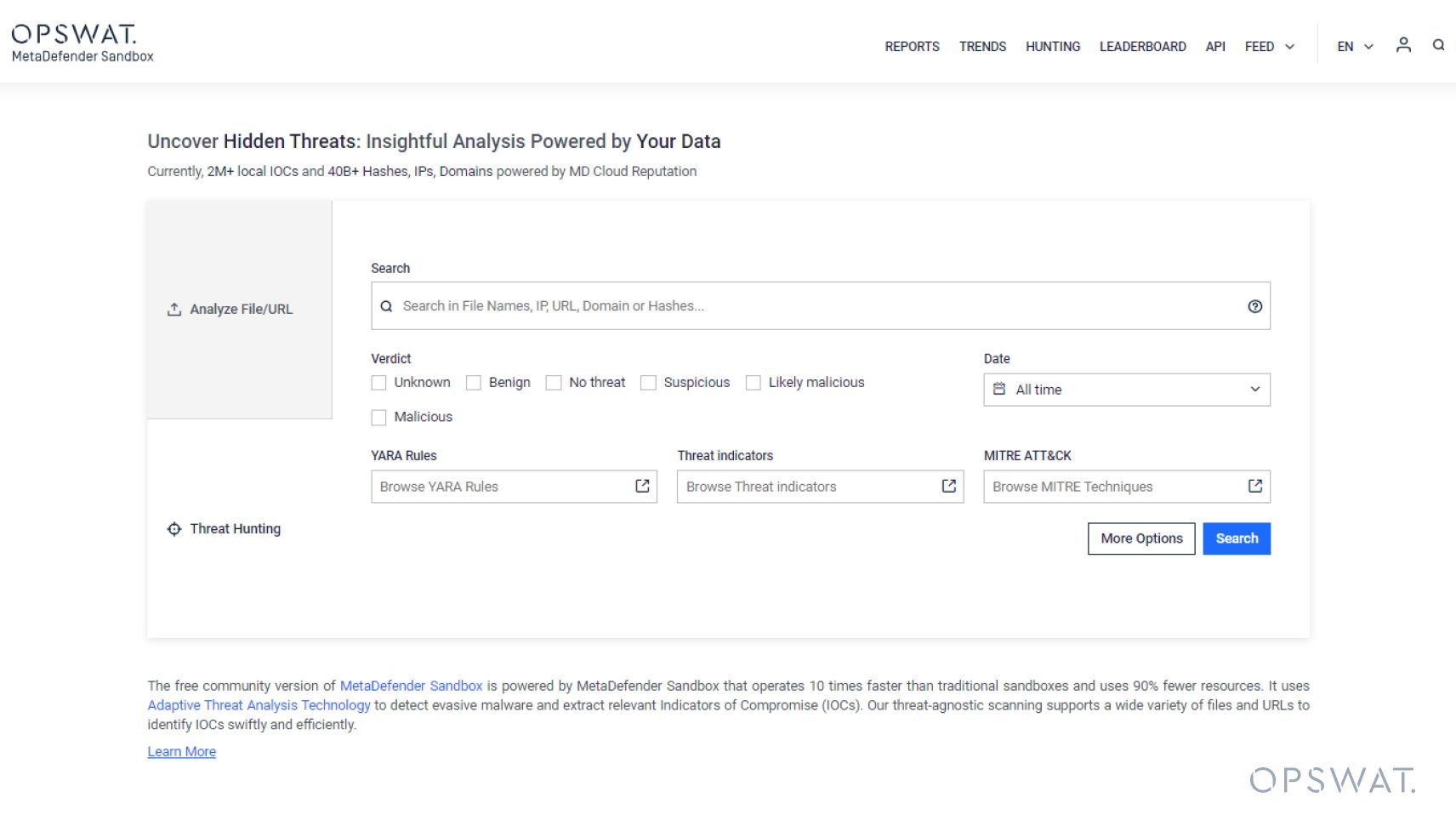

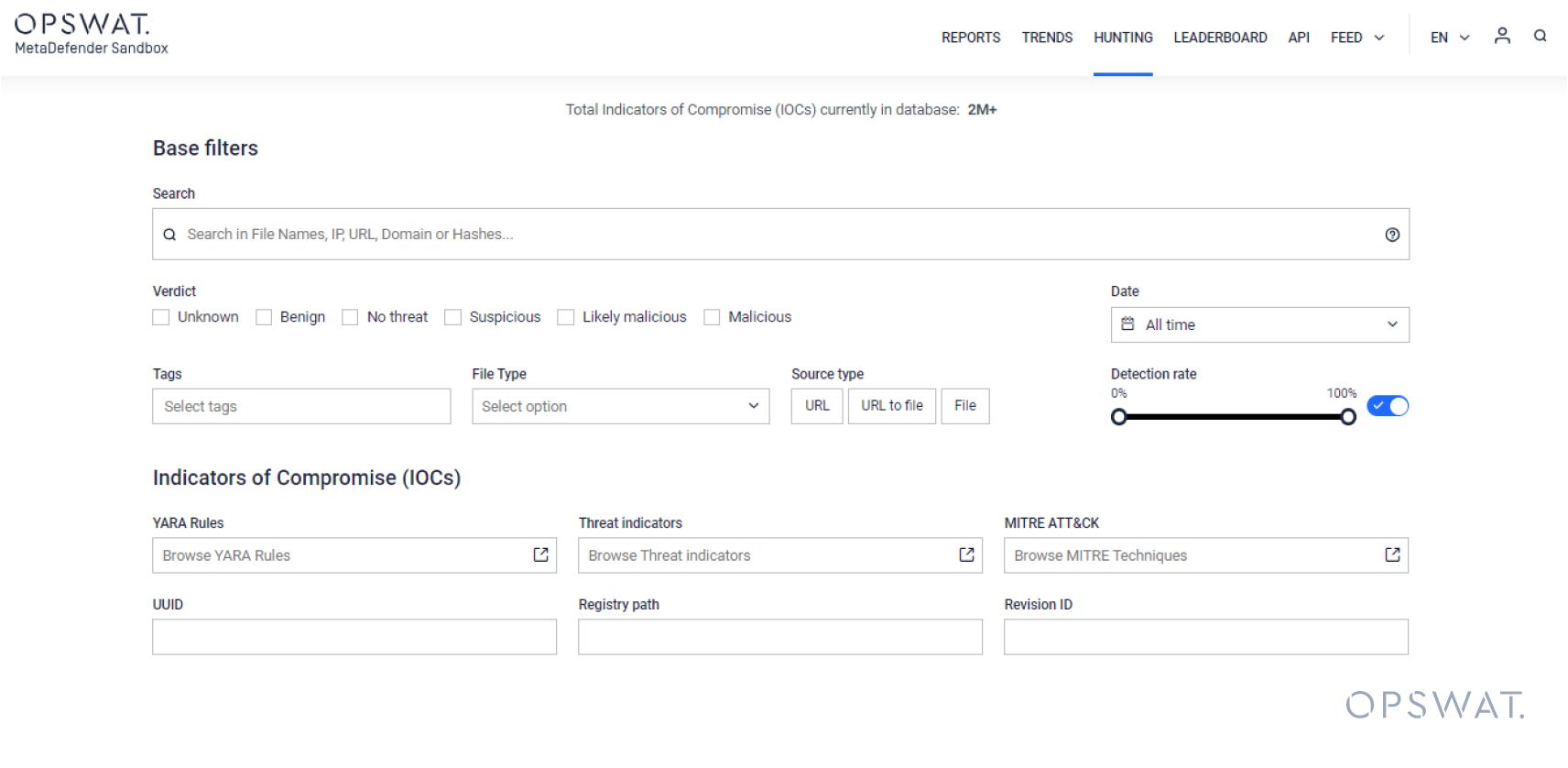

2. Funktionen zur Bedrohungssuche und -analyse auf der Startseite und optimierte Navigation für eine mühelose Nutzung.

Bedrohungsjäger können eine vereinfachte Version der Seite zur Bedrohungssuche mit den gängigsten Filtern aufrufen. Diese Seite ist einfach zu bedienen und verfügt über ein neues kombiniertes Suchfeld für Namen, IPs, Domänen und Hashes. Für viele Filter sind mehrere Werte zulässig, für YARA-Regeln gibt es einen anspruchsvolleren und präziseren Filter sowie Bedrohungsindikatoren und MITRE ATT&CK-Techniken und -Taktiken.

Unterstützung für Sandbox Installation auf Offline-Systemen

Bisher war für die Installation von Sandbox eine Internetverbindung erforderlich, aber jetzt ist es möglich, den Installationsprozess auf Offline-Systemen mithilfe eines vorgefertigten Installationspakets* durchzuführen.

Funktionen und Vorteile eines Offline-Installers für Sandbox

Wer profitiert von Sandbox v.2.0.0?

Verbesserte Extraktion von Metadaten und Verhaltensinformationen für MSI-, LNK-, AutoIT- und ODF-Dateien

Da Malware-Autoren immer innovativer werden, wird bösartiger Code immer häufiger über komplexere Methoden wie MSI-Installationsprogramme und LNK-Verknüpfungen verteilt. Herkömmliche Sandbox-Umgebungen sind möglicherweise nicht in der Lage, alle Informationen zu extrahieren und diese Dateitypen vollständig zu verarbeiten, was zu Lücken bei der Erkennung und Analyse von Bedrohungen führt.

Malware-Erkennung

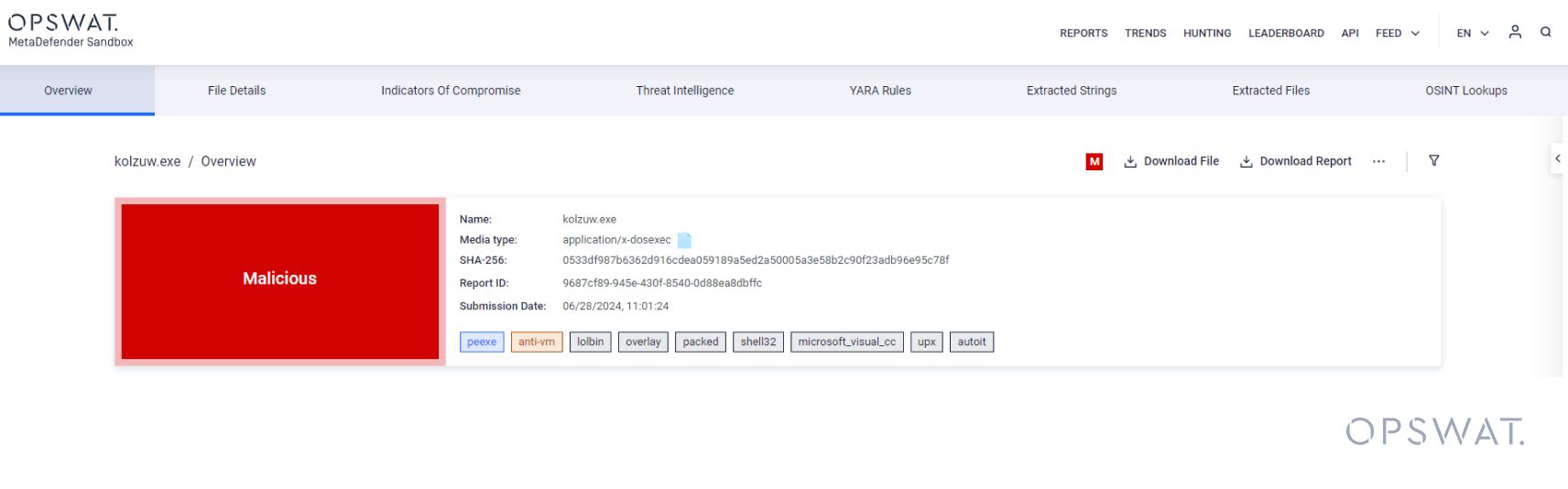

Viele Malware-Varianten werden als MSI-Installationsprogramme oder über LNK-Verknüpfungen verbreitet. Außerdem kann Skript-Malware in ausführbare Dateien kompiliert werden, die ihren Klartextcode verbergen. Die Möglichkeit, diese Dateitypen in einer Sandbox zu analysieren, hilft dabei, diese Bedrohungen effektiver zu identifizieren und zu entschärfen.

Verhaltensbasierte Einblicke

Wenn Sie verstehen, wie ein MSI-Installationsprogramm das System verändert oder wie eine LNK-Datei umgeleitet oder ausgeführt wird, können Sie wertvolle Erkenntnisse über potenzielle Schwachstellen oder böswillige Verhaltensweisen gewinnen. Darüber hinaus extrahiert MetaDefender Sandbox jetzt ODF-Dateien mit Makrocode, die über eine eigene Sprache verfügen, um zusätzliches Verhalten zu implementieren.

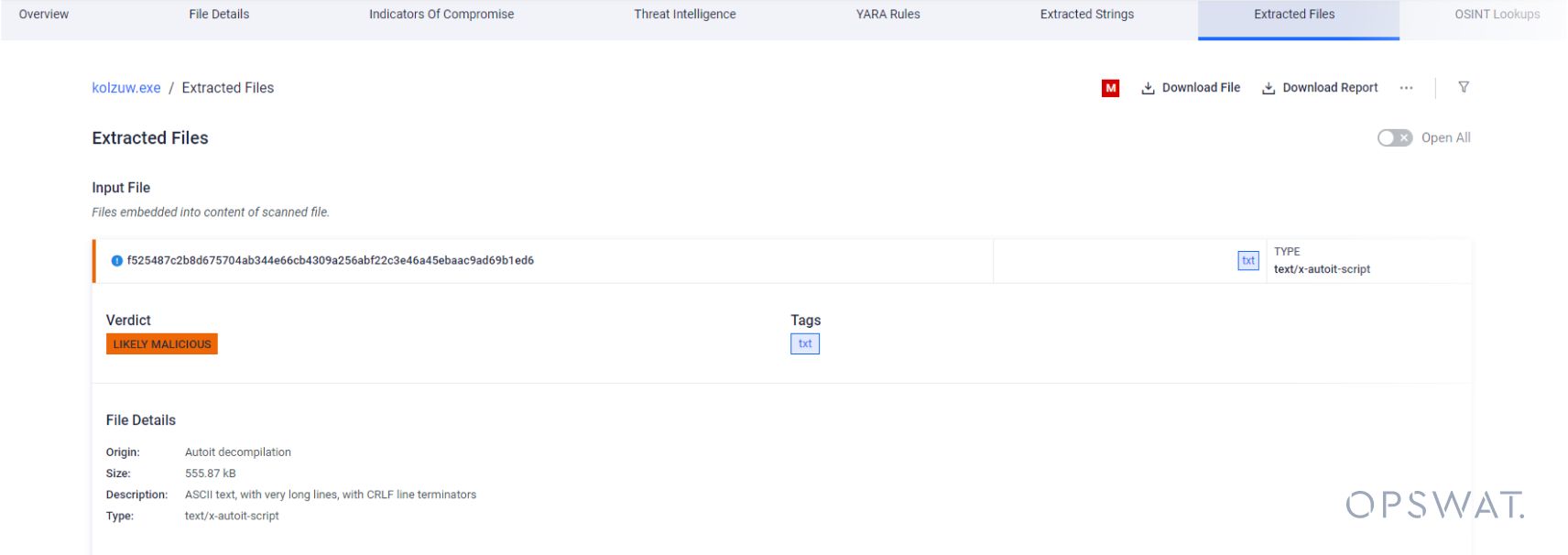

In diesem Beispiel wird gezeigt, wie wir das entsprechende AutoIT-Tag für die Root-Eingabedatei anwenden:

Dann können wir sehen, dass das AutoIT-Skript aus derselben PEEXE-Eingabedatei extrahiert und in Klartext dekompiliert wird:

Verbesserte Indikatoren und Erkennungen für bereits unterstützte Dateitypen

Zu den vielen neuen Indikatoren gehören auch Ähnlichkeitsabgleiche zwischen Office-Dokumentensymbolen und PEEXE-Symbolen. Häufig wird versucht, ausführbare Dateitypen durch die Verwendung von Symbolen und Dateierweiterungen zu verschleiern, die für Dokumente verwendet werden. MetaDefender Sandbox kennzeichnet jetzt solche Symbole, die in ausführbaren Dateien verwendet werden, auf der Grundlage von Dhash, einem für Bilder implementierten Ähnlichkeitshash.

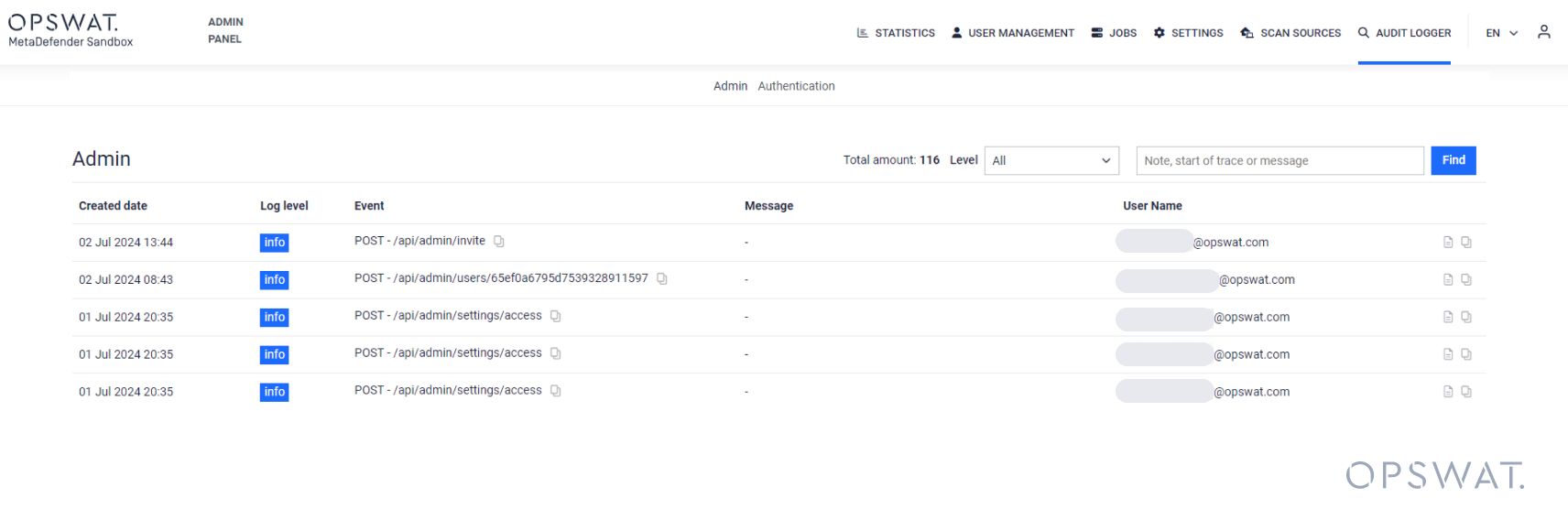

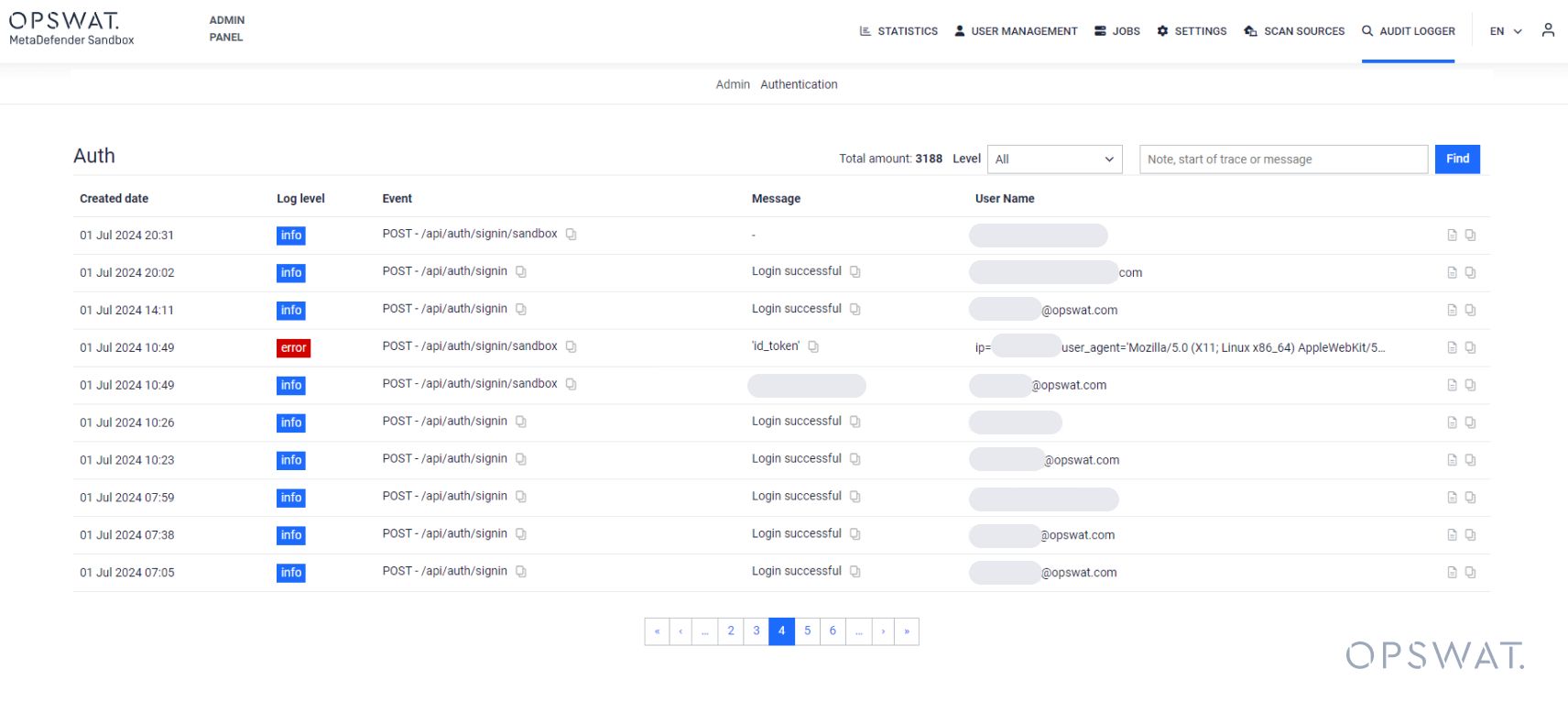

Audit Logging Framework für Verwaltungseinstellungen und Benutzerauthentifizierung

Die neue Audit-Protokollierungsfunktion erfasst Ereignisse, die im System auftreten. Zu diesen Ereignissen gehören Einstellungsänderungen, An- und Abmeldungen und die Registrierung von erfolgreichen oder fehlgeschlagenen Operationen. Der Audit-Logger erfasst das Ereignis, den dafür verantwortlichen Benutzer, eine Fehlermeldung im Falle eines Fehlers und ggf. den Vorher- und Nachher-Zustand

Arten von Audit-Protokollen

Es gibt mehrere Arten von Audit-Protokollen, die jeweils Ereignisse für eine bestimmte Komponente des Systems protokollieren.

Admin-Einstellungen

Der Admin Audit Logger protokolliert alle Ereignisse, die im Admin-Panel auftreten, wie z. B. das Ändern von Einstellungen, das Erstellen, Ändern oder Löschen von Benutzern oder Gruppen usw.

Benutzerauthentifizierung

Der Authentication Audit Logger protokolliert alle An- und Abmeldevorgänge.

Eine vollständige Liste der Funktionen und Verbesserungen in dieser Version finden Sie in den Versionshinweisen für MetaDefender Sandbox v2.0.0.

* Aus rechtlichen Gründen kann dieses Installationspaket nicht direkt von my.opswat.com heruntergeladen werden. Um die Assets für die Offline-Installation vorzubereiten, ist ein Online-Computer oder eine virtuelle Maschine mit Ubuntu 22.04 erforderlich. Nachdem der Vorbereitungsschritt abgeschlossen ist, kann die Offline-Installation auf mehreren Offline-Systemen mit denselben vorgefertigten Assets durchgeführt werden.