Mit der Veröffentlichung von MetaDefender Sandbox 2.3.0 liefert OPSWAT wichtige Fortschritte bei der KI-gesteuerten Malware-Analyse, Reverse-Engineering-Workflows und verhaltensbasierter Erkennung von Bedrohungen, um diese Anforderungen zu erfüllen.

Diese Version stellt einen strategischen Sprung nach vorn dar - sie kombiniert maschinengestütztes Reverse Engineering, erweiterte Unterstützung für Malware-Familien und Cloud- und Identitätsintegrationen - um Unternehmen mit den Informationen auszustatten, die sie benötigen, um die heutigen, am meisten ausweichenden Bedrohungen zu bekämpfen.

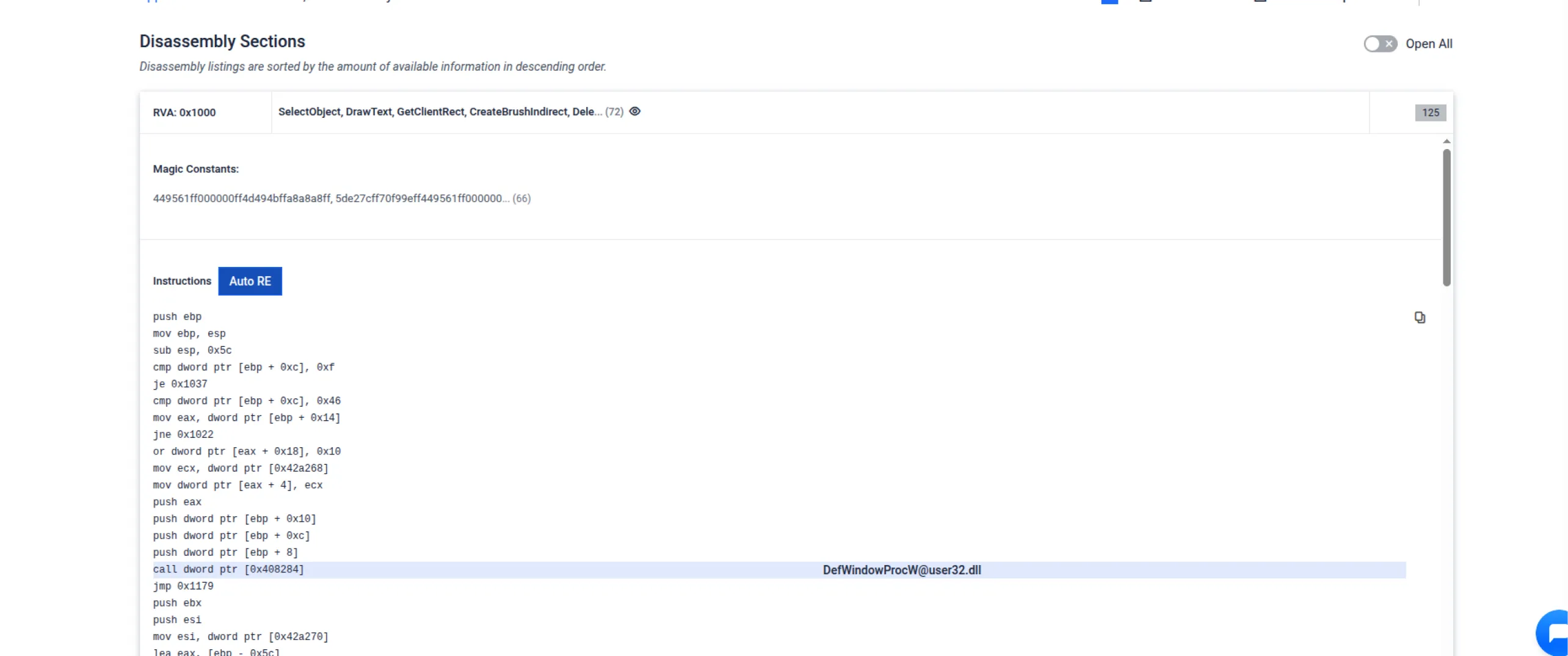

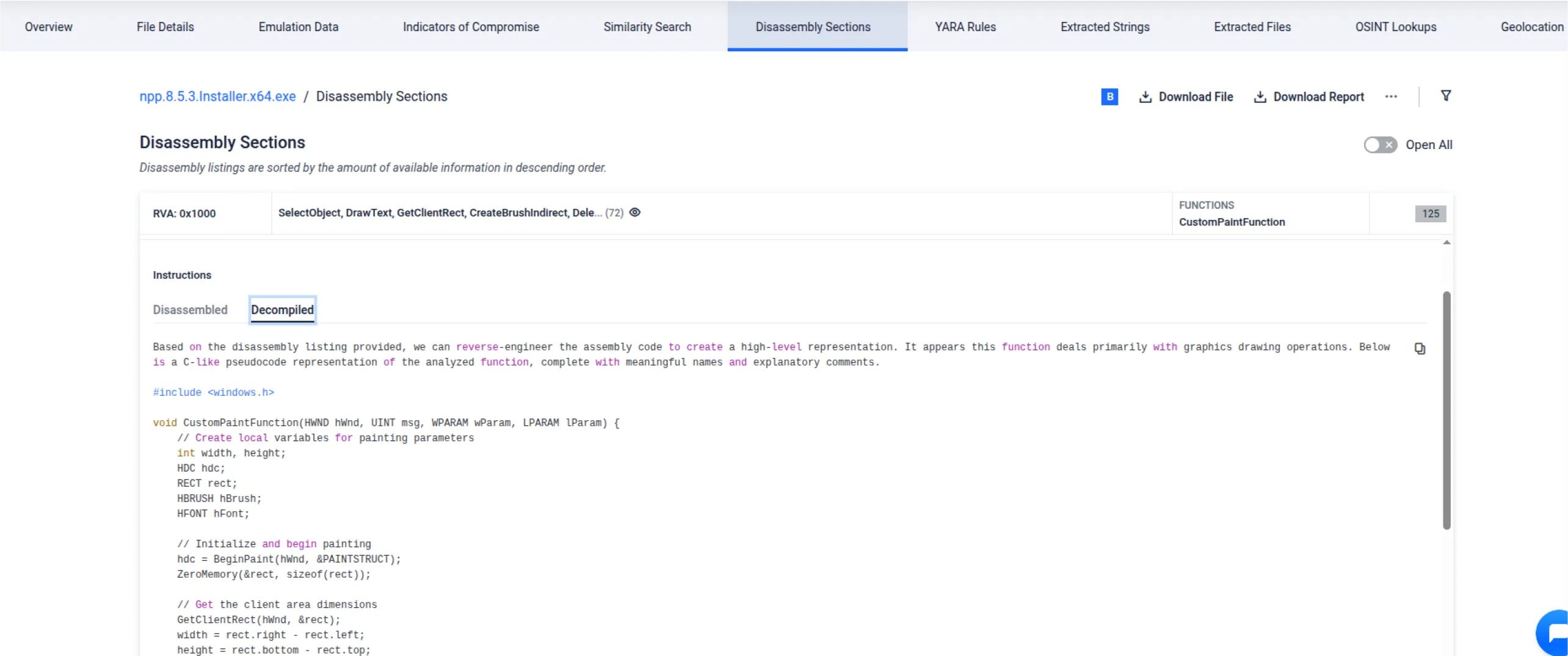

Beschleunigtes Reverse Engineering mit KI-gestütztem Decompiler

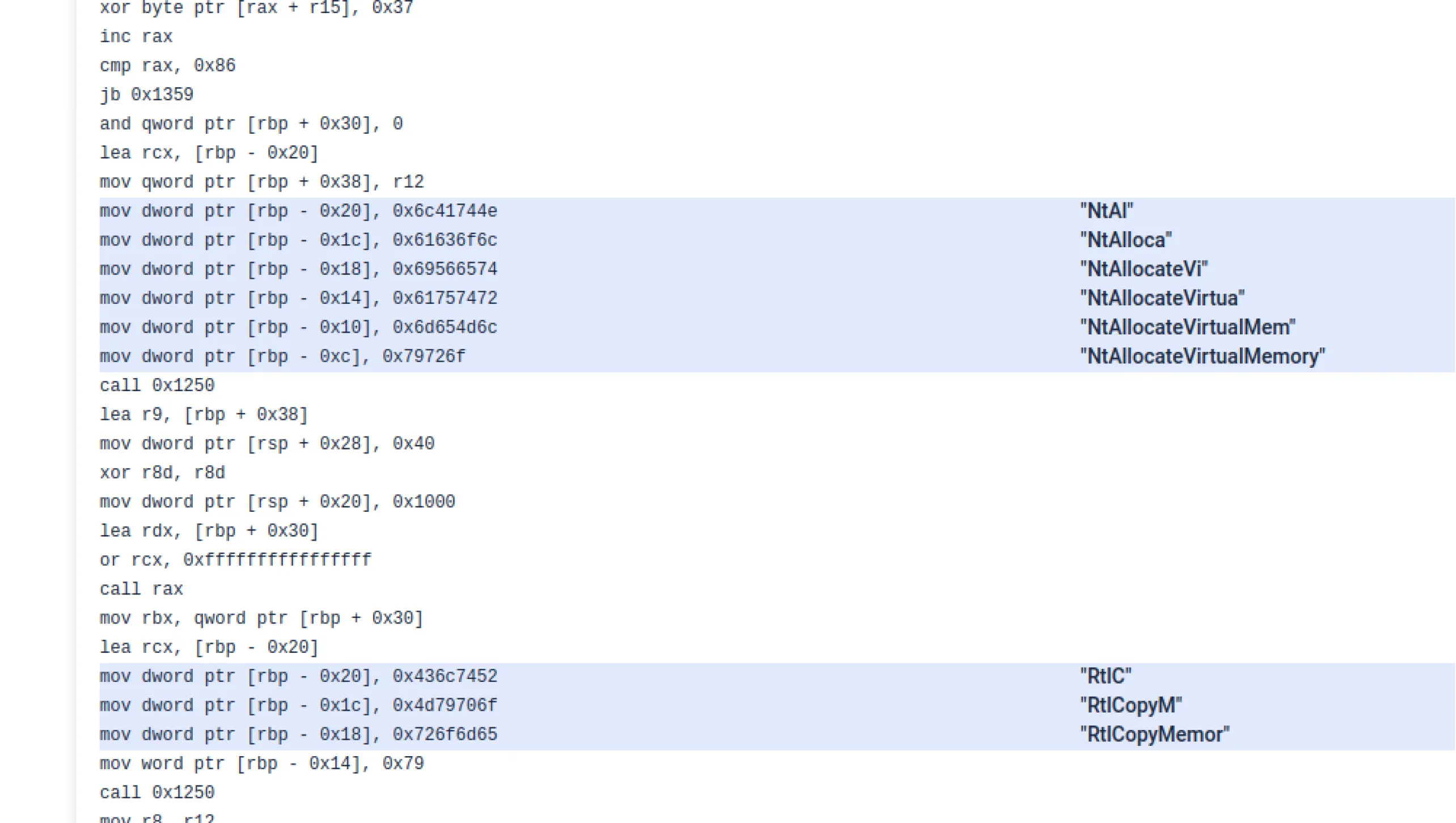

MetaDefender Sandbox führt jetzt einen OpenAI-gestützten Decompiler ein, der direkt in die Disassemblierungsoberfläche eingebettet ist. Mit einem Klick auf die neue Schaltfläche "Automatic RE" können Analysten sofort einen Decompiler erstellen:

- Dekompilierter Code mit abgeleiteten Funktionsnamen

- Kontextbezogene Kommentare für ein besseres Verständnis des Codes

- Ein Layout mit geteilter Ansicht für schnelles Umschalten zwischen zerlegter und dekompilierter Ansicht

Diese Verbesserung rationalisiert das Malware-Reverse-Engineering und ermöglicht eine schnellere und fundiertere Einstufung unbekannter Binärdateien - eine wichtige Funktion für Incident-Responder und Bedrohungsforscher.

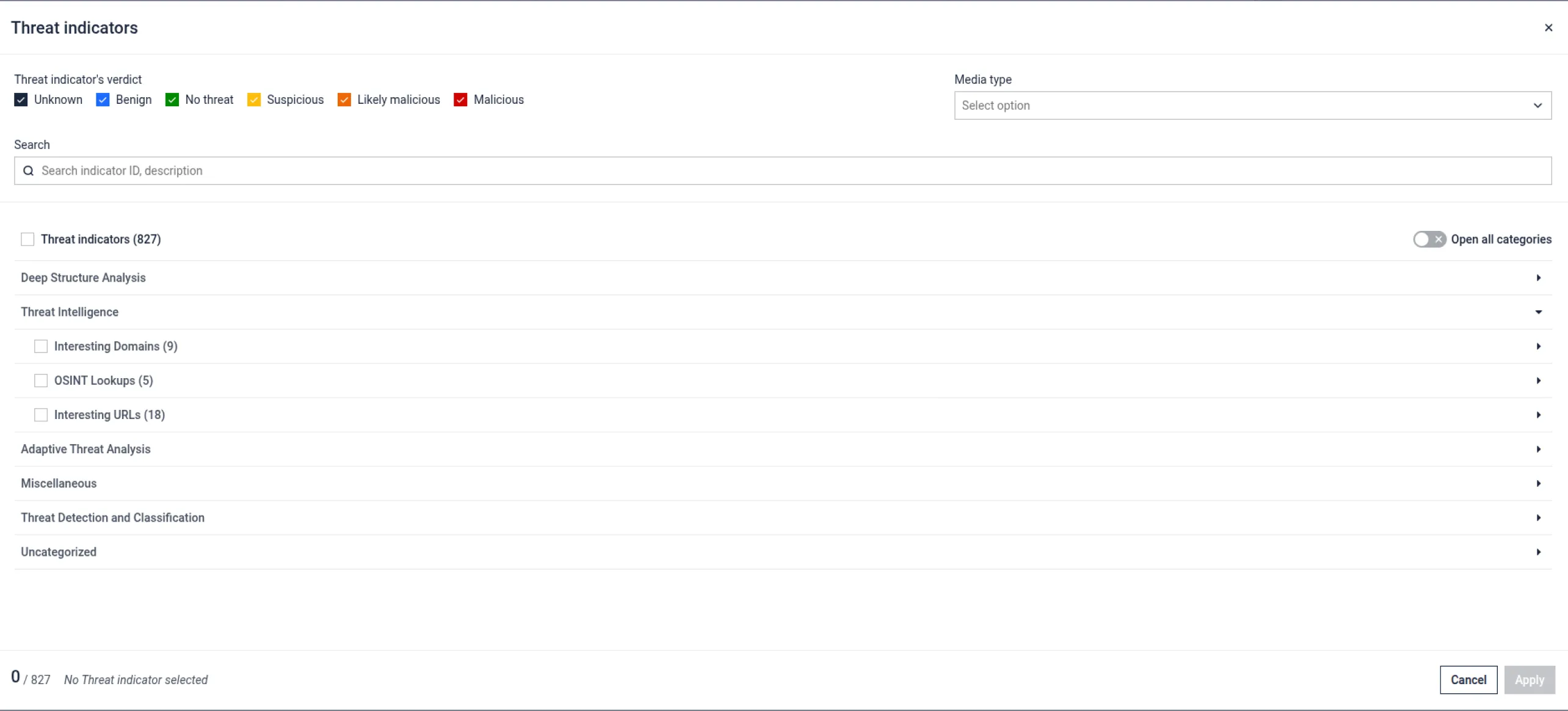

Verbesserte Klassifizierung von Bedrohungsindikatoren für eine schnellere Einstufung

MetaDefender Sandbox 2.3.0 bietet eine überarbeitete Klassifizierungs-Engine für verhaltensbasierte Bedrohungsindikatoren und führt diese ein:

- Verbesserte Übersetzungsunterstützung für mehrsprachige Umgebungen

- Verfeinerte Risikokategorisierung und Schweregradeinstufung

- Erweiterte Filterung zur Priorisierung von Ereignissen mit hohem Risiko

Dank der oben aufgeführten Verbesserungen können sich Analysten auf die kritischsten Bedrohungen konzentrieren, die während der dynamischen Ausführung erkannt werden, was zu einer kürzeren Zeit bis zur Erkennung führt.

Erweiterte Erkennung für neu auftretende Malware-Bedrohungen

Mit dieser Version erweitert MetaDefender Sandbox seine Erkennungsmöglichkeiten für neue Malware-Familien, ausweichende Loader und fortschrittliche Persistenzmechanismen. Die wichtigsten Ergänzungen umfassen:

- Konfigurationsextraktoren für XWorm-, Stealc- und aktualisierte Lumma-Stealer-Varianten

- Verbesserungen bei der Erkennung von PrivateLoader, Millennium RAT und ähnlicher fortgeschrittener Malware

- Neue Signaturen für die Verschleierung von API durch Hashing und kurzzeitigen Zertifikatsmissbrauch

Dies gewährleistet eine breitere Abdeckung der derzeit aktivsten Malware-Kampagnen, einschließlich solcher, die Anti-Analyse- und Sandbox-Umgehungstechniken nutzen.

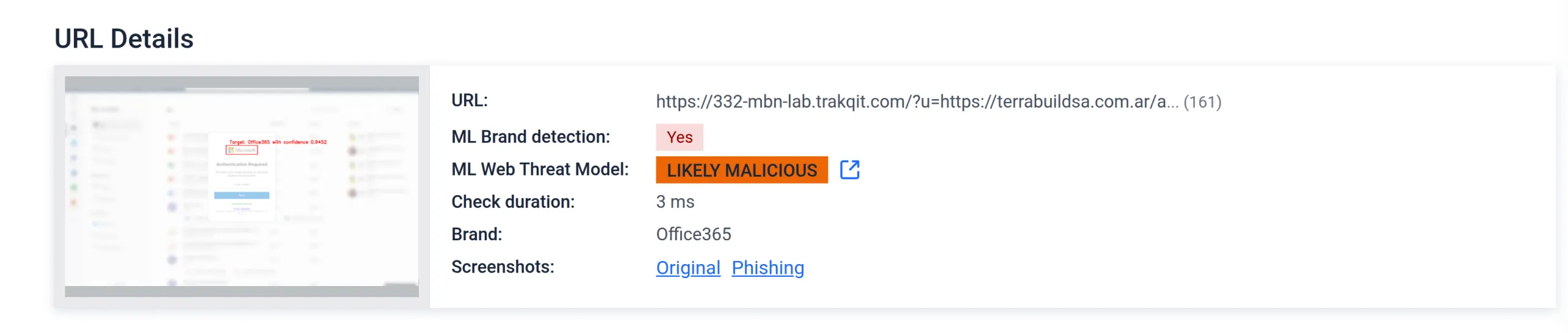

Verbesserte Erkennung von Web-Bedrohungen und Marken

Phishing und browserbasierte Bedrohungen entwickeln sich weiter, und damit auch unser Detection Stack.

- Ein neuer HTML-URL-Parser ermöglicht eine tiefgreifende Untersuchung von eingebetteten URLs in E-Mails und bösartigen Dokumenten

- Die Phishing-Erkennungs-Engine wurde in Brand Detection umbenannt, um ihren erweiterten Fokus besser widerzuspiegeln

- OCR-Unterstützung wurde hinzugefügt, um visuell gefälschte Markeninhalte zu erkennen.

- Unterstützung für Hochrisiko-Identitäten umfasst jetzt Marvell und andere globale Marken

Zusammengenommen erhöhen diese Verbesserungen die Präzision von MetaDefenderbei der Erkennung von Phishing-Kampagnen, Versuchen zum Diebstahl von Zugangsdaten und bösartigen Weiterleitungen, die herkömmliche Abwehrmaßnahmen umgehen.

Nahtlose Integration von Microsoft Entra (Azure AD)

Unternehmen, die Microsoft Entra ID (ehemals Azure AD) nutzen, können jetzt von der automatischen Bereitstellung von Benutzern und Gruppenzuordnungen profitieren. Dies vereinfacht die Identitäts- und Zugriffsverwaltung und sorgt gleichzeitig für eine starke Kontrolle über Unternehmensumgebungen.

Diese Integration unterstützt die sichere, skalierbare Einführung in großen Unternehmen und MSSPs.

Plattform- und Workflow-Verbesserungen

MetaDefender Sandbox 2.3.0 bietet außerdem zahlreiche Verbesserungen in den Bereichen Benutzerfreundlichkeit, Leistung und Kompatibilität:

- Kontrollen für das Löschen von Berichten: Endbenutzer können jetzt ihre eigenen Analyseberichte löschen; Administratoren behalten die systemweiten Berechtigungen

- Schnittstelle zur YARA-Regelverwaltung: Anzeigen, Filtern und Kennzeichnen sowohl systemgenerierter als auch benutzerdefinierter YARA-Regeln über eine zentrale Schnittstelle

- Ubuntu 24.04 LTS Unterstützung: Sandbox ist jetzt kompatibel mit Ubuntu 24.04 (CIS-Härtung folgt in einem zukünftigen Update)

- Optimierte Zeichenkettenextraktion für verbesserte UTF-8-Behandlung und Effizienz bei Binärumwandlungen

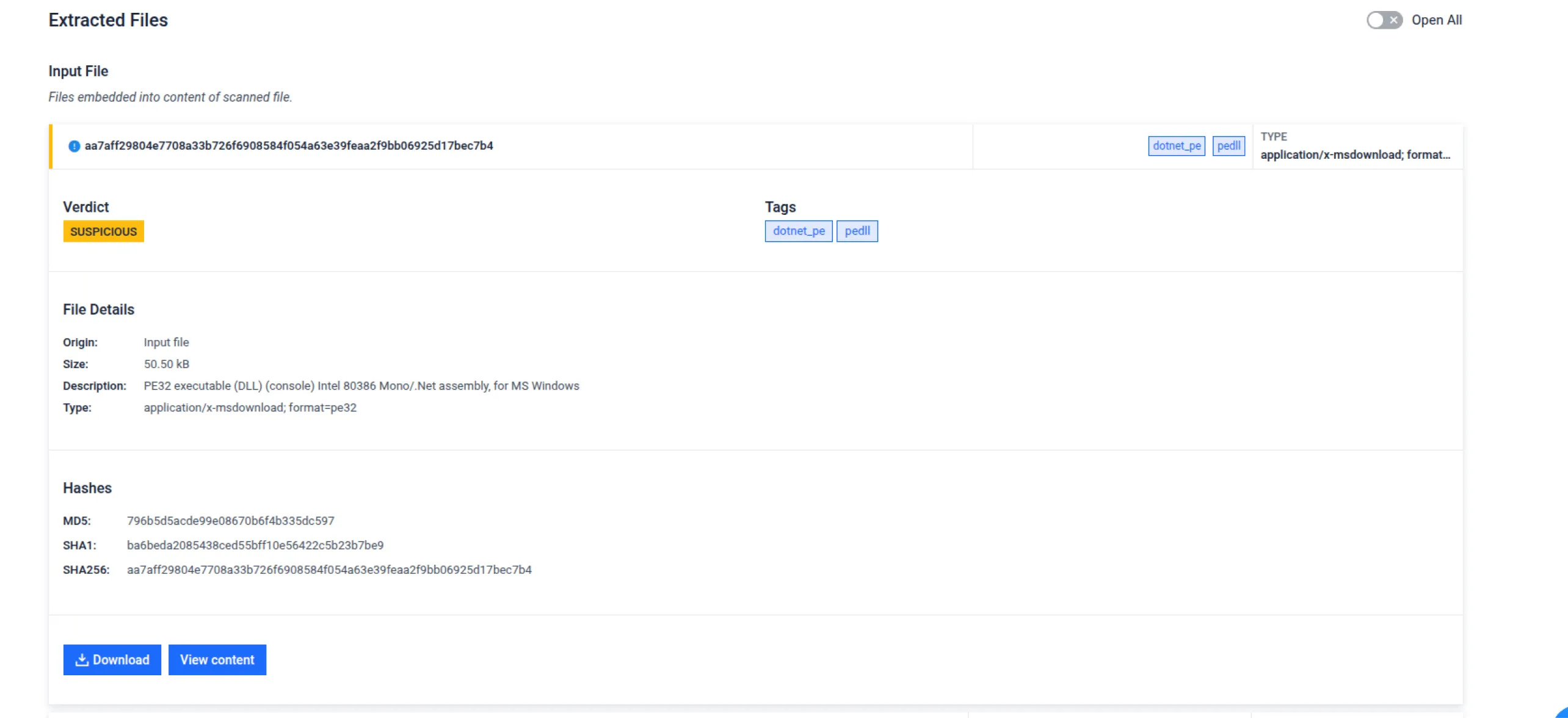

- Verbesserte Extraktion von Dropbox-Malware zur Analyse von Second-Stage-Payloads aus Phishing-Links

Verbesserungen im Malware-Labor für präzise Erkennung

MetaDefender Sandbox 2.3.0 erweitert die Möglichkeiten um weitere Funktionen:

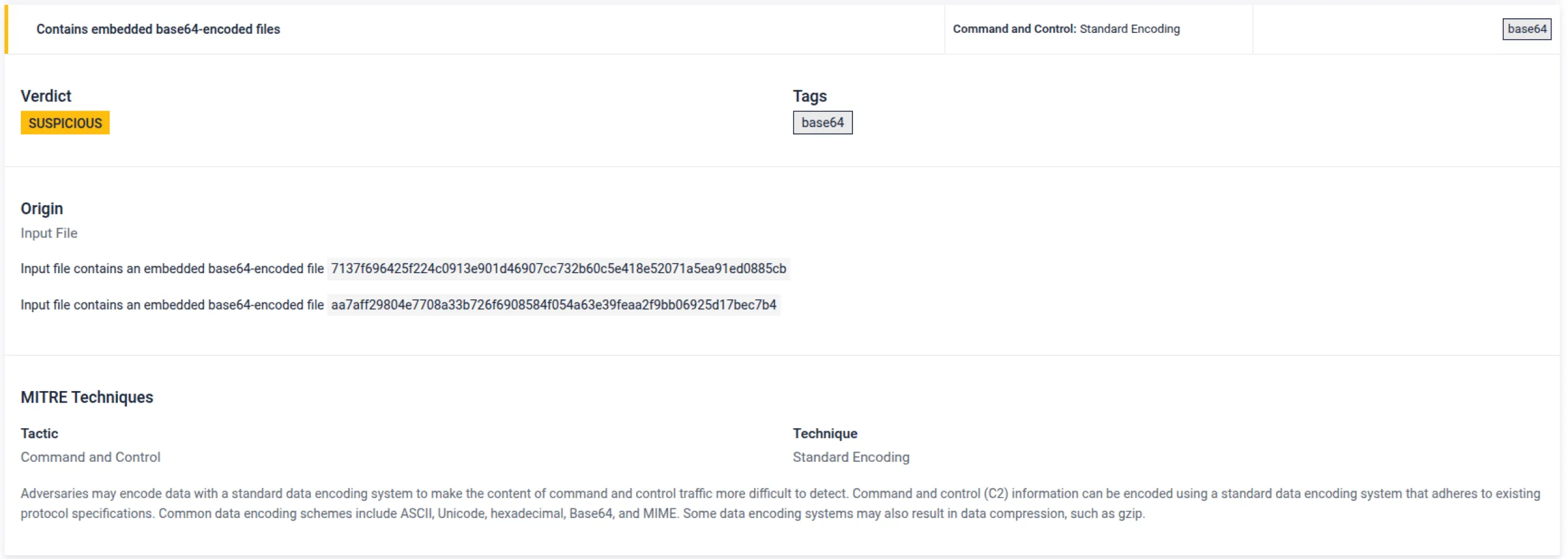

- Skript-basierte Erkennung von Bedrohungen: Verbesserte Sichtbarkeit von verschleiertem JavaScript, VBA und PowerShell

- Extraktion von Base64-Dateien: Unterstützung für eingebettete und umgekehrt kodierte Artefakte

- Präzision bei der Disassemblierung: Verbesserte Befehlsverarbeitung und String-Anmerkungen für eine zuverlässigere Disassemblierungsausgabe

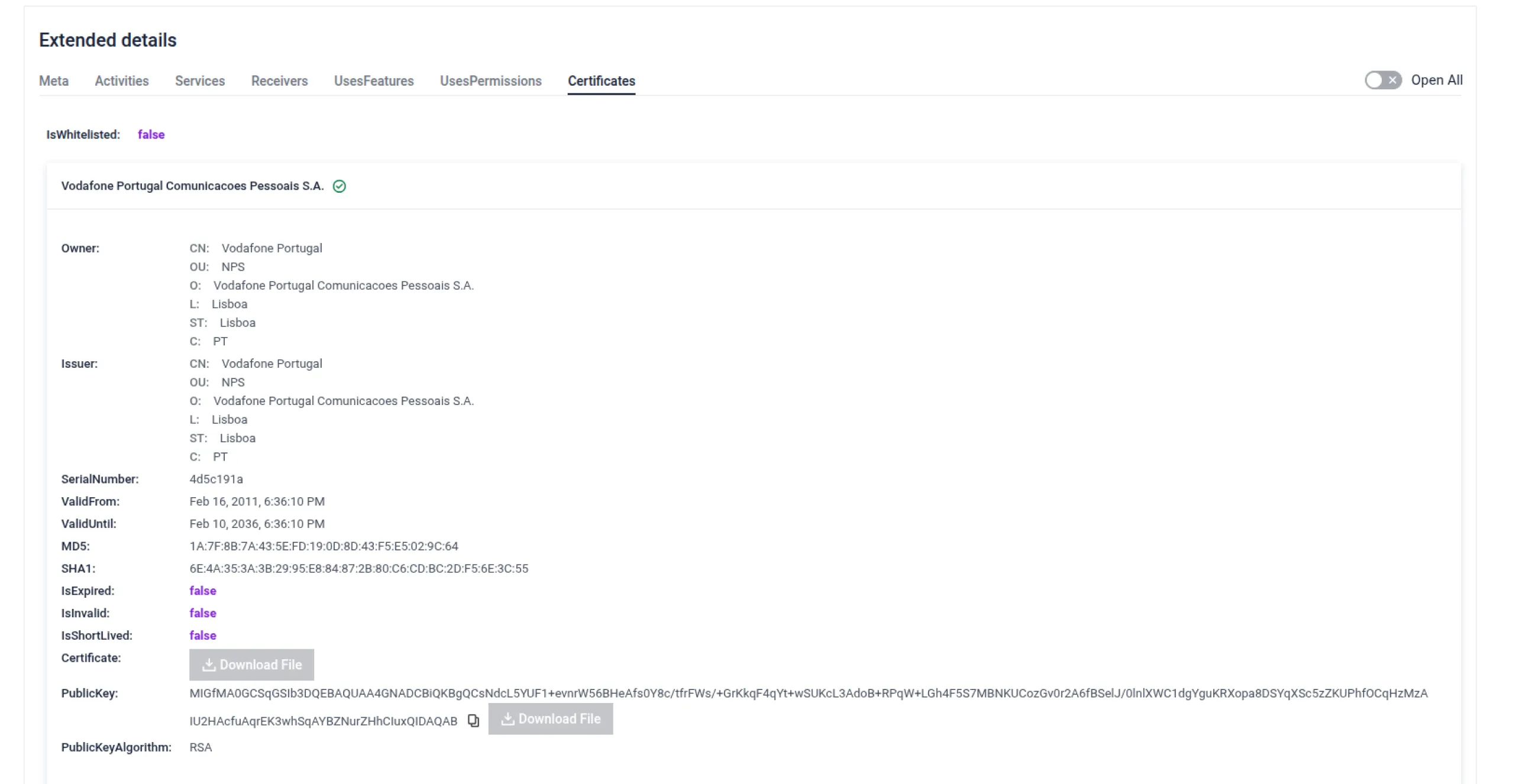

- PE-Strukturanalyse: 40+ neue Signaturen zur Erkennung struktureller Anomalien in PE-Headern

- APK-Zertifikat-Validierung: Gewährleistet die APK-Integrität und reduziert Fehlalarme bei der Erkennung mobile Bedrohungen

Behobene Probleme und Stabilitätsverbesserungen

- Interne Serverfehler und Probleme bei der Benutzervalidierung beim Laden von Berichten wurden behoben

- URL-Umleitungsschleifen und falsche Dateitypidentifizierung behoben

- Behebung von Problemen bei der Zertifikatsvalidierung zur Verbesserung der Erkennungsgenauigkeit

- Beseitigung von Zombie-Prozessen, die durch Sandbox-URL-Rendering verursacht werden

- Verbesserte Handhabung von Speicher und API für mehr Systemleistung

Ein strategisches Update für proaktive Sicherheitsteams

MetaDefender Sandbox 2.3.0 ermöglicht Sicherheitsoperationen mit schnellerer Analyse, intelligenterer Erkennung und tieferem Einblick in anspruchsvolle Bedrohungen. Ob in Unternehmensumgebungen eingesetzt oder in SOC-Workflows integriert, dieses Update stärkt die Mission von OPSWAT, kritische Infrastrukturen durch umfassende, KI-gestützte Malware-Analyse zu schützen.

Starten Sie mit MetaDefender Sandbox 2.3.0

Um mehr zu erfahren, eine Demo anzufordern oder mit einem OPSWAT zu sprechen, besuchen Sie: https:metadefender

Bleiben Sie der Bedrohungskurve voraus.