Das Engagement von OPSWAT für die Förderung der Cybersicherheit findet auf der globalen Bühne statt, wenn zwei unserer führenden Analysten für die Erkennung von Bedrohungen, Daniel Ruiz A und Roland Győrffi vom MetaDefender Sandbox Team, bahnbrechende Forschungsergebnisse auf der HackBCN und BSides Budapest präsentieren.

Verfolgen Sie die Reise der beiden quer durch Europa, bei der sie ihr Engagement unter Beweis stellen: rigoroses Reverse-Engineering, fesselndes technisches Storytelling und engagierte Diskussionen mit der Cybersicherheits-Community.

Treffen Sie die Redner

Daniel Ruiz A

Daniel arbeitet von Spanien aus und ist ein Malware-Analyst, der sich leidenschaftlich mit Reverse Engineering und engagierter Bedrohungsforschung beschäftigt. Frühere Bedrohungsforschungen haben Angreifer aufgedeckt, die andere Angreifer ausbeuten - ja, Angreifer, die andere Angreifer ins Visier nehmen.

Roland Győrffi

Der aus Ungarn stammende Roland ist ein weiteres Kraftpaket im Team, das seinen Hintergrund in der Spieleentwicklung mit professionellem Malware Reverse Engineering verbindet. Roland konzentriert sich darauf, wie sich raffinierte Malware in legitimen Softwarepaketen versteckt - insbesondere bei MSI-Installationsprogrammen.

Ankünfte, erste Eindrücke und Kontakte im Vorfeld der Konferenz

16. Mai - HackBCN, Barcelona

Dani kam in der pulsierenden Stadt Barcelona an, um an der HackBCN teilzunehmen - einer Basis-Konferenz, die in einem lebhaften Kino stattfand. Es war mehr als nur ein Veranstaltungsort, es war ein Raum, der vor jugendlicher Energie und innovativen Diskussionen nur so strotzte. Daniels Verbindungen reichten hier weit - er tauschte sich mit bekannten Malware-Forschern wie Sergi Álvarez (Autor von Radare2) und Marc Rivero (Kaspersky) über Malware aus.

21. Mai - BSides BUD, Budapest

Zum Auftakt ihres Budapester Engagements nahmen Roland und Dani an einer Vor-Konferenz-Veranstaltung teil, die nur auf Einladung stattfand. Der Abend fand im Cyber Islands statt, einem einzigartigen Veranstaltungsort, der von IVSZ und Hacktivity umgestaltet wurde, und förderte wertvolle Verbindungen zwischen Referenten und Praktikern im Bereich Cybersicherheit. Dieses Treffen erleichterte das Networking zwischen Referenten und Cybersicherheitsexperten und bot ein spannendes Quiz und lokale Erfrischungen, die einen kooperativen Ton vor den Hauptsitzungen der Konferenz anschlugen.

Hacking the Spotlight: Fachgespräche, die ins Schwarze treffen

Rolands Vortrag: Jenseits der Extraktion - Analyse von bösartigen MSI-Dateien

Auf der BSides Budapest führte Roland das Publikum durch das betrügerische Potenzial von Microsoft Installer (MSI)-Dateien. Mithilfe seines Open-Source-Tools msiparse demonstrierte er, wie Malware-Autoren Nutzdaten und Skripte tief in Installer-Dateien einbetten und so herkömmliche Schutzmaßnahmen umgehen. Er präsentierte reale Beispiele und praktische Analysetechniken und gab den Teilnehmern sowohl Einblicke als auch Werkzeuge an die Hand.

Daniels Vortrag: Den Angreifer der Angreifer enttarnen

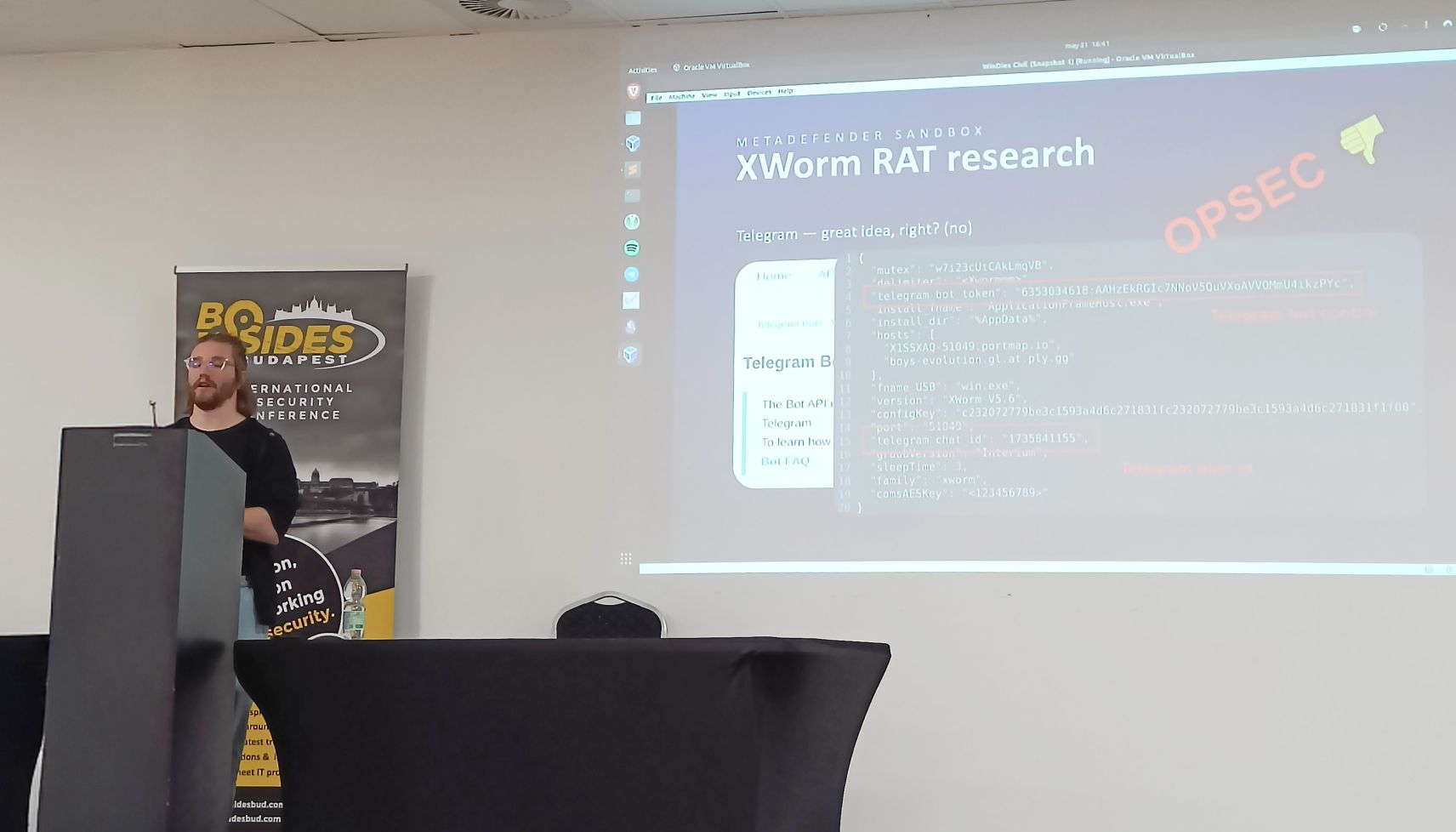

Sowohl in Barcelona als auch in Budapest deckte Daniel eine wilde Geschichte aus dem Malware-Untergrund auf: wie Bedrohungsakteure, die die XWorm-Malware verbreiten, selbst von einem trojanisierten Builder infiziert werden, der Millenium RAT enthält. Ein Fall von Räubern, die aufgrund von OPSEC-Fehlern zur Beute werden. Der Vortrag verfolgte den Weg der Ermittlungen von Untergrundforen zu Telegram C2-Servern - und enthüllte Hunderte von infizierten Bedrohungsakteuren.

Hinter den Kulissen: Notizen aus der Praxis

Es ging nicht um Marketing oder Werbung für unsere Produkte, sondern um den Austausch von Wissen. Die Tatsache, dass wir mit Gleichgesinnten in Kontakt treten, Ideen austauschen und bei Essen und nächtlichen Gesprächen Geschichten austauschen konnten, war genauso wertvoll wie die Präsentationen selbst. Es war ein Privileg, so großartige Fachleute zu treffen.

Daniel Ruiz ALeitender Malware-Analyst bei OPSWAT - MetaDefender Sandbox

Konferenzen wie diese sind nicht nur Bühnen. Sie sind Denkfabriken, in denen die neuesten Bedrohungsinformationen erforscht werden. Bei Gesprächen auf dem Flur lernt man genauso viel wie von den Folien.

Roland GyőrffiMalware-Analyst bei OPSWAT - MetaDefender Sandbox

Ein großes Highlight war der Rundtisch nach der Konferenz, bei dem Roland und Daniel mit anderen Rednern und einem ungarischen Regierungsbeamten für Cybersicherheit zusammensaßen, um nationale Bedrohungstrends und grenzüberschreitende Zusammenarbeit zu diskutieren.

Reise-Schnappschüsse & Konferenz-Clips

Von Zugfahrten durch Ungarn bis hin zu neonbeleuchteten Auditorien in Spanien - ihre Reise war gespickt mit großartigen Momenten. Zu den beliebtesten Schnappschüssen gehören:

BSidesBUD Panel Highlights mit vertrauenswürdigen Stimmen aus der Industrie

Roland führt die Teilnehmer mitten in der Präsentation durch den Malware-Code (ja, mit Live-Demos!)

Malware Masters & Peers: CTF-Showdown auf der BSidesBUD

Von Malware bis Metall: Unsere Bedrohungsanalysten nehmen sich dem Lock-Picking in der realen Welt an

Abschließende Überlegungen

Diese Reisen waren nicht nur Rednerauftritte - sie waren ein Beweis für die Vision von OPSWATin Aktion. Der Austausch von Original-Malware-Forschungsergebnissen, das Lernen von Gleichgesinnten und die Stärkung der Stimmen von technischen Experten bringen die Branche voran.

Ein Wort, das beide Analysten auf den Punkt bringt? "Forschung".

Denn letztendlich ist es das, was die Innovation, die Gemeinschaft und die Verteidigung im Bereich der Cybersicherheit vorantreibt.