Stoppt die Angriffe von morgen

Erkennen Sie Zero-Day-Bedrohungen und schwer zu erkennende Malware mithilfe dynamischer Analysen mit integrierten Bedrohungsinformationen.

- 99,9 % Zero-Day-Wirksamkeit

- 20-mal schnellere Analyse

- Alle Dateien am Perimeter analysieren

OPSWAT genießt das Vertrauen von

Warum herkömmliche Werkzeuge nicht ausreichen

Zero-Day-Angriffe und schwer zu erkennende Malware umgehen mittlerweile mühelos herkömmliche, statische oder langsame Sicherheitstools.

Bedrohungsumgehung

Moderne Malware ist darauf ausgelegt, statische Abwehrmaßnahmen zu überlisten, indem sie Umgebungsprüfungen, Zeitverzögerungen und Sandbox-Erkennung nutzt, um bösartiges Verhalten zu verbergen.

Diese Bedrohungen passen sich in Echtzeit an und nutzen Schwachstellen in herkömmlichen Tools aus, um sich einzuschleichen, bevor Signaturen oder Heuristiken reagieren können.

Langsame Reaktion auf Vorfälle

Überforderte Teams sehen sich mit zu vielen Warnmeldungen und zu wenig Kontext konfrontiert.

Ohne schnelle Triage und klare Priorisierung verlieren Analysten wertvolle Zeit mit der Untersuchung von Fehlalarmen, während echte Bedrohungen sich unbemerkt seitlich ausbreiten und Daten exfiltrieren.

Eingeschränkte Sichtbarkeit

Fragmentierte Systeme schaffen blinde Flecken zwischen Netzwerk-, Endpunkt- und Anwendungsebenen.

Wenn die Erkennung nicht vereinheitlicht ist, können Bedrohungen unbemerkt bleiben und sowohl die Präventions- als auch die Reaktionsmaßnahmen in der gesamten Umgebung untergraben.

Schlechte Skalierbarkeit

Herkömmliche Tools sind nicht für die heutigen Datenmengen oder die Geschwindigkeit moderner Angriffe ausgelegt.

Mit zunehmender Datei- und Datenverkehrsbelastung kommt es zu Verzögerungen in den Erkennungsprozessen, längeren Analysewarteschlangen und größeren Sicherheitslücken, wodurch Unternehmen gefährdet werden.

127%

Zunahme der Komplexität von Multi-Stage-

-Malware*

7.3%

von OSINT-Dateien, die innerhalb von 24 Stunden* als bösartig in „

“ neu klassifiziert wurden

703%

Anstieg von Phishing-Angriffen auf Anmelde

en Ende 2024*

*Basierend auf Testdaten von über einer Million Datei-Scans.

Einheitliche Zero-Day-Erkennung

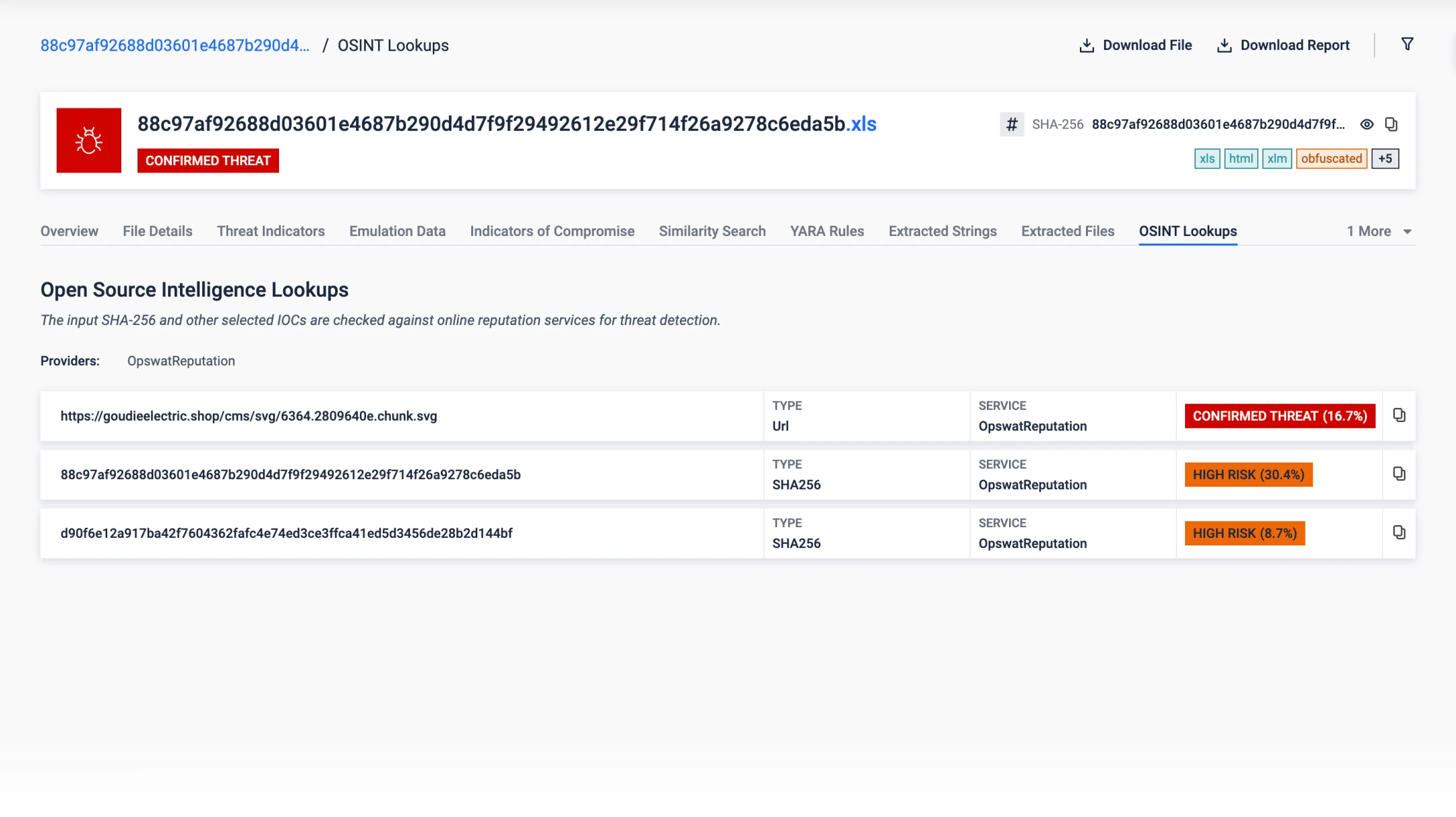

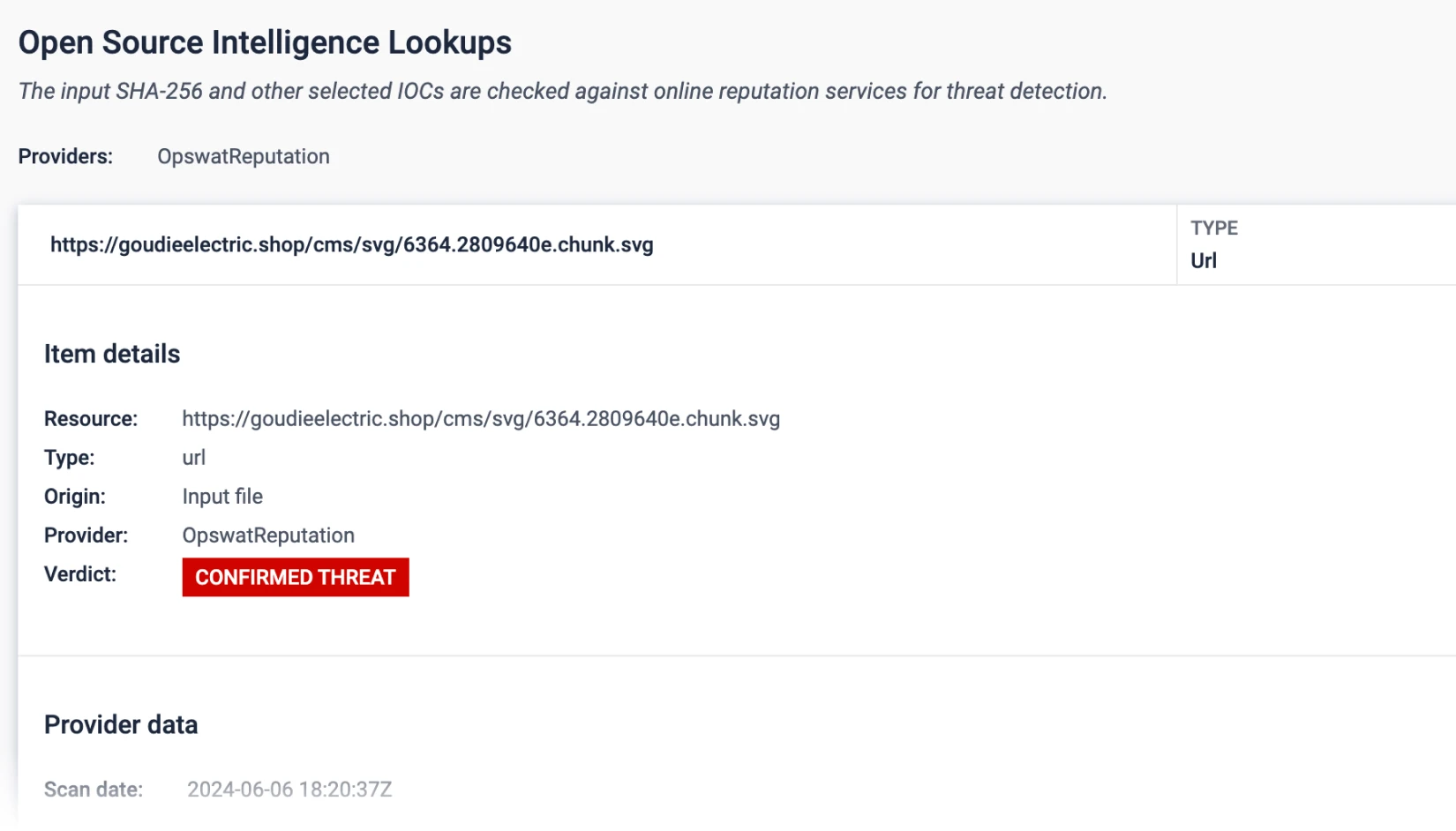

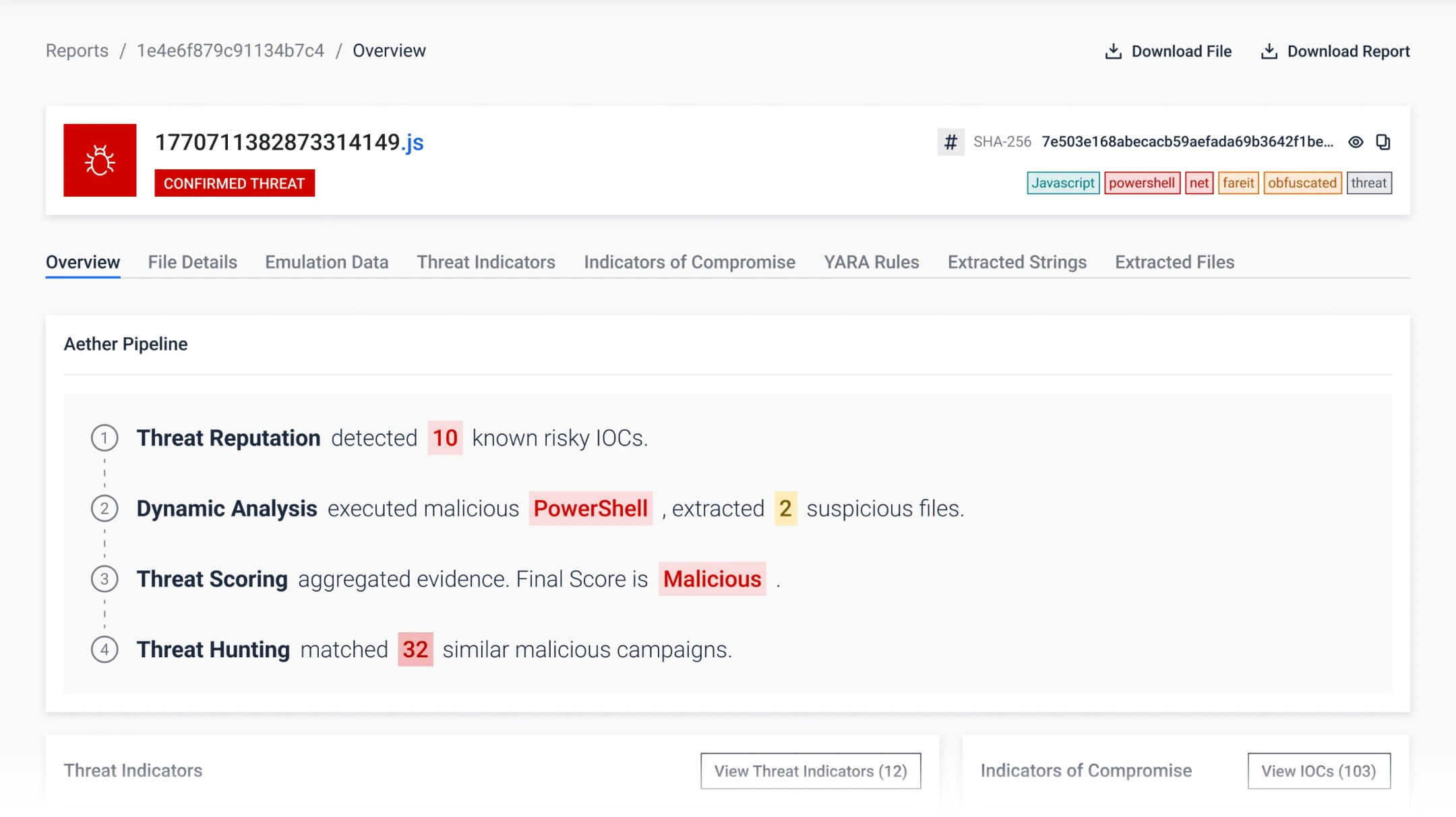

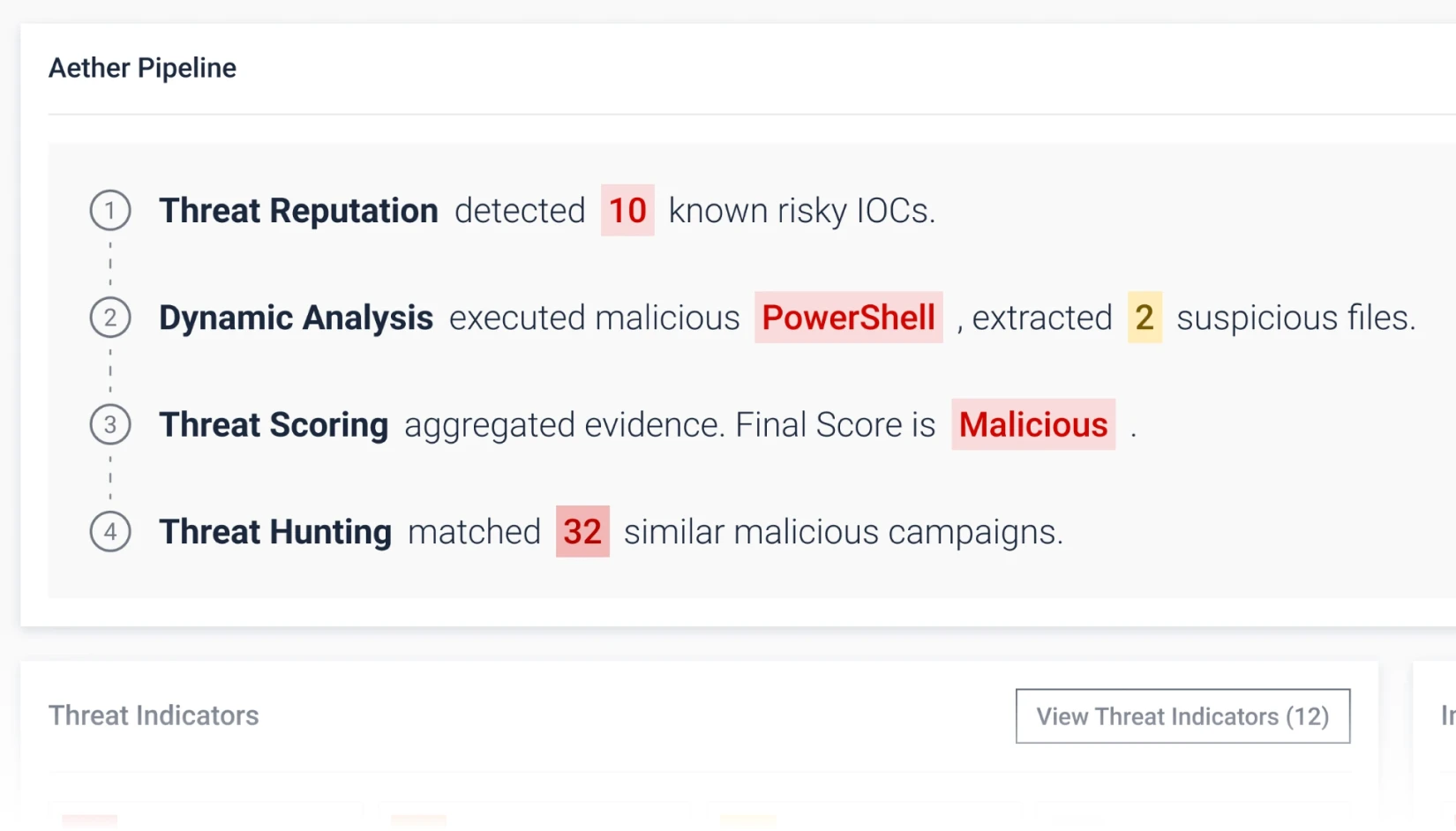

Schicht 1: Reputation von Bedrohungen

Bekannte Bedrohungen durch „

“ schnell aufdecken

Stoppen Sie die Flut bekannter Bedrohungen.

Überprüft URLs, IPs und Domains in Echtzeit oder offline, um Malware, Phishing und Botnets zu erkennen.

Blöcke wiederverwenden Infrastruktur- und Standard-Malware und zwingen Angreifer dazu, grundlegende Indikatoren zu rotieren.

Schicht 2: Dynamische Analyse

Unbekannte Bedrohungen aufdecken

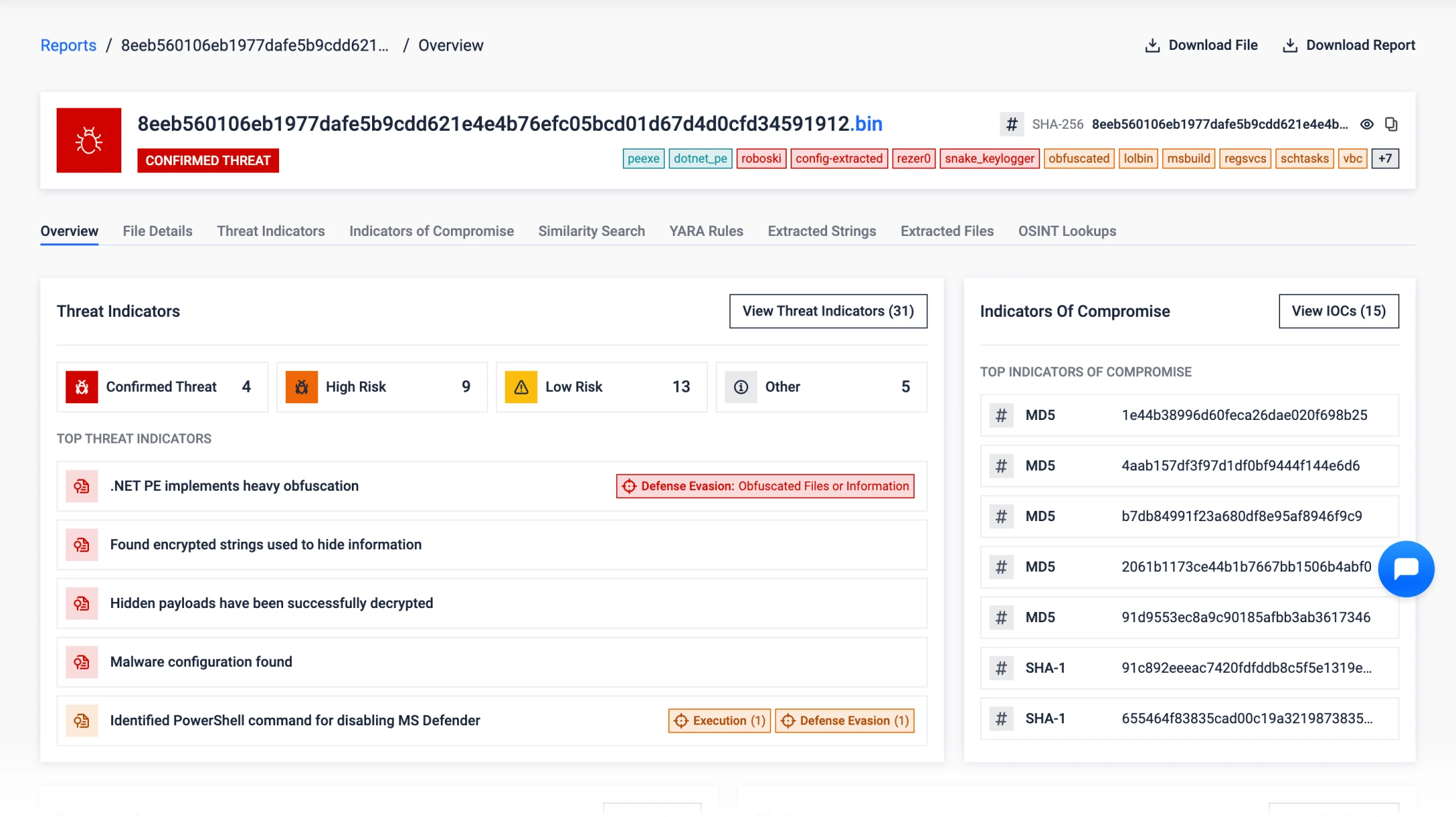

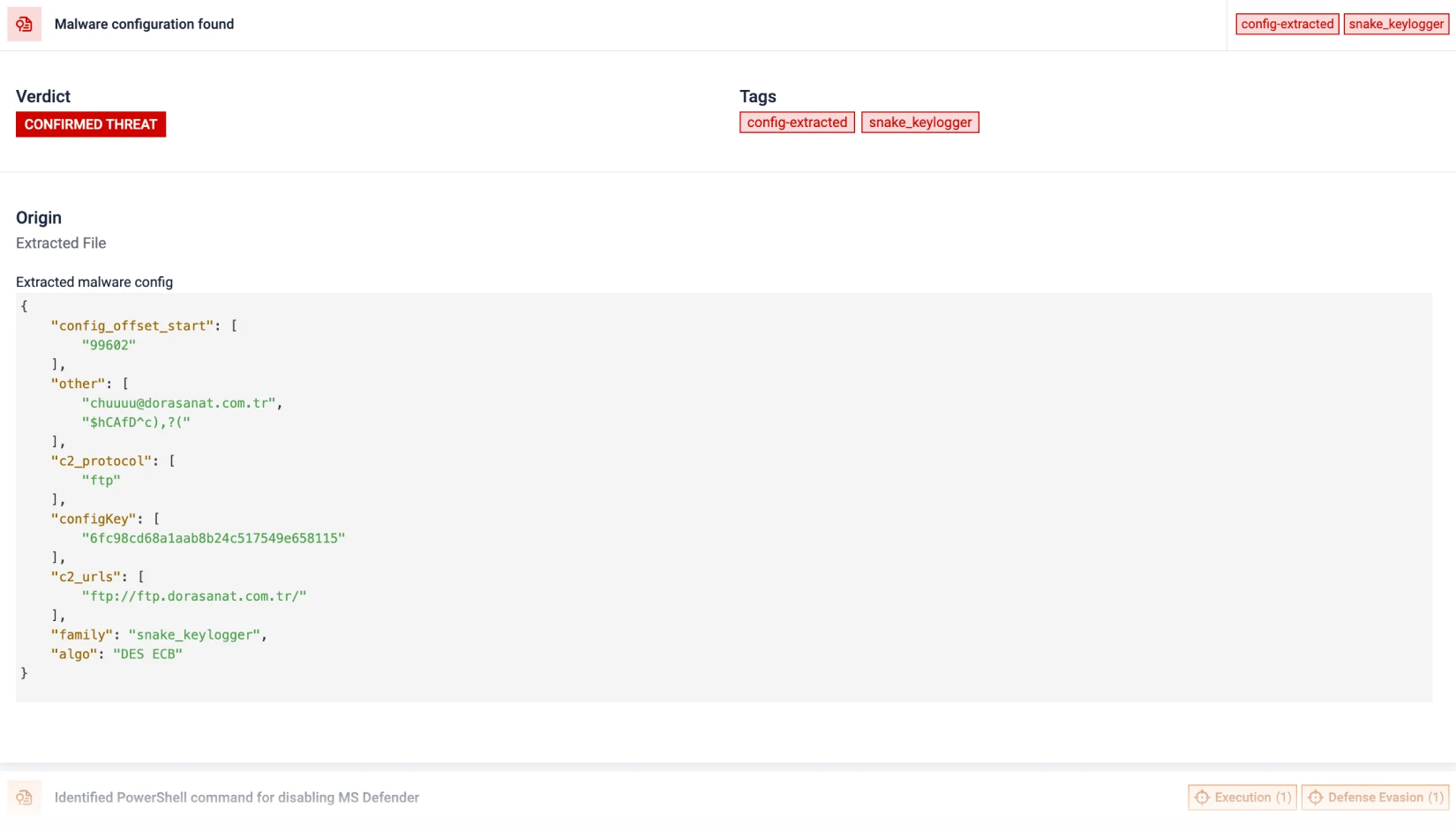

Erkennt schwer zu findende Malware, die sich vor herkömmlichen Sandboxes versteckt.

Eine emulationsbasierte Sandbox analysiert Dateien, um versteckte Bedrohungen wie Ransomware zu erkennen.

Enthüllt Artefakte, Loader-Ketten, Skriptlogik und Ausweichtaktiken.

Schicht 3: Bedrohungsbewertung

Bedrohungen priorisieren

Reduzieren Sie die Alarmmüdigkeit.

Die Bedrohungsrisiken werden in eine Rangfolge gebracht, um vorrangige Bedrohungen in Echtzeit schnell hervorzuheben.

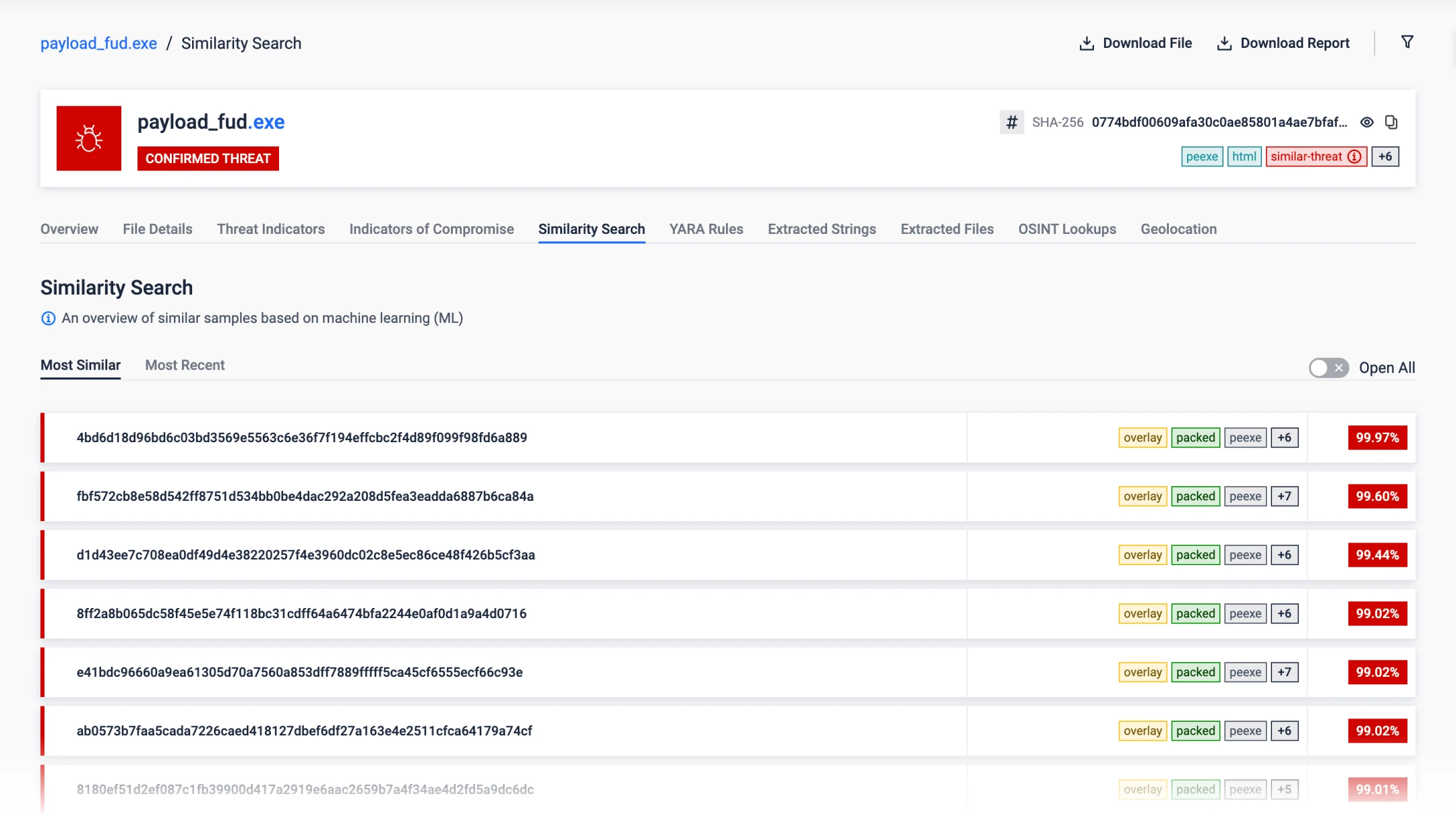

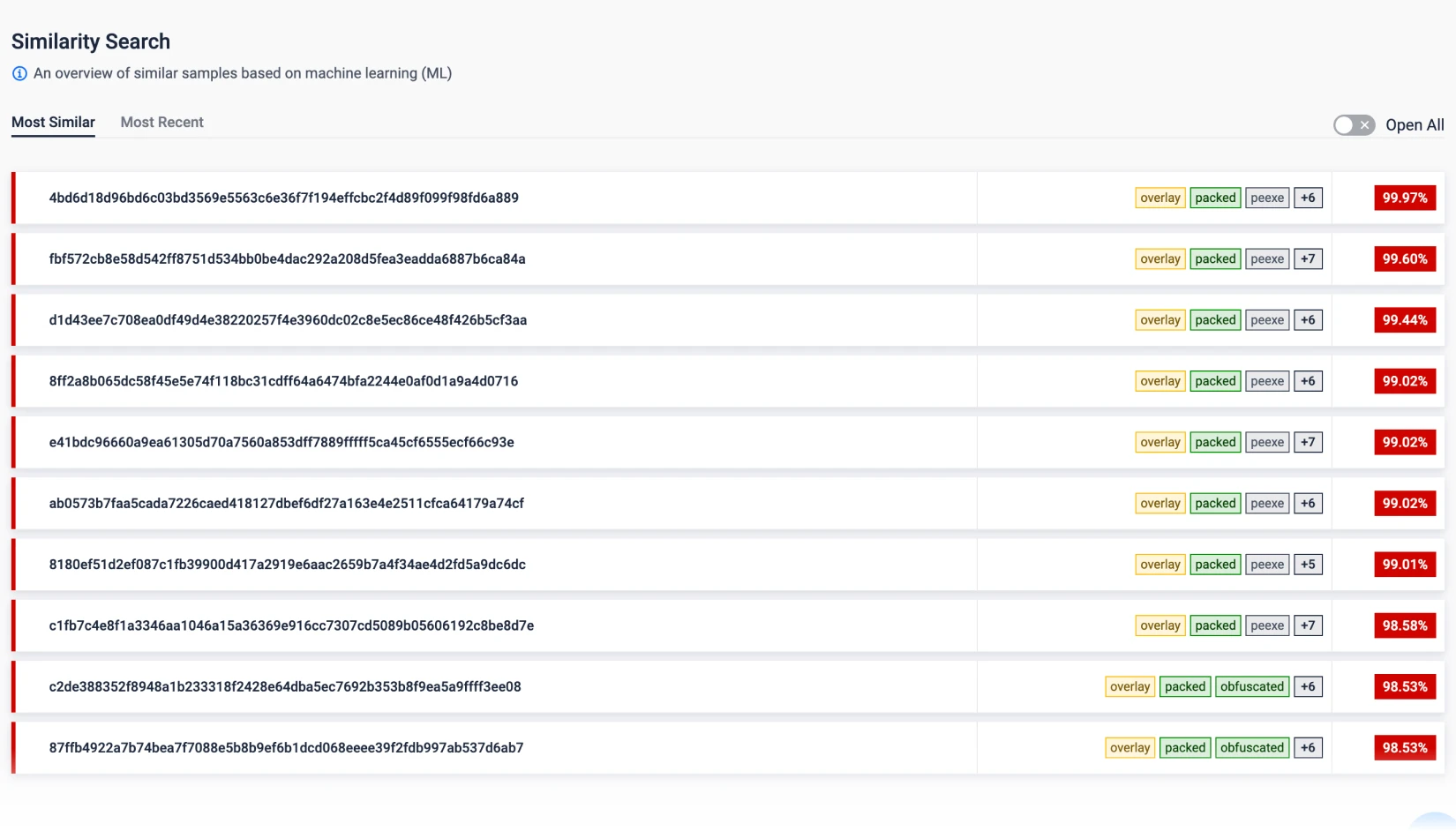

Schicht 4: Bedrohungssuche

-Kampagnen zur Identifizierung von Malware

Maschinelles Lernen – Ähnlichkeitssuche

Die Korrelation von Bedrohungsmustern gleicht unbekannte Bedrohungen mit bekannter Malware, Taktiken, Infrastruktur und mehr ab.

Deckt Malware-Familien und -Kampagnen auf und zwingt Angreifer dazu, ihre Taktiken und Infrastruktur zu überarbeiten.

„Die schnellste Geschwindigkeit, die wir je getestet haben:

.“

Venak Sicherheit

330+

Erkennbare Marken

für ML-basierte Phishing-Erkennung

50+

-Dateitypen

Artefakte extrahieren, Bilder „

“ erstellen und mehr

>14

Automatisierte Malware-

-Familie extrahieren

Einfach integrieren

Wir stoppen die Angriffe, von denen niemand weiß, dass sie existieren (

).

20x

Schneller als herkömmliche Lösungen

Tiefe Transparenz und schnelle Reaktion

Nutzen Sie Milliarden von Bedrohungssignalen und die maschinelle Suche nach ähnlichen Bedrohungen.

Tiefenstrukturanalyse

Analysieren Sie schnell über 50 Dateitypen, darunter LNK und MSI, um eingebettete Inhalte, Artefakte und Bilder zu extrahieren.

Automatisierte Dekodierung, Dekompilierung und Shellcode-Emulation – zusammen mit Python-Entpackung, Makro-Extraktion und AutoIT-Unterstützung – bieten einen umfassenden Einblick in versteckte Bedrohungen.

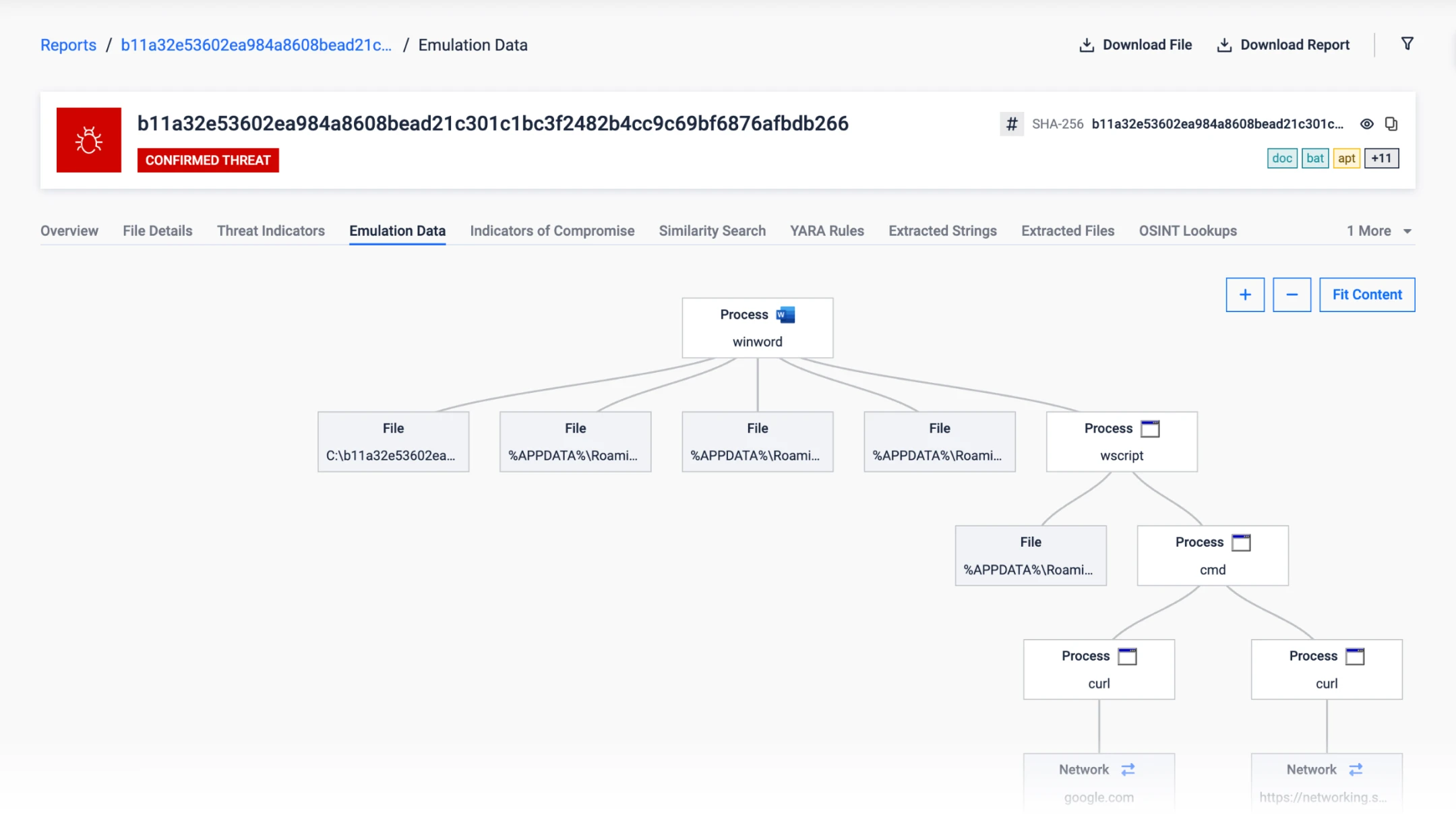

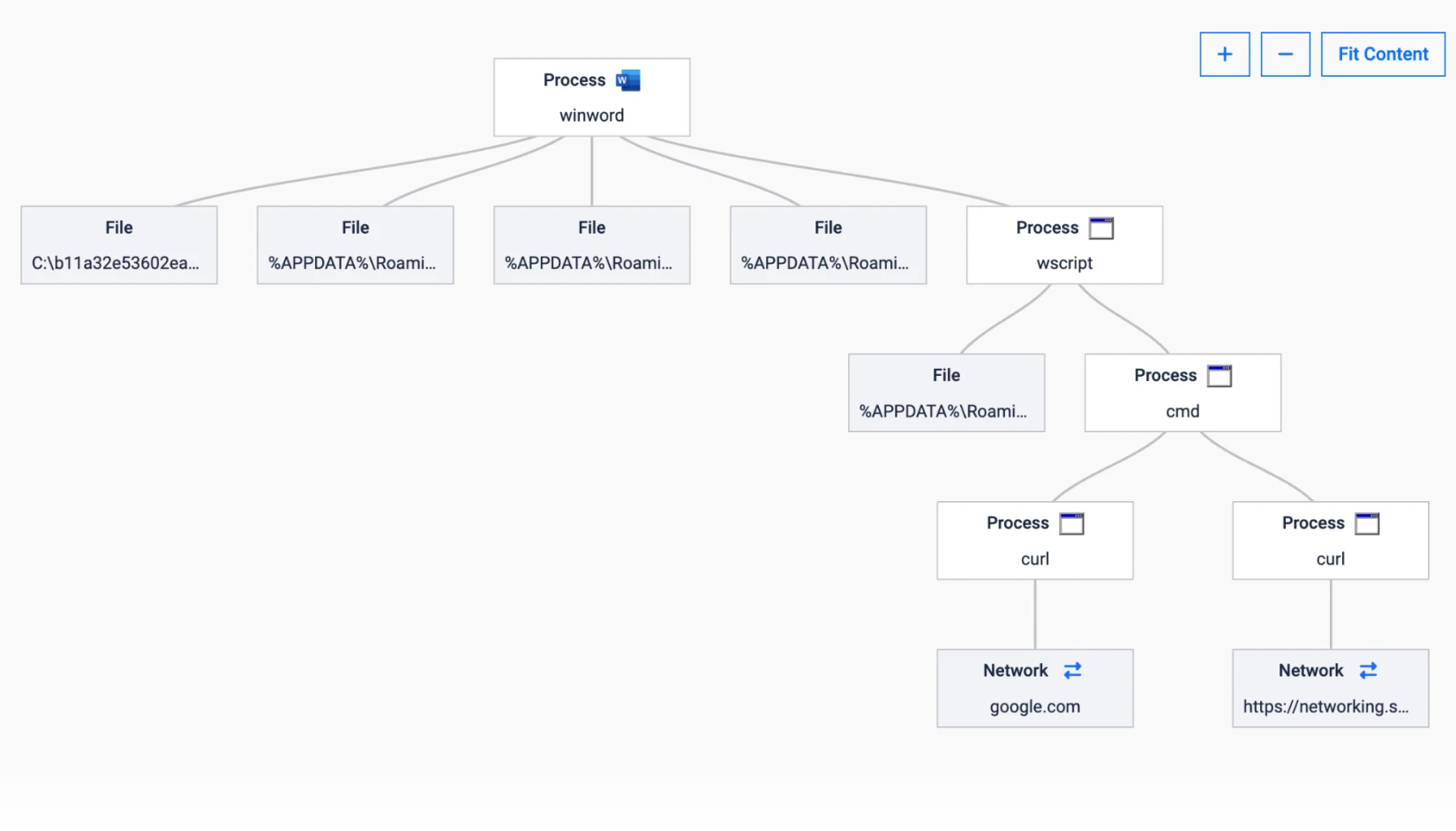

Dynamische Analyse

Erkennen und klassifizieren Sie aktive Bedrohungen mithilfe von maschinellem Lernen und gezielten Detonationen in bestimmten Anwendungsstacks oder Umgebungen.

Umgehen Sie Anti-Umgehungsprüfungen, emulieren Sie JavaScript-, VBS- und PowerShell-Skripte und passen Sie Kontrollflüsse dynamisch an, um unbekannte Bedrohungen aufzudecken.

Erkennung und Klassifizierung von Bedrohungen

Erkennen Sie über 330 Phishing-Marken – sogar offline – mithilfe von Machine-Learning-Analysen (ML).

Korrelieren Sie IOCs, identifizieren Sie böswillige Absichten anhand von über 900 Verhaltensindikatoren, extrahieren Sie Konfigurationen aus über 18 Malware-Familien und erkennen Sie unbekannte Bedrohungen durch ähnlichkeitsbasiertes Clustering.

- MetaDefender Aether

- MetaDefender Aether

- MetaDefender Aether

Threat Intelligence Integration

Automatisierte Bedrohungssuche und Echtzeit-Erkennung lassen sich nahtlos über verschiedene Informationsquellen hinweg integrieren.

Das System exportiert in die Formate MISP und STIX, fragt den MetaDefender Cloud Reputation Service ab, verbindet sich mit Open-Source-Intelligence-Anbietern und generiert automatisch YARA-Regeln für jede erkannte Bedrohung.

Anti-Umgehungs-Engine der nächsten Generation

Extrahiert Kompromittierungsindikatoren aus hochgradig schwer zu erkennender Malware und löst gezielte Angriffe aus, damit sich Analysten auf wichtige Erkenntnisse konzentrieren können.

Die Sandbox vereitelt fortgeschrittene Umgehungstechniken wie Long Sleeps und Schleifen, Benutzer- oder Domänenprüfungen, Geofencing, OS-Locale-Prüfungen, VBA-Stomping, fortgeschrittene Auto-Execution-Verhaltensweisen wie Mouse-Hover-Trigger und den Missbrauch des Task-Schedulers.

- MetaDefender Aether

- MetaDefender Aether

Bericht über OPSWAT Bedrohungslandschaft 2025 von OPSWAT „

“

Malware ist schwerer zu erkennen als je zuvor – sehen Sie sich die Daten an.

Zero-Day-Erkennung

in jeder Umgebung

Die Zero-Day-Erkennungslösung OPSWATbasiert auf einer einheitlichen Technologie-Suite, die Sandboxing, adaptive Intelligenz und Verhaltensanalysen nach dem Prinzip „

“ kombiniert, um unbekannte Bedrohungen schnell und umfassend aufzudecken – vor Ort, in der Cloud oder überall dazwischen.

MetaDefender Aether™

Standalone-Lösung zur Zero-Day-Erkennung, die fortschrittliches Sandboxing mit integrierten Bedrohungsinformationen kombiniert. Decken Sie versteckte Zusammenhänge durch maschinelles Lernen, Bedrohungsähnlichkeit und Reputationsdaten auf, um umsetzbare Erkenntnisse für eine schnellere Reaktion zu gewinnen.

MetaDefender für Core

Verbessern Sie Ihre lokale Sicherheit mit der Adaptive Sandbox Threat Intelligence MetaDefender Core. Profitieren Sie von dynamischer Bedrohungsanalyse, anpassbaren Richtlinien und detaillierter Transparenz, um Zero-Day-Angriffe zu erkennen und zu verhindern, bevor sie sich ausbreiten.

MetaDefender Threat Intelligence™

Identifizieren Sie Zero-Day-Bedrohungen, bewerten Sie die Reputation von Dateien in Echtzeit und reagieren Sie schneller auf neue Risiken – dank maschinellem Lernen, der Suche nach ähnlichen Bedrohungen und Reputationsprüfungen. Sicherheitsteams erhalten umfassendere Bedrohungsinformationen, um sich besser gegen neue Malware und gezielte Angriffe zu schützen.

Zero-Day-Erkennung für alle Lösungen freischalten

Entdecken Sie, wie Zero-Day-Erkennung in Ihrem Netzwerkperimeter eingesetzt werden kann,

, um sicherzustellen, dass alle Dateien ohne Leistungseinbußen einer erweiterten Zero-Day-Erkennung unterzogen werden.

Detonator – Die endlose Suche nach einer „

“ für die Zero-Day-Erkennung

Die Geschichte hinter der branchenführenden dynamischen Analysetechnologie OPSWAT

Die Geschichte hinter MetaDefender

Jan Miller – CTO, Bedrohungsanalyse bei OPSWAT

Jan Miller ist ein Pionier der modernen Malware-Analyse und bekannt für die Einführung von Plattformen, die die Art und Weise, wie die Branche schwer zu erkennende Bedrohungen aufspürt, grundlegend verändert haben. Nach der Gründung von Payload Security und später der Leitung von Falcon X bei CrowdStrike setzte er seine Innovationsarbeit bei Filescan.io fort, das später von OPSWAT übernommen wurde. Als Vorstandsmitglied der AMTSO setzt er sich für Transparenz ein und treibt gleichzeitig Techniken voran, die dynamische Analysen mit Bedrohungsinformationen kombinieren, um schwer zu erkennende Malware aufzudecken.

Dynamische Analyse entwickelt sich mit integrierten Bedrohungsinformationen weiter

MetaDefender vereint Emulation auf CPU-Ebene, Verhaltensanalysen und adaptive Bedrohungsinformationen (Bedrohungsreputation, Bewertung, Ähnlichkeitssuche). Das bedeutet schnellere Zero-Day-Entscheidungen und einen reichhaltigeren Kontext, der die Bedrohungssuche und automatisierte Reaktion in Ihrem gesamten Sicherheitsstack unterstützt.

Von AMTSO validierte Geschwindigkeits

en und Sicherheit

In Übereinstimmung mit den Anti-Malware Testing Standards Organization (AMTSO) bestätigt der Test von Venak SecuritySandbox OPSWAT Adaptive Sandbox .

Weltweites Vertrauen in die Verteidigung von wichtigen Dingen

OPSWAT das Vertrauen von über 2.000 Organisationen weltweit, die ihre kritischen Daten, Vermögenswerte und Netzwerke vor Bedrohungen durch Geräte und Dateien schützen möchten (

).

Maßgeschneidert für jeden Sektor

Unterstützung bei der Einhaltung von Vorschriften in Bezug auf die Einhaltung von Vorschriften (

)

Da Cyberangriffe und die dahinterstehenden Akteure immer raffinierter werden, erlassen Regulierungsbehörden weltweit Vorschriften, um sicherzustellen, dass kritische Infrastrukturen die notwendigen Maßnahmen zum Schutz ihrer Sicherheit ergreifen (

).

Empfohlene Ressourcen

MetaDefender für Cloud

SANS-Umfrage 2025 zu Erkennung und Reaktion

2025 OPSWAT Bericht über die Bedrohungslandschaft

FileScan.io-Community

Entdecken Sie versteckte Bedrohungen mit aufschlussreichen Malware-Analyse

, die auf MetaDefender

-Technologie OPSWATbasieren – probieren Sie es kostenlos aus.

FAQs

Es schließt die Sicherheitslücke bei unbekannten, dateibasierten Bedrohungen, indem es Reputationsprüfungen, emulationsbasierte dynamische Analysen und Verhaltensintelligenz kombiniert – so können Sie Payloads im Arbeitsspeicher, verschleierte Loader und Phishing-Kits erkennen, die von Signaturen und Endpoint-Tools übersehen werden.

Es lässt sich bei der Erfassung (ICAP, E-Mail, MFT, Web) einbinden, erweitert Ihr SIEM/SOAR (MISP/STIX, Splunk SOAR, Cortex XSOAR) und liefert hochpräzise IOCs und MITRE-zugeordnete Verhaltensweisen zurück, um die Erkennung in all Ihren Tools zu verbessern.

Nein. Der Reputations-„Great-Filter“ entfernt sofort den größten Teil des Rauschens; verdächtige Dateien werden in einer Emulations-Sandbox detoniert, die 10-mal schneller und 100-mal ressourceneffizienter ist als herkömmliche VM-Sandboxes – so bleibt der Dateifluss schnell und gleichzeitig werden die 0,1 % der Zero-Day-Bedrohungen abgefangen, die wirklich wichtig sind.

Ja. Bereitstellung in der Cloud, hybrid oder vollständig vor Ort/air-gapped (RHEL/Rocky Linux unterstützt), mit Offline-Modus und Zertifikats-Whitelisting, rollenbasiertem Zugriff, Audit-Protokollen und Kontrollen zur Datenaufbewahrung für Umgebungen nach NIS2/IEC 62443/NIST.

Reduziertes Vorfallvolumen/MTTR (weniger Fehlalarme, reichhaltigerer Kontext), frühzeitigere Erkennung von OSINT-stillen Bedrohungen und messbare Risikominderung für Datei-Workflows (E-Mail, MFT, Portale). Die meisten Kunden beginnen mit einem begrenzten POC für ihren tatsächlichen Datenverkehr und erweitern diesen dann.